L'Iran a déjà pointé du doigt des cyberattaques à l'encontre de son industrie de l'énergie menée via Stuxnet et Duqu. Le CERT iranien ( Computer Emergency Response Team ) rapporte une attaque Flame, ou le nom d'un malware sophistiqué.

Kaspersky Lab a découvert des infections par Flame remontant à plusieurs années. " En raison de son extrême complexité ainsi que du caractère ciblé de ses attaques, aucun logiciel de sécurité ne l'avait détecté jusque-là ".

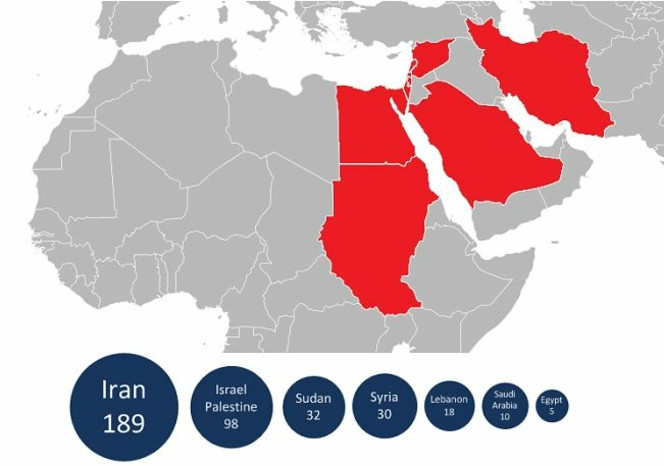

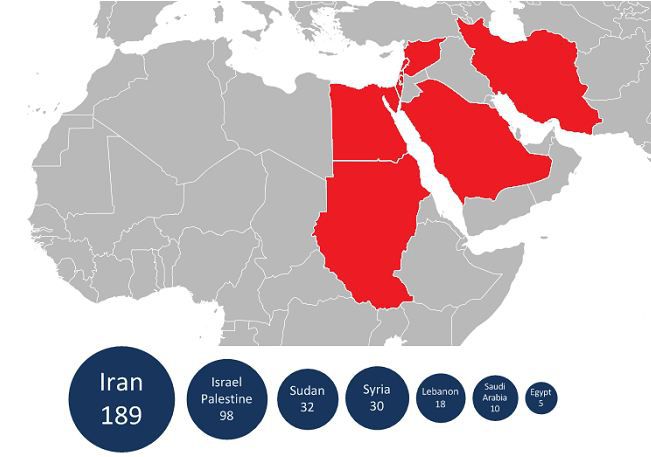

Outre l'Iran, c'est le Proche-Orient qui est particulièrement concerné. Une zone géographique et une infection en toute discrétion qui relance d'autant plus les thèses d'opération de cyberespionnage menée par un État. Pour l'éditeur russe, Flame est l'une des menaces les plus complexes jamais découvertes qui " redéfinit la notion de cyberguerre et de cyberespionnage ".

Des chercheurs de Symantec procèdent également à l'analyse de Flame ou Flamer, et ont retrouvé une activité depuis au moins deux ans. Il a la capacité de " voler des documents, faire des copies d'écran des utilisateurs de la machine infectée, de se propager via les disques connectés en USB, de désactiver les solutions des éditeurs de sécurité et, sous certaines conditions, de se développer sur d'autres systèmes ".

Ces données sont communiquées aux attaquants grâce à un lien avec les serveurs de contrôle et de commande de Flame. Il semble que Flame a d'abord utilisé des vulnérabilités dans Windows ( corrigées ) pour se propager.

Pour Kasperky Lab, la fonctionnalité de vol de données la plus notable de Flame est sa capacité à enregistrer de l'audio via le microphone. Les données sont stockées dans un format compressé et envoyées au serveur de contrôle et commande à travers un canal SSL. Un vol similaire de données est également mis en œuvre pour la capture d'écran.