Le piratage de distributeurs de billets n'est pas une nouveauté. Kaspersky Lab en dévoile des dessous avec le cas du malware Tyupkin dont la présence a été détectée sur plus de 50 machines d'un fabricant en particulier - non cité - et fonctionnant avec une version 32 bits de Windows.

Les infections ont été principalement repérées en Europe de l'Est dont en Russie, mais dans une moindre mesure, des pays comme les États-Unis, l'Inde, la Chine, Israël ou la France font aussi partie des victimes potentielles. Avec un mode opératoire bien rodé, des (cyber)criminels ont pu mettre la main sur des millions de dollars.

Tout commence par l'initialisation d'un distributeur de billets depuis… un CD bootable. Cela implique donc un accès physique à la machine et son ouverture. Ce CD permet d'installer le malware baptisé Tyupkin.

La plupart des échantillons de Tyupkin analysés par Kaspersky Lab ont été compilés en mars 2014, mais le malware a connu plusieurs évolutions dont une visant à désactiver la solution McAfee Solidcore.

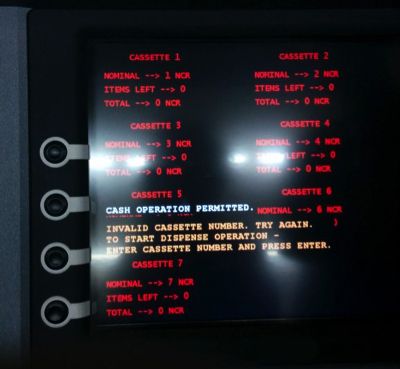

Directement sur le clavier du distributeur, la mule entre un code secret. La machine affiche alors un numéro unique aléatoire que la mule communique par téléphone à un opérateur afin d'obtenir une clé de session générée en fonction de celui-ci. Une fois cette clé saisie, l'interface de Tyupkin permet de connaître le contenu de chaque cassette de billets afin de choisir celle qui sera dérobée à raison de 40 billets à la fois.

Si la clé de session n'est pas correcte, le malware désactive le réseau local. Une hypothèse est que cela permet de retarder des investigations à distance. En agissant de la sorte, les cybercriminels prennent des précautions et s'assurent d'être au courant de chaque transaction réalisée par une mule.

L'attaque en elle-même n'est pas considérée comme particulièrement sophistiquée par Kaspersky Lab mais néanmoins très efficace. " Nous recommandons aux banques d'examiner la sécurité physique de leurs distributeurs automatiques de billets et d'envisager d'investir dans des solutions de sécurité de qualité. "