Des chercheurs de la société de cybersécurité Check Point ont démontré comment un cyberattaquant aurait pu obtenir l'accès complet au compte d'un utilisateur sur chacune des plateformes de DJI et dérober des données cloud de drones.

Pas de divulgation " sauvage ", Check Point Research avait informé le célèbre fabricant de drones grand public et de systèmes de photographie aérienne en mars dernier. Les failles mises au jour ont ainsi pu être corrigées par DJI et il n'y a pas eu - a priori - d'exploitation dans une attaque malveillante.

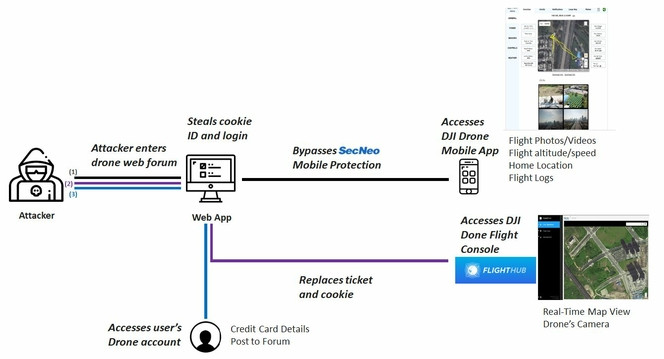

Les utilisateurs de drones DJI peuvent se connecter à leur compte via le Web (compte, store, forum), ainsi que les applications de pilotage DJI GO et GO 4. Pour les entreprises, il y a également la plateforme FlightHub pour la gestion des opérations avec des drones.

Le chercheurs en sécurité avaient découvert trois vulnérabilités affectant le processus d'identification du forum DJI, et permettant ensemble d'implanter un lien piégé dans des messages sur le forum afin de délivrer une charge utile malveillante.

" DJI utilise un cookie que l'attaquant peut obtenir pour identifier un utilisateur et créer des tokens - ou tickets - pour accéder à ses plateformes. Grâce à l'utilisation de ce cookie, un attaquant peut simplement détourner le compte d'un utilisateur et prendre le contrôle total de n'importe quel compte web, applications mobiles DJI ou compte FlighHub ", peut-on lire dans un billet de blog technique.

Le schéma ci-dessous propose un aperçu simplifié des trois flux d'attaque potentiels :

" Les utilisateurs DJI ayant synchronisé leurs enregistrements de vol, photos, vidéos ou encore journaux de vol dans les serveurs cloud de DJI, ainsi que les entreprises utilisant le logiciel DJI FlightHub, qui offre un live en temps réel ainsi qu'une map, auraient pu être vulnérables ", écrit Check Point dans un communiqué.

DJI avait lancé un programme de Bug Bounty l'année dernière. C'est dans ce cadre que les trouvailles de Check Point ont été examinées et corrigées.