C’est Doctor Web, une société de sécurité russe qui a mis la main et dévoilé le malware nommé Android.Fakealert.4.origin, en place sur la plateforme Android depuis octobre 2012.

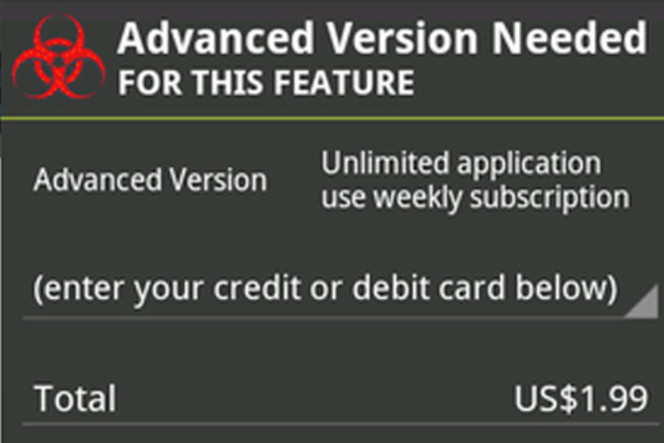

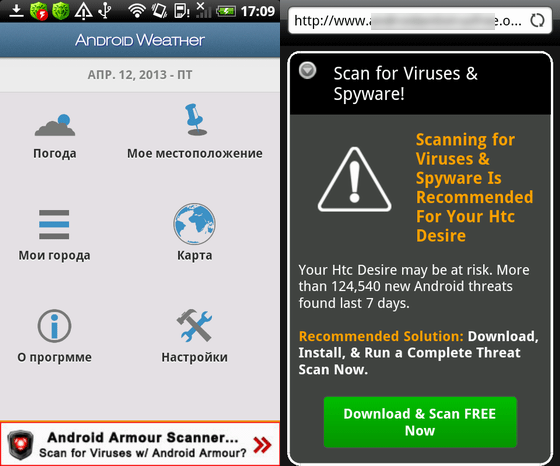

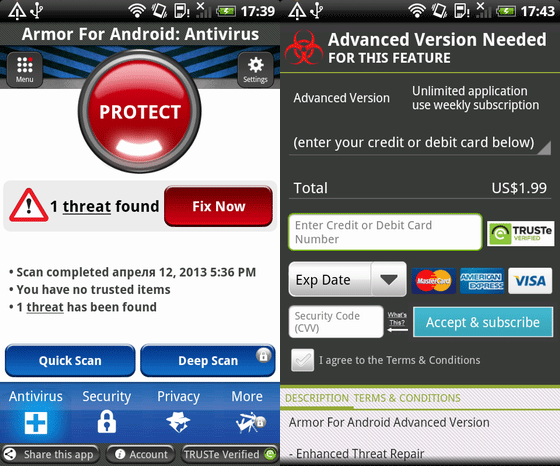

Certaines applications proposent ainsi une publicité invitant l’utilisateur à télécharger et à tester gratuitement un logiciel antivirus. Une arnaque qui renvoie vers une fausse page proposant le test et qui se révèle être le point d’entrée pour l’installation d’un trojan. Une fois celui-ci installé, il informe automatiquement la victime qu’elle devra payer pour neutraliser la menace présente sur son appareil.

Le malware camouflé dans l’antivirus n’a rien de nouveau, mais son utilisation liée à la publicité se révèle un moyen efficace pour les escrocs de toucher rapidement un large parc de dispositifs. La technique est bien connue des utilisateurs Windows, et son apparition sur les OS mobiles était à prévoir.

T

Doctor Web recommande aux utilisateurs d’Android d’être particulièrement vigilants avec les publicités proposées dans les applications, et de n’installer que des antivirus connus et réputés, proposés directement depuis Google Play ou depuis les sites officiels des éditeurs.

On se souviendra qu’un récent rapport de NQ Mobile indiquait que 33 millions de dispositifs sous Android avaient été contaminés par des malwares en 2012. Sans doute le prix à payer pour une application ouverte et très largement adoptée de par le monde.