Ébranlé suite à la neutralisation de son centre de commande et contrôle et l'arrestation fin août de l'administrateur présumé du botnet, Dridex a repris du poil de la bête. Une réapparition à la faveur d'un nouveau centre de commande et une campagne malveillante de spam qui se déchaîne en France.

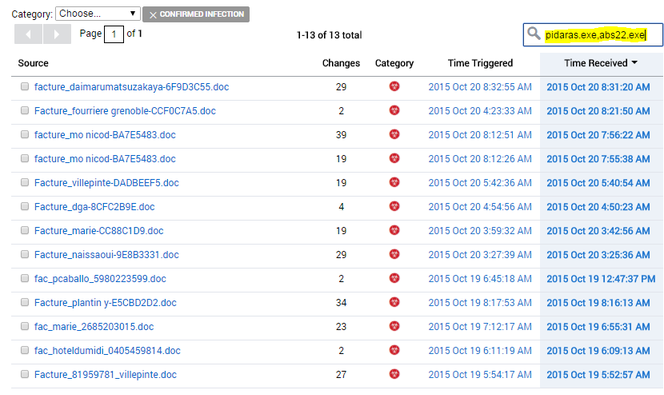

Les utilisateurs reçoivent un email évoquant une soi-disant facture. En pièce jointe, un document Microsoft Office piégé avec des macros qui sont utilisées pour assembler l'exécutable malveillant PIDARAS.exe. Ce dernier communique avec des hôtes au Japon via un serveur de contrôle et commande.

Cette technique d'assemblage du malware à la volée permet aux attaquants d'éviter des détections. Plus inquiétant, les attaques semblent tirer parti de code signé par des certificats de Comodo. Selon la société de sécurité Invincea, pendant le dernier assaut en date, seulement quatre sociétés d'antivirus ont été capables de détecter PIDARAS.exe qui est présenté comme une variante de Dridex.

Le taux détection par les produits antivirus devrait logiquement augmenter grâce à l'approche basée sur les signatures. Invincea souligne par ailleurs que la campagne visant la France est un prélude à des attaques de plus grande ampleur à l'encontre d'autres utilisateurs à travers le monde.

Malgré les efforts déployés par les autorités afin de démanteler le botnet Dridex, le malware de type bancaire a la peau dure. Cela montre la complexité de telles opérations pour des résultats qui ne sont en l'occurrence que temporaires.