Des chercheurs en sécurité viennent de mettre en avant la capacité d'intercepter et d'analyser les ondes électromagnétiques émises par le matériel embarqué dans nos smartphones afin de récupérer des clés de chiffrement privées.

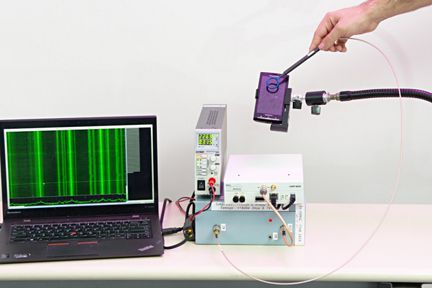

Une équipe de chercheurs française qui rassemble des experts d'Orange Laps, HP Labs, NTT et l'Université de Rennes a démontré dans le cadre de la conférence RSA 2016 qu'il était possible d'extraire des clés privées d'Android basées sur les algorithmes de courbes elliptiques (Elliptic Curve Digital Signature Algorithm ECDSA). Lorsque la librairie cryptographique Bouncy Castle 1.5 effectue des calculs liés à la signature d'un message, les circuits intégrés au smartphone sont à l'origine d'émissions d'ondes électromagnétiques à basse fréquence.

En captant ce signal et en l'analysant, il est possible de reconnaitre les différentes opérations de calcul et récupérer ainsi la clé secrète. Dans sa version 1.51, la librairie a comblé cette faille en ne permettant plus de reconnaitre les opérations de calcul. Reste qu'une attaque menée par cette voie aurait pu permettre de cibler les porte-monnaie Bitcoin.

Une autre équipe a également mis en avant les défauts des ECDSA et démontré qu'il était possible de récupérer des clés privées sur des librairies OpenSSL et CoreBitcoin sous iOS. Les failles seraient même encore actives à l'heure actuelle.

Heureusement, ces attaques sont relativement complexes à mettre en oeuvre. Elles nécessitent un équipement conséquent pour opérer à longue distance, et nécessitent dans tous les cas plusieurs écoutes (des centaines et milliers) afin de repérer des motifs dans les variations de fréquences et permettre un décryptage.