Au fil des révélations concernant les méthodes d'écoute et de collecte de données par les agences de renseignement américaines, il apparaît que la sécurité des plates-formes mobiles ne résiste pas bien longtemps face aux efforts d'interception.

Les smartphones des dirigeants, hors terminaux spécifiquement sécurisés, n'ont pas représenté un gros obstacle durant les grands événements du type G20, pemettant d'obtenir des informations sur les négociations et les alliances en cours.

A ce moment, un accès physique au smartphone était nécessaire mais les travaux avaient déjà commencé pour pouvoir installer un logiciel espion à distance, et selon les quelques données plus récentes, la NSA savait en 2012 activer à distance l'APN d'un iPhone.

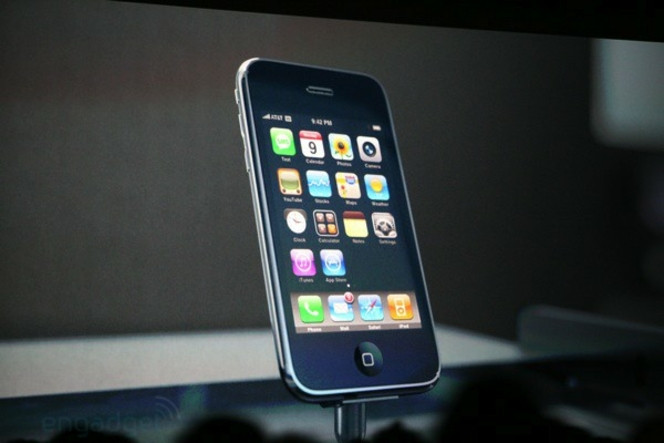

Dans sa première forme, un programme Dropoutjeep a permis de développer un malware à installer sur les iPhone pour en récupérer les fichiers (messagerie, voicemail, SMS), obtenir une géolocalisation ou activer micro et APN selon les besoins.

Dès 2008, les outils dits QuantumTheory de la NSA pour réaliser une intrusion affichaient 100% de succès dans le cas de l'iPhone, indiquent les documents de Snowden, commentés par l'expert Jacob Appelbaum lors du Chaos Communication Congress qui vient de se dérouler en Allemagne.

De nouveau, la question de savoir si la NSA exploite des failles à l'insu d'Apple ou si elle est aidée en ce sens par la firme de Cupertino reste posée. La réussite des tentatives d'intrusion et l'assurance affichée du service de renseignement d'y parvenir durablement laisse planer le doute...comme pour d'autres grands groupes télécom ou réseau.