Les chercheurs en sécurité chez Malwarebytes sont parvenus à extraire la clé de chiffrement du malware Telecrypt et proposent un outil gratuit afin de restaurer des fichiers victimes de ce ransomware, avec cependant un prérequis d'importance.

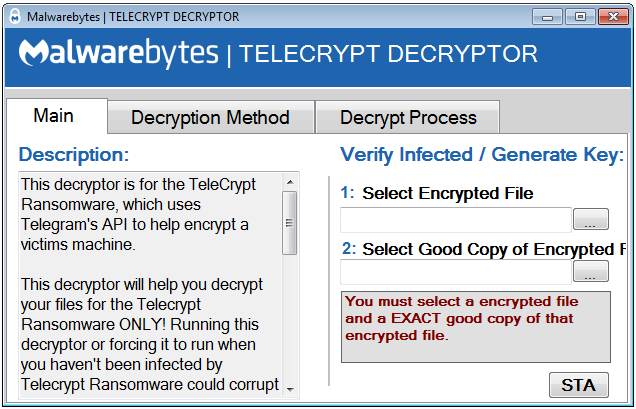

Baptisé Telecrypt Decryptor, cet outil pour Windows nécessite .NET 4.0 ou version supérieure et doit être exécuté en tant qu'administrateur (via clic droit sur l'exécutable). Il demande une copie saine de l'un des fichiers chiffrés pour pouvoir récupérer la clé de chiffrement. Lorsque celle-ci est trouvée, il est proposé de déchiffrer une liste de fichiers infectés ou un dossier en particulier.

Le ransomware Telecrypt est diffusé à travers un fichier exécutable en pièce jointe d'un email, des exploits et des attaques par drive by-download. Il manie la langue russe et rançonne ses victimes russophones avec une demande de versement de 5 000 roubles (près de 75 €) pour le Young Programmers Fund.

Cette spécificité russe est déjà notable, sachant que généralement les cybercriminels russes ne s'en prennent pas à leurs compatriotes. La singularité de Telecrypt réside néanmoins dans le fait qu'il utilise l'API publique de la messagerie Telegram pour envoyer des commandes et obtenir des informations des attaquants.

Découvert en début de mois par Kaspersky Lab, Telecrypt est présenté comme le premier de son espèce à exploiter Telegram et opérer tel un bot Telegram. Heureusement, la méthode de chiffrement employée par Telecrypt est relativement simple selon Malwarebytes et a donc pu permettre l'élaboration de l'outil Telecrypt Decryptor.

Cet été, l'initiative No More Ransom a été lancée dans le cadre d'une coopération entre les autorités néerlandaises, Europol, Intel Security et Kaspersky Lab. Elle propose notamment des liens de téléchargement d'outils pour récupérer des fichiers verrouillés par certains types de ransomware. Le conseil central demeure cependant la prévention en mettant en place des mesures de sauvegarde de ses fichiers.