Akamai, Cloudflare, Flashpoint, Google, Oracle Dyn, RiskIQ, Team Cymru et d'autres. Tout ce beau monde a collaboré pour parvenir au démantèlement du botnet baptisé WireX. Une collaboration d'une rare ampleur mais Mirai a servi de leçon l'année dernière.

Principalement composé d'appareils Android exécutant des applications malveillantes et actif depuis le 2 août, le botnet WireX a ciblé des réseaux de diffusion et fournisseurs de contenu avec des attaques DDoS. Mi-août, des attaques ont été lancées depuis des bots à travers plus de 120 000 adresses IP uniques.

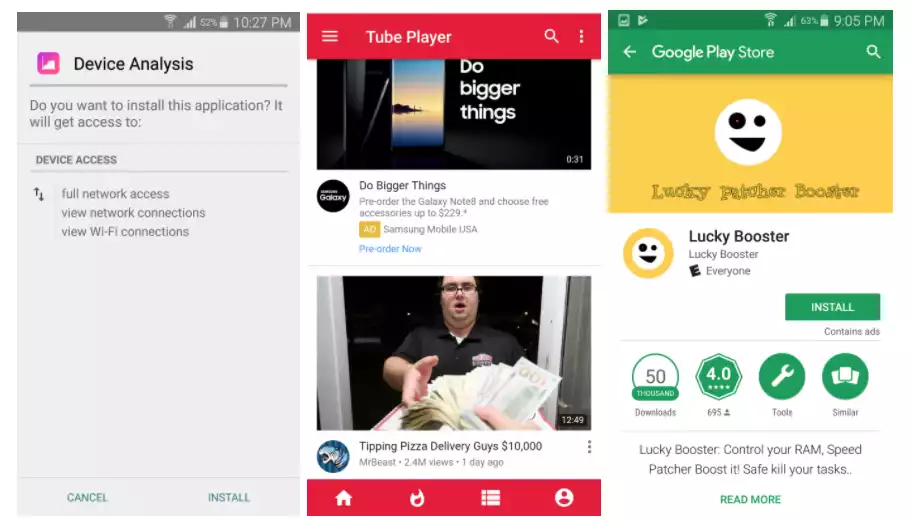

Des appareils d'une centaine de pays ont participé à de telles attaques et le Google Play Store n'a pas été épargné (encore). Près de 300 applications du store de Google ont ainsi dû être bloquées. Elles ont aussi été supprimées à distance des appareils affectés. Aujourd'hui, la fonctionnalité Google Play Protect (qui s'exécute aussi en local) fait barrage à une installation ou réinstallation malveillante.

Pour le botnet WireX, il est évoqué des attaques DDoS volumétriques au niveau de la couche application. Essentiellement, du trafic ressemblant à des requêtes valides de clients HTTP et navigateurs Web pour perturber le fonctionnement de serveurs et les empêcher de répondre à des requêtes d'utilisateurs légitimes.

Les chercheurs ont été en mesure de déterminer un modèle d'agent utilisateur (user-agent) employé pour maquiller l'origine du trafic et le remonter jusqu'au applications Android malveillantes. Celles-ci étaient des lecteurs multimédia, sonneries ou des outils pour la gestion du stockage, voire des applications de stores avec des fonctionnalités cachées.

La plupart des applications malveillantes demandaient des permissions idoines lors de l'installation pour pouvoir lancer un service en arrière-plan, et ainsi lancer des attaques même lorsque l'application n'était pas en cours d'utilisation.

Étrangement, des antivirus avaient détecté les applications malveillantes mais en tant que cheval de Troie dénommé Android Clicker et spécialisé dans la fraude au clic. Avec l'infrastructure de commande et contrôle, le botnet semble donc avoir été ultérieurement réorienté pour des attaques par déni de service distribué à l'encontre d'éléments essentiels pour l'accès à des contenus.