L'alerte a été donnée par les chercheurs en cybersécurité des Cyble Research and Intelligence Labs. Ils ont mis au jour une campagne de phishing ciblant les utilisateurs de portefeuilles de cryptomonnaies.

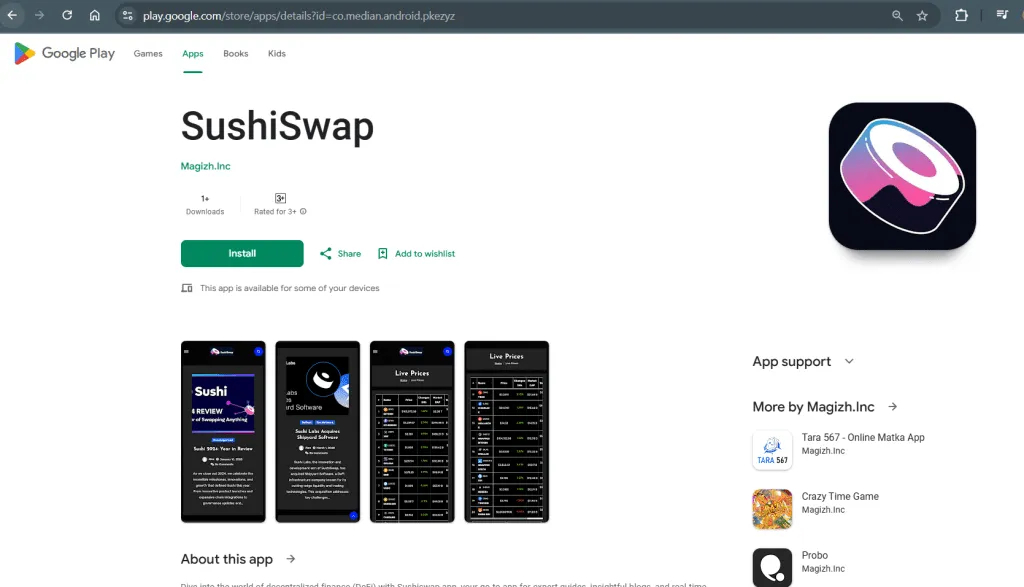

Dans le Google Play Store, une vingtaine d'applications Android malveillantes ont été identifiées. Elles usurpaient l'identité de services crypto légitimes comme SushiSwap, PancakeSwap, Hyperliquid et Raydium.

But de la manœuvre… dérober les phrases mnémoniques des utilisateurs qui représentent les clés privées de leurs portefeuilles de cryptomonnaies. De quoi accéder à des actifs numériques et vider des portefeuilles.

Des applications à vérifier

Le ménage a été fait dans le Google Play Store et les utilisateurs doivent être automatiquement protégés par Google Play Protect. Il aura donc fallu attendre un signalement et cela ne dispense pas les utilisateurs potentiellement concernés de vérifier qu'une application piégée ne traîne pas encore sur un appareil.

Dans un billet de blog, Cyble publie les indicateurs de compromission, avec les noms des paquets Android indésirables :

- Pancake Swap - co.median.android.pkmxaj

- Suiet Wallet - co.median.android.ljqjry

- Hyperliquid - co.median.android.jroylx

- Raydium - co.median.android.yakmje

- Hyperliquid - co.median.android.aaxblp

- BullX Crypto - co.median.android.ozjwka

- OpenOcean Exchange - co.median.android.ozjjkx

- Suiet Wallet - co.median.android.mpeaaw

- Meteora Exchange - co.median.android.kbxqaj

- Raydium - co.median.android.epwzyq

- SushiSwap - co.median.android.pkezyz

- Raydium - co.median.android.pkzylr

- SushiSwap - co.median.android.brlljb

- Hyperliquid - co.median.android.djerqq

- Suiet Wallet - co.median.android.epeall

- BullX Crypto - co.median.android.braqdy

- Harvest Finance blog - co.median.android.ljmeob

- Pancake Swap - co.median.android.djrdyk

- Hyperliquid - co.median.android.epbdbn

- Suiet Wallet – co.median.android.noxmdz

Alors qu'il y a de la redondance dans les noms des applications, la liste est complétée par deux applications pour lesquelles les noms des paquets diffèrent, mais pas l'objectif malveillant :

- Raydium - cryptoknowledge.rays

- PancakeSwap - com.cryptoknowledge.quizzz

D'anciens comptes de développeurs

Pour infiltrer le Google Play Store, des comptes de développeurs ont pu être compromis ou réaffectés. Ils avaient au préalable distribué des applications authentiques, accumulant plus de 100 000 téléchargements dans certains cas.

Il a en outre été constaté qu'une adresse IP en lien avec les attaques hébergeait plus d'une cinquantaine de noms de domaine de phishing. La marque d'une opération centralisée et coordonnée.