Si par exemple une vulnérabilité 0-day affecte Flash Player, il y a fort à parier qu'elle sera intégrée dans le kit d'exploits Angler. Pour la première fois repéré en 2013, cet outil est rapidement devenu l'un des préférés des cybercriminels pour automatiser des attaques et mener diverses campagnes malveillantes.

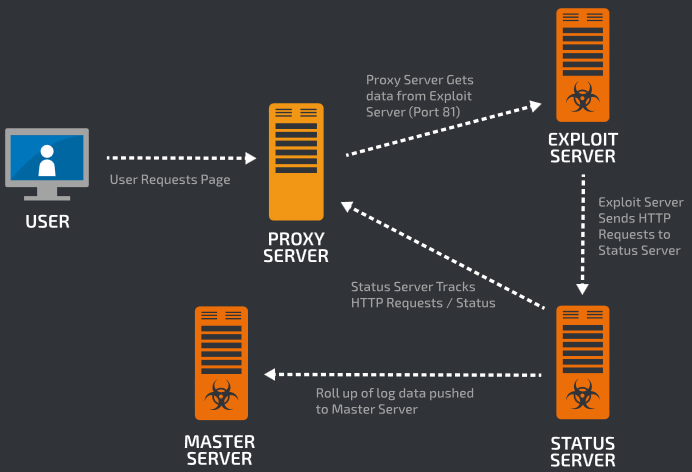

Les chercheurs en sécurité de Cisco et OpenDNS (qui est dans le giron de Cisco) ont déterminé que les administrateurs d'Angler utilisaient massivement des serveurs proxy pour dissimuler leur infrastructure. En l'occurrence, des serveurs du fournisseur Limestone Networks basé à Dallas aux États-Unis.

Avec l'aide de Limestone Networks, ces serveurs ont été déconnectés et les chercheurs ont pu procéder à une analyse des données via des images disque de ceux-ci. L'analyse a par exemple révélé que sur une durée d'un mois, un seul serveur se connectait à 147 autres serveurs proxy pour masquer du trafic malveillant.

Ces serveurs ont représenté jusqu'à 50 % de l'activité d'Angler EK et ont ciblé 90 000 victimes par jour. Talos estime que si 3 % des utilisateurs infectés par un ransomware via un exploit d'Angler EK ont payé une rançon, cela représenterait plus de 30 millions de dollars par an. Par extrapolation, Angler EK serait à l'origine de 60 millions de dollars par an.

Cisco a contacté des hébergeurs afin qu'ils déconnectent des serveurs et les mettent à jour pour mettre un terme aux redirections vers les serveurs proxy d'Angler. De quoi mettre à mal la propagation de cet outil mais certainement pas l'éradiquer.