La compromission mobile de masse n'est plus réservée aux films d'espionnage. Depuis trois ans, les experts français observent une explosion des tentatives d'intrusion, allant du ciblage chirurgical de dirigeants à la surveillance de masse opportuniste.

Ce qui change, c'est la sophistication des armes utilisées. Les frontières de votre vie privée sont attaquées de toutes parts, que ce soit par des services de renseignement étrangers ou par des criminels en quête de données bancaires faciles. Heureusement, transformer son téléphone en passoire n'est pas une fatalité.

Les attaques "zéro-clic" : quand le silence devient dangereux

C'est la hantise des experts et la réalité décrite froidement par le rapport. Les pirates modernes n'attendent plus que vous cliquiez sur un lien douteux ; ils entrent désormais par effraction numérique sans que vous ne leviez le petit doigt. Ces attaques sophistiquées visent principalement les smartphones des hautes autorités et des journalistes, exploitant des failles critiques pour transformer l'appareil en micro ouvert. Le simple fait de recevoir un message WhatsApp ou un appel manqué peut suffire à installer un implant.

Ce marché de la surveillance, dominé par des entreprises comme NSO Group ou Intellexa, vend ces capacités d'intrusion clés en main à des États peu scrupuleux. Ces vulnérabilités permettent aux logiciels espions de s'exécuter directement dans la mémoire vive, ne laissant quasiment aucune trace tangible pour l'utilisateur. C'est une guerre de l'invisible où la victime ne réalise souvent sa compromission que bien trop tard.

Du conjoint jaloux au cybercriminel : la menace au quotidien

Mais ne croyez pas que cela ne concerne que les VIP ou les agents secrets. Une menace plus insidieuse et massive plane sur le grand public : celle de la criminalité opportuniste et des logiciels de harcèlement, les fameux "stalkerwares". Des milliers de Français sont victimes de ces outils d'espionnage domestique, souvent installés physiquement par un proche pour surveiller les messages, les appels et la localisation en temps réel.

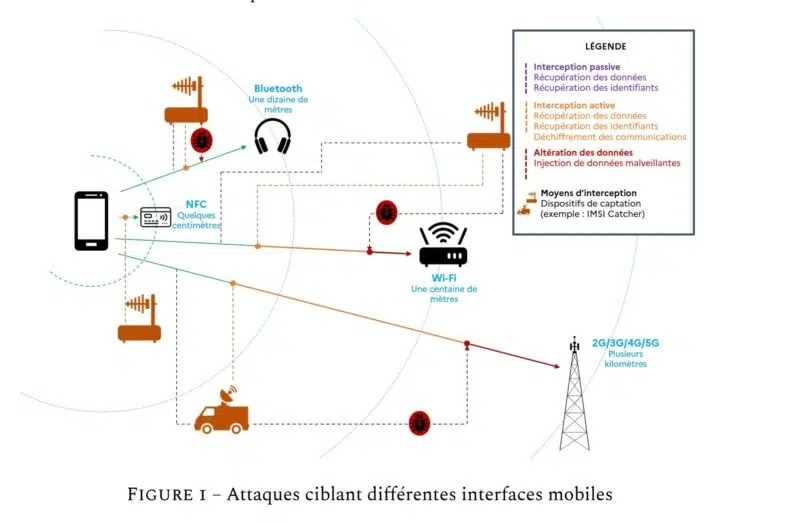

Parallèlement, des groupes criminels diffusent des applications vérolées sur des magasins alternatifs pour siphonner vos portefeuilles crypto ou vos identifiants. Profitant de la moindre négligence dans les mises à jour de sécurité, ces cyberattaques opportunistes cherchent la rentabilité immédiate. Le danger vient aussi de nos connexions : laisser son Bluetooth ou son Wi-Fi activé en permanence, c'est offrir une porte d'entrée royale à n'importe quel attaquant situé à proximité.

Le geste qui sauve : pourquoi faut-il éteindre son téléphone ?

Face à ce tableau sombre, la riposte est heureusement à la portée de tous et ne coûte rien. L'ANSSI insiste sur un réflexe bête mais redoutable : éteindre et rallumer son téléphone régulièrement, idéalement tous les jours. Cette action simple permet de chasser de la mémoire vive les implants malveillants non persistants qui tentent de se faire oublier au cœur du système.

Couplé à une discipline de fer sur les mises à jour et à l'activation du "Mode Isolement" (sur iOS) ou des protections avancées pour les profils les plus exposés, ce rituel constitue votre meilleure armure. Il est temps de considérer l'hygiène numérique comme aussi vitale que de se laver les mains : un petit effort quotidien pour éviter une contamination majeure.

Foire Aux Questions (FAQ)

Qu'est-ce qu'une attaque "zéro-clic" ?

C'est une cyberattaque redoutable qui ne nécessite aucune interaction de la part de la victime. Contrairement au phishing où il faut cliquer sur un lien, ici, le simple fait que votre téléphone reçoive une donnée (un SMS, un appel, une image) suffit à déclencher l'infection. Le logiciel espion s'installe silencieusement en exploitant une faille du système.

Le redémarrage suffit-il à tout nettoyer ?

Pas totalement, mais c'est très efficace. De nombreux logiciels espions modernes résident uniquement dans la mémoire vive pour éviter d'être détectés par les antivirus. En redémarrant l'appareil (extinction complète puis rallumage), vous videz cette mémoire et éjectez l'intrus, l'obligeant à recommencer son attaque, ce qui le rend plus vulnérable à la détection.

Comment savoir si j'ai un "stalkerware" sur mon mobile ?

Ces logiciels sont conçus pour être discrets, mais certains signes ne trompent pas : batterie qui se vide anormalement vite, surchauffe de l'appareil sans utilisation intensive, ou consommation de données excessive. Vérifiez régulièrement la liste des applications ayant accès à votre localisation et à votre micro dans les paramètres de confidentialité.