L'enjeu autour de l'accès aux données du smartphone a largement dépassé le cadre de l'enquête et mis en avant les problématiques de sécurisation des appareils mobiles et des difficultés pour les forces de l'ordre d'y accéder si besoin.

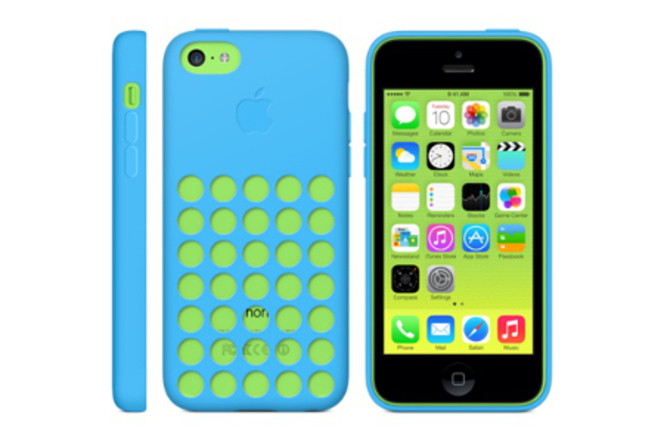

L'hypothèse était que des informations cruciales étaient stockées dans l'iPhone 5C et pouvaient faire avancer l'enquête. Pour tenter de faire céder Apple, le procureur de district de San Bernardino avait même évoqué la possible présence d'un malware dormant chargé d'infecter les infrastructures informatiques du comté, le smartphone étant un appareil professionnel fourni par les services publics.

Et pourtant, selon CBS News, aucun élément probant ou apportant une nouvelle lumière sur le drame de San Bernardino n'aurait pour le moment été trouvé dans l'iPhone 5C, même si les investigations ne sont pas encore terminées.

Dans le même temps, le gouvernement a confirmé qu'il ne fournirait pas à Apple d'indications sur la technique employée pour débloquer l'appareil, le détail du procédé ne lui appartenant pas. Les observateurs suggèrent d'ailleurs que le FBI n'en connaît pas le détail lui-même et s'est contenté d'en vérifier le fonctionnement après l'avoir achetée auprès d'une tierce partie dont il n'est finalement pas sûr qu'il s'agisse de Cellebrite, spécialiste de l'extraction de données mobiles.

En ne communiquant pas le détail de la méthode employée, qui pourrait reposer sur une vulnérabilité, les autorités s'assurent que le groupe de Cupertino ne la colmatera pas rapidement mais elles prennent le risque que d'autres entités découvrent elles aussi la faille et l'exploitent à des fins frauduleuses.