Baptisée IconAds, une opération de fraude publicitaire de grande ampleur sur Android est mise au jour dans un rapport de Human (équipe Satori Threat Intelligence and Research). Au total, 352 applications malveillantes ont été retirées du Google Play Store après la découverte du pot aux roses.

Se faisant passer pour des outils anodins comme des lampes de poche ou des gestionnaires de fichiers, ces applications ont pu générer jusqu'à 1,2 milliard de requêtes publicitaires frauduleuses par jour. Les utilisateurs les plus touchés se trouvent principalement au Brésil, au Mexique et aux États-Unis.

Un camouflage quasi parfait

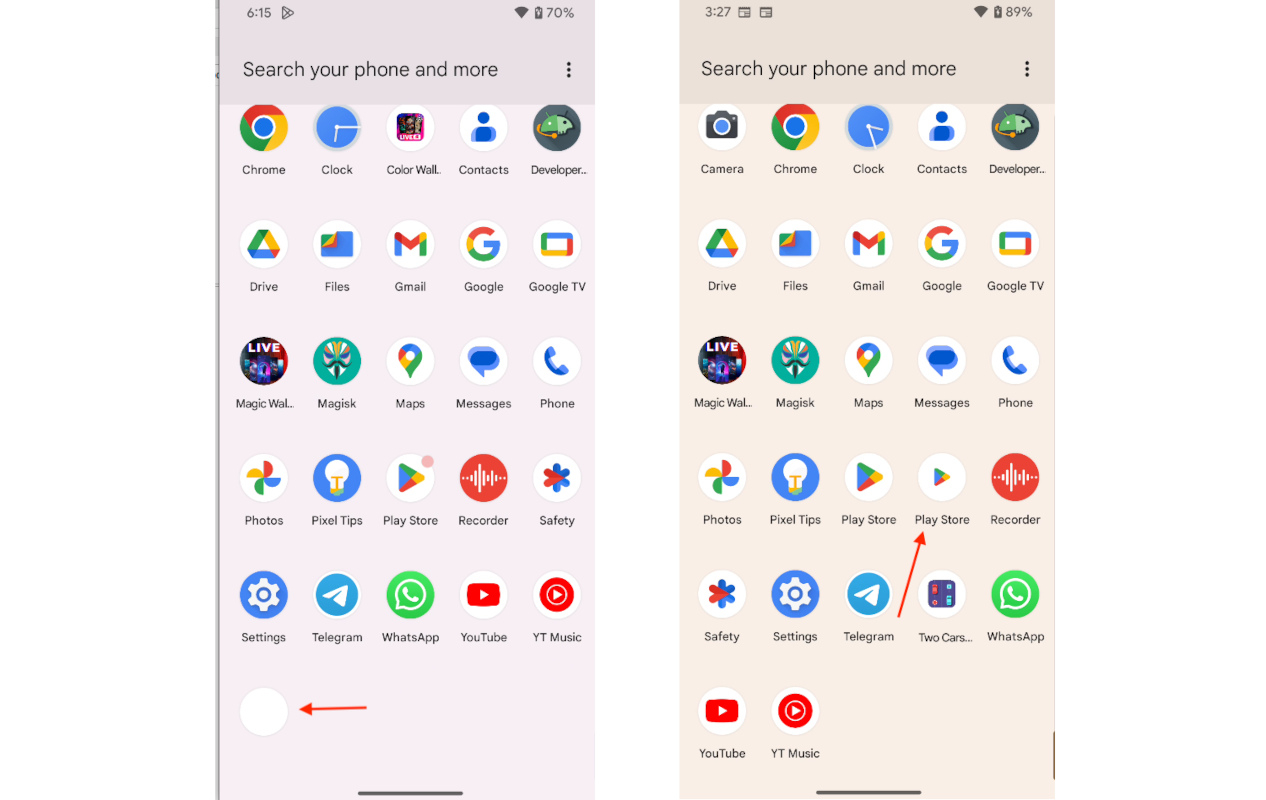

La ruse principale d'IconAds est de faire disparaître l'icône du téléphone à la suite de l'installation. Pour l'utilisateur, impossible alors de trouver l'application coupable pour la désinstaller. Le programme malveillant utilise une fonction d'Android pour remplacer son icône par un carré transparent et un nom vide. L'application devient un « fantôme » sur l'appareil, tout en continuant à diffuser des publicités en plein écran.

Les versions plus récentes de la menace ont poussé le vice encore plus loin. « Au début, l'icône de l'application était simplement cachée », explique un chercheur de Human à Adweek. « Maintenant, il est plus courant de trouver des applications de cette menace où ils remplacent simplement l'icône par celle de Gmail, Google Maps, ou quelque chose comme ça. »

En cliquant dessus, l'utilisateur est redirigé vers la véritable application Google, pendant que le logiciel malveillant opère en arrière-plan.

Des techniques d'évasion sophistiquées

Derrière cette façade, les fraudeurs ont déployé des trésors d'ingéniosité pour ne pas être détectés. Chaque application communiquait avec son propre serveur de commande et de contrôle via un domaine unique, rendant le suivi très complexe.

Pour brouiller les pistes, les informations envoyées, comme le modèle du téléphone ou la version d'Android, étaient masquées derrière des mots aléatoires. « Au lieu d'être appelée ' Version Android ', elle sera appelée ' bureau ' ou ' stylo '. Ce sera unique pour chaque application, ce qui rend également difficile leur détection au niveau du réseau. »

Cette stratégie d'obfuscation multicouche, combinée au chiffrement de certaines parties du code, visait à décourager l'analyse et l'ingénierie inversée. Les fraudeurs ont même ajouté une vérification. Si l'application n'était pas installée depuis le Play Store officiel, le code malveillant ne s'activait pas, une astuce pour déjouer les outils d'analyse des experts en cybersécurité.

Une menace organisée et évolutive

L'opération IconAds n'est pas l'œuvre d'amateurs. Les attaquants créaient de fausses sociétés d'édition pour publier leurs applications par vagues. Une fois qu'une série d'applications était détectée et supprimée par Google, une nouvelle entité apparaissait avec un nouveau lot d'applications. Un jeu du chat et de la souris.

« Les mauvais acteurs font en sorte que leurs applications ressemblent à d'autres applications pour que les gens les installent », analyse un responsable de la sécurité chez Human. « Ils n'ont pas besoin d'avoir des millions d'installations de cette application particulière, car de nouvelles arriveront la semaine prochaine, et celles qui sont là y restent pour toujours. »

Même si Google Play Protect offre une protection par défaut, la sophistication croissante de certaines menaces montre que la vigilance doit rester de mise.