La menace ClickFix connaît une escalade alarmante. Cette technique d'ingénierie sociale, visant à tromper un utilisateur pour qu'il exécute lui-même un code malveillant, est devenue un pilier de l'arsenal des cybercriminels.

Selon un rapport de Microsoft, ClickFix a représenté 47 % des méthodes d'accès initial au cours de l'année écoulée. Les chercheurs de Push Security ont identifié des campagnes récentes qui poussent la menace à un niveau inédit.

De nouvelles pages plus convaincantes

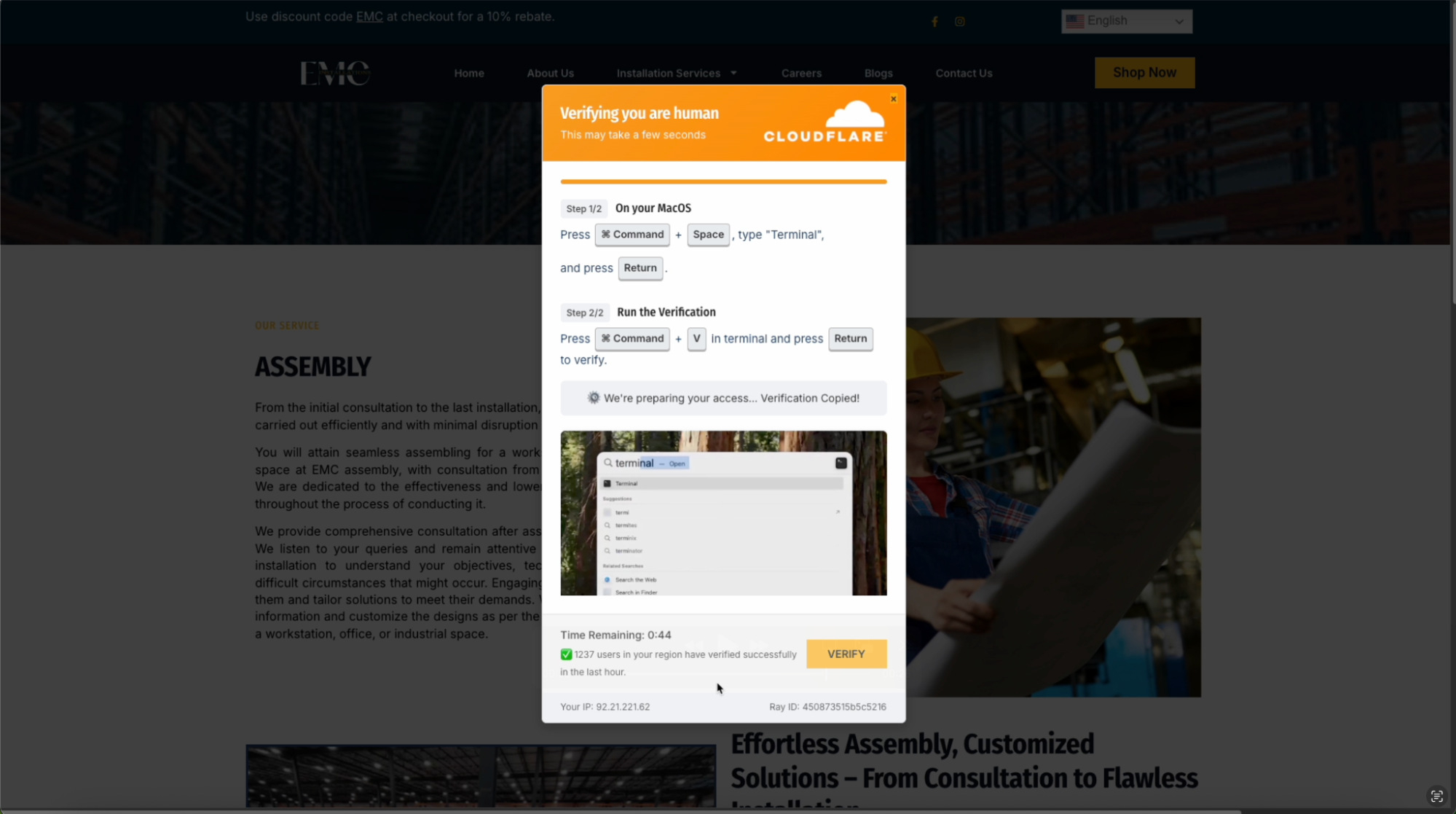

Le leurre le plus avancé imite une page de vérification de CloudFlare. Elle n'affiche plus seulement des instructions textuelles. Les attaquants ont intégré un tutoriel vidéo montrant à la victime comment effectuer la prétendue vérification, un compte à rebours pour créer un sentiment d'urgence, et même un soi-disant compteur d'utilisateurs vérifiés pour renforcer l'authenticité.

" C'est un exemple incroyablement léché. On dirait presque que Cloudflare a lancé un nouveau type de service de vérification des bots ", note Push Security.

De plus, la page adapte les instructions au système d'exploitation de la victime et copie automatiquement le code malveillant dans le presse-papiers via JavaScript, une technique observée dans 9 cas sur 10.

Les défenses traditionnelles contournées

L'efficacité de ClickFix réside aussi dans son vecteur de diffusion. Si les e-mails restent un canal, le vecteur principal observé par Push Security est Google Search. Sur les pages ClickFix interceptées où le vecteur a été identifié, 4 sur 5 ont été consultées via Google Search.

Les attaquants utilisent le malvertising (publicités malveillantes) ou le SEO poisoning, optimisant leurs propres sites ou piratant des sites légitimes pour apparaître en haut des résultats de recherche.

Cette approche court-circuite la plupart des contrôles anti-phishing qui sont implémentés au niveau des serveurs e-mail, laissant un angle mort dans la surveillance.

Les solutions EDR mises en avant

Alors que les charges utiles de ClickFix évoluent également, le fait que l'utilisateur initie lui-même la copie (via un clic) et l'exécution de la commande rend la détection difficile pour les outils de sécurité classiques.

L'interception par les solutions EDR (Endpoint Detection and Response) devient " la dernière - et unique - vraie ligne de défense pour la plupart des organisations ", selon Push Security.

Cependant, cette défense n'est pas infaillible, car les attaquants cherchent activement à la contourner l'EDR. Sans compter l'autorisation d'appareils personnels non gérés qui peut compliquer la tâche dans les entreprises.