Le groupe de hackers russes COLDRIVER, également connu sous les noms de UNC4057, Star Blizzard et Callisto, a radicalement changé de mode opératoire. Historiquement connu pour ses campagnes de phishing visant à voler des identifiants auprès de cibles de haut profil comme des ONG, des conseillers politiques ou des dissidents, le groupe intensifie désormais l'utilisation de malwares personnalisés.

Selon un rapport du Google Threat Intelligence Group (GTIG), la nouvelle chaîne d'infection a été déployée rapidement après la publication de détails sur leur précédent malware, LOSTKEYS, en mai 2025.

Comment fonctionne cette nouvelle chaîne d'infection ?

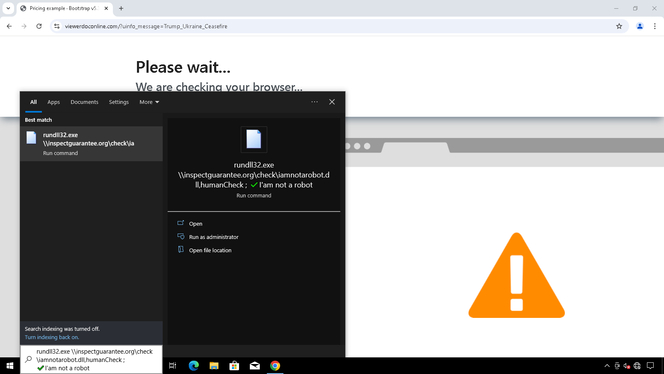

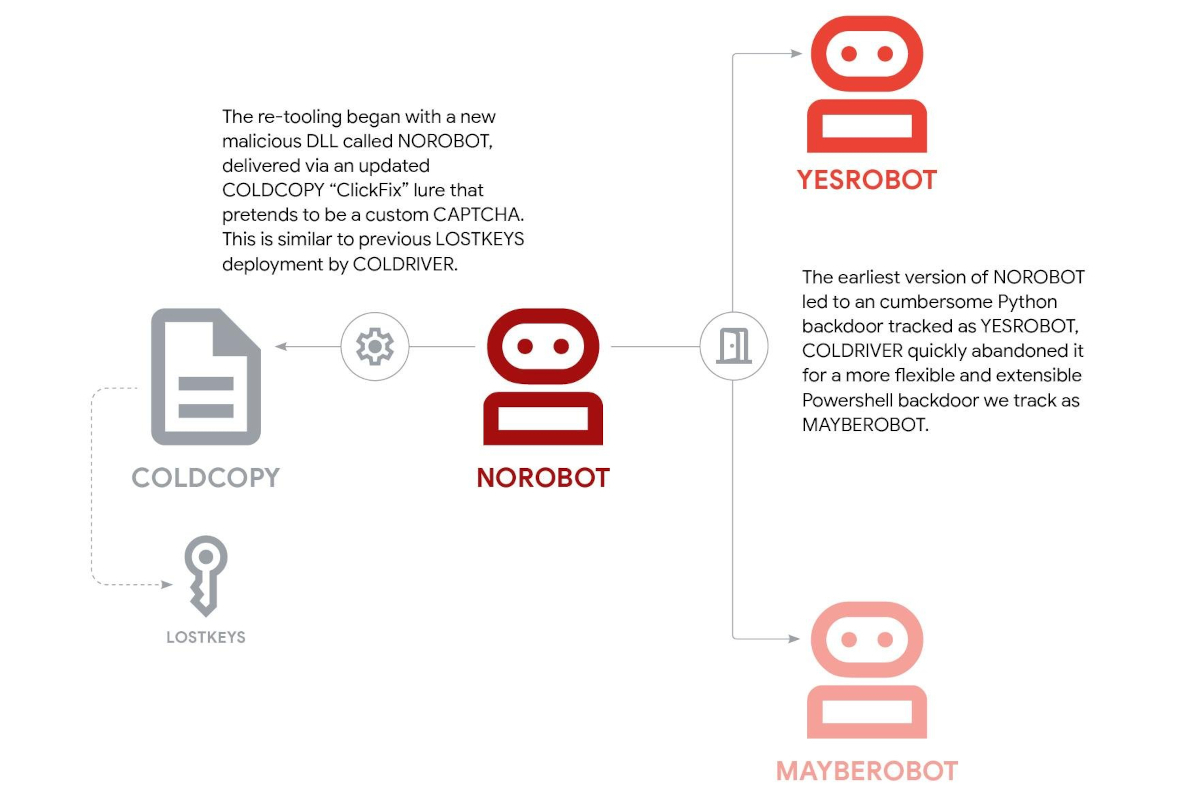

La nouvelle campagne repose sur une collection de malwares interconnectés. L'attaque commence par un leurre de type ClickFix, nommé COLDCOPY, qui se fait passer pour une page CAPTCHA personnalisée.

Ce leurre incite la victime à télécharger et exécuter une DLL malveillante via la commande rundll32. La DLL, baptisée NOROBOT, est la première étape. Son rôle principal est de récupérer l'étape suivante à partir d'une adresse de commande et de contrôle codée en dur et de préparer le système pour la charge utile finale.

Une telle méthode remplace une ancienne approche basée sur PowerShell, jugée plus facilement détectable.

Le développement de deux backdoors différentes

Initialement, NOROBOT téléchargeait une backdoor écrite en Python et nommée YESROBOT. Cependant, cette approche nécessitait l'extraction et l'installation d'une version complète de Python 3.8 sur la machine de la victime, ce qui était susceptible d'éveiller les soupçons.

De plus, YESROBOT était " difficile à étendre et à opérer ", se limitant à l'exécution de commandes Python valides.

Le GTIG estime que YESROBOT a été " déployé à la hâte comme un mécanisme de remplacement " juste après la divulgation de LOSTKEYS. Très vite, COLDRIVER a abandonné cet outil au profit d'une backdoor PowerShell plus flexible et extensible, baptisée MAYBEROBOT (ou SIMPLEFIX).

La stratégie actuelle de COLDRIVER

Depuis juin 2025, MAYBEROBOT est la charge utile finale de prédilection. Le GTIG a observé que si la backdoor MAYBEROBOT elle-même n'a pas changé, la chaîne de livraison qui y mène, notamment NOROBOT, est en évolution constante.

Les hackers ont d'abord simplifié NOROBOT pour augmenter les chances de déploiement réussi, avant de réintroduire de la complexité en fractionnant les clés de cryptographie. Un développement constant qui met en évidence " les efforts du groupe pour échapper aux systèmes de détection ".

La théorie de Google est que COLDRIVER utilise les malwares sur des cibles importantes déjà compromises par phishing, cherchant désormais à acquérir une valeur de renseignement supplémentaire directement depuis leurs appareils.