Après plusieurs mois de silence suite à des bannissements sur Telegram, le groupe CyberVolk est de retour depuis l'été dernier. Il propose désormais un service de ransomware VolkLocker. L'analyse de cette nouvelle menace par les experts en sécurité de SentinelOne révèle cependant une opération qui, malgré des avancées, souffre de graves lacunes techniques.

Comment fonctionne la plateforme VolkLocker ?

VolkLocker est entièrement géré via Telegram, ce qui le rend accessible pour des cybercriminels peu expérimentés. Les affiliés peuvent utiliser des bots pour configurer et générer les malwares, fournir une adresse Bitcoin et définir les options de l'attaque.

Une fois déployé, le ransomware a recours à des techniques d'évasion comme le contournement du contrôle de compte utilisateur (UAC) de Windows et désactive les outils de sécurité tels que Windows Defender.

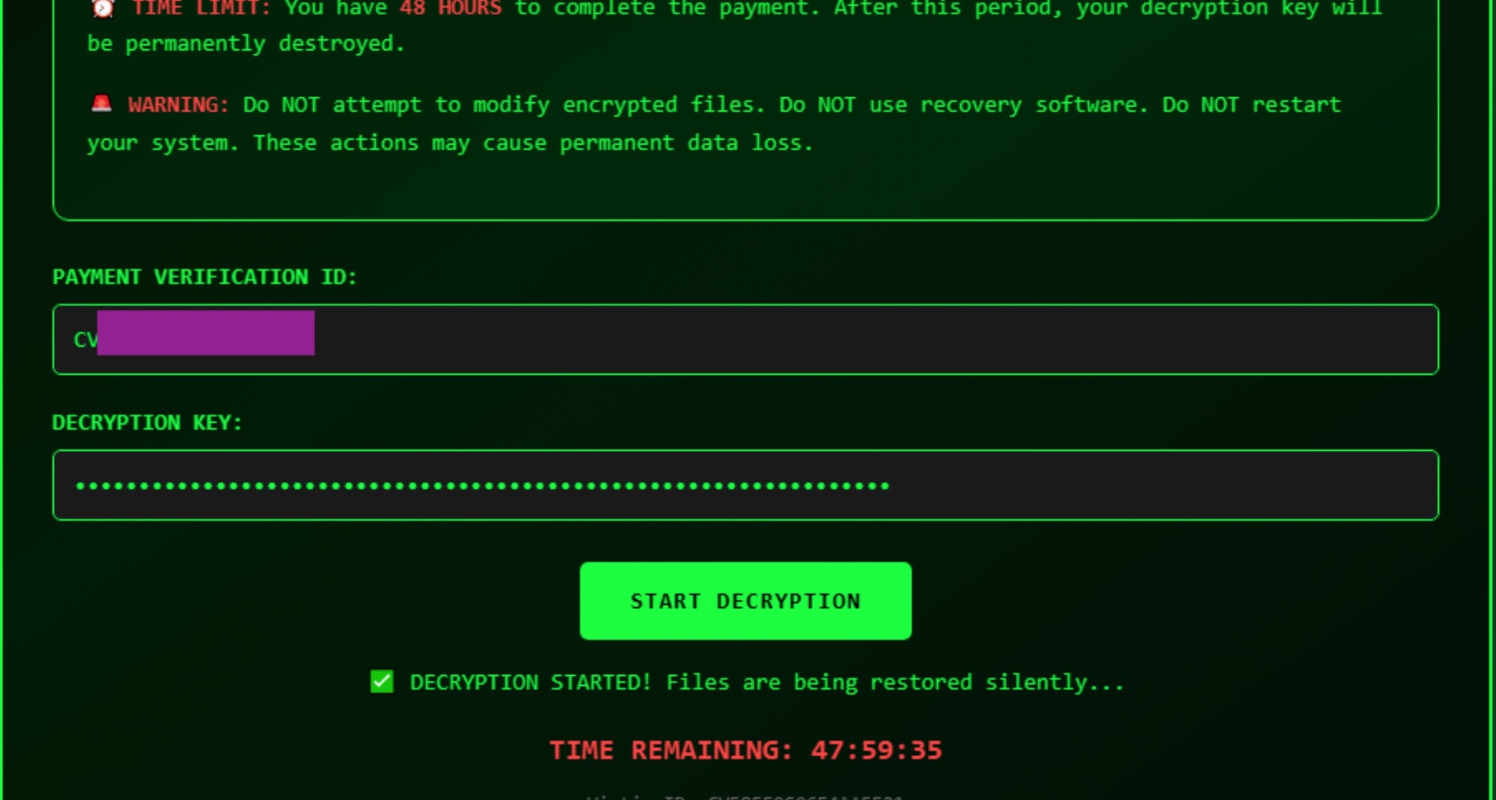

Le ransomware chiffre les fichiers avec l'algorithme AES-256. Le service est commercialisé sous forme d'abonnement, allant de 800 à 2 200 dollars selon les systèmes d'exploitation ciblés.

Depuis novembre 2025, CyberVolk a même élargi son catalogue en proposant des outils de cheval de Troie d'accès à distance (RAT) et d'enregistrement de frappe (keylogger) vendus séparément.

Une erreur de conception qui compromet tout

La crédibilité de VolkLocker est sérieusement entamée par une faille ubuesque. Au lieu de générer des clés de chiffrement uniques pour chaque victime, le ransomware utilise une clé maîtresse unique, directement intégrée en dur dans le code du malware. Mieux encore, cette même clé maîtresse est écrite en clair dans un fichier caché system_backup.key dans le dossier temporaire du système infecté.

Cette négligence permet potentiellement aux victimes de retrouver la clé et de déchiffrer tous leurs fichiers gratuitement. D'après SentinelOne, cette faille " représente probablement un artefact de test livré par inadvertance dans les versions de production ". L'erreur suggère que le groupe " peine à maintenir le contrôle qualité tout en recrutant agressivement des affiliés moins qualifiés ".

Si la bévue est spectaculaire, il est probable que la version compromise de VolkLocker sera rapidement corrigée.