Découvert début 2020, le malware RedLine - ou RedLine Information Stealer - est présenté par Kaspersky comme l'un des chevaux de Troie les plus couramment utilisés pour voler des identifiants, mots de passe, cookies, détails de cartes bancaires et données de saisie automatique de navigateurs basés sur Chromium et Gecko.

Sur l'appareil d'une victime, il permet également d'extraire des données sensibles en rapport avec les messageries instantanées (version ordinateur), portefeuilles de cryptomonnaies ou des informations d'identification en lien avec des services VPN.

RedLine fait l'objet d'un commerce via des forums fréquentés par les cybercriminels sur le Dark Web notamment, et qui plus est à bas prix. Il avait par exemple été repéré dans une fourchette de prix de 150 à 200 dollars et proposé en tant malware-as-a-service.

L'attrait des jeux vidéo et de la triche

Depuis le début de l'année 2022, des cybercriminels ont par exemple diffusé RedLine en le faisant passer pour un outil de mise à niveau vers Windows 11. Kasperky a également détecté des attaques par RedLine sous l'apparence de jeux vidéo populaires et d'outils de triche.

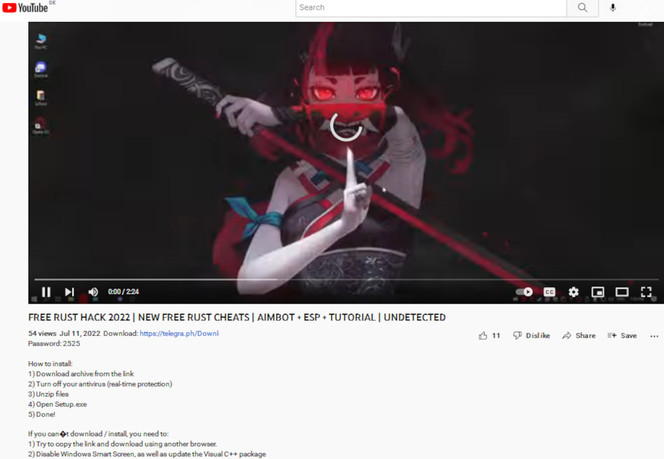

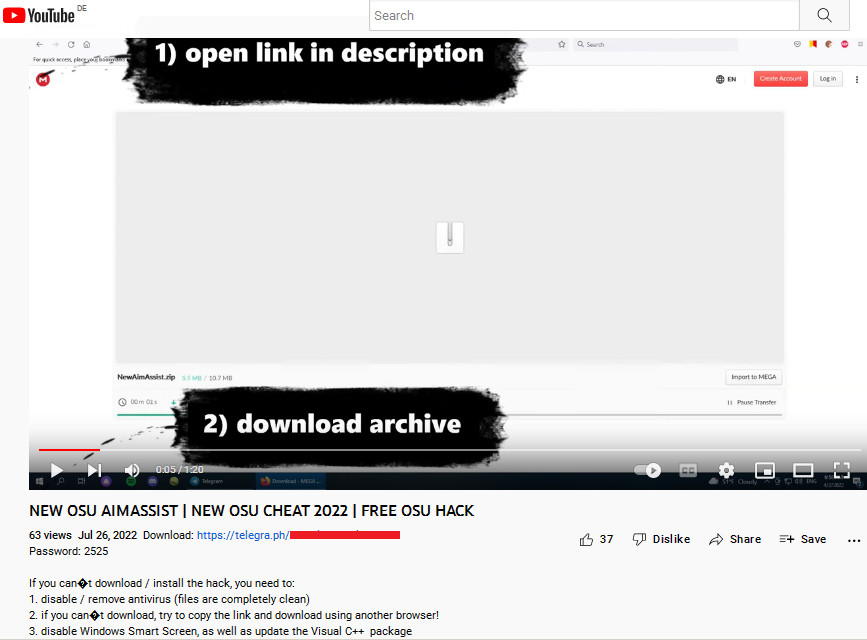

L'éditeur de cybersécurité alerte désormais au sujet de vidéos YouTube avec des liens vers des fichiers de type archive protégés par un mot de passe qui est communiqué. Ils sont conçus dans le but d'installer RedLine sur des machines compromises.

" Les vidéos font la promotion d'outils de cheat et de crack, et fournissent des instructions sur le piratage de jeux et logiciels populaires ", écrit Oleg Kupreev. Le chercheur en sécurité chez Kaspersky cite des vidéos pour des jeux comme DayZ, Farming Simulator, FIFA 22, Final Fantasy XIV, Forza, Lego Star Wars, Sniper Elite, Spider-Man et Walken.

Avec propagation automatique sur des vidéos YouTube

Le téléchargement de l'archive RAR auto-extractible mène à l'installation de RedLine Stealer, un mineur de cryptomonnaies qui sera à son aise avec une machine orientée gaming, plusieurs fichiers malveillants et utilitaires pour l'exécution automatique du contenu décompressé.

Et pour assurer la propagation de l'attaque de manière automatique, l'extraction de cookies des navigateurs est utilisée dans le but d'obtenir un accès au compte YouTube d'une victime et uploader une vidéo avec un lien vers l'archive piégée. Le cas échéant, un exécutable envoie un message Discord avec un lien vers la vidéo.

Le cocktail malveillant est assez diabolique. À Kaspersky, Google a indiqué que les chaînes dites piratées ont été rapidement supprimées pour avoir enfreint le règlement de la communauté sur YouTube.