Alerté par une publication sur le forum de Malwarebytes, Patrick Wardle a eu vent d'un malware pour macOS a priori similaire à DNSChanger qui avait surtout sévi en 2012 avec du détournement de DNS.

Sur son site Objective-See pour des outils gratuits de sécurité pour macOS, l'ancien employé de la NSA et directeur de recherche chez Synack a confirmé la semaine dernière que le spécimen de nuisible a bel et bien la capacité de modifier les paramètres DNS.

Patrick Wardle a baptisé le malware OSX/MaMi. D'après son analyse, il n'est pas particulièrement avancé et a des ressemblances avec un nuisible pour Windows datant de 2015. Il installe un nouveau certificat racine pour permettre des attaques de type man-in-the-middle.

L'expert en sécurité ignore le vecteur d'infection, même s'il a retrouvé MaMi sur plusieurs sites. Manifestement en cours de développement, le malware laisse supposer une activation ultérieure d'autres actions.

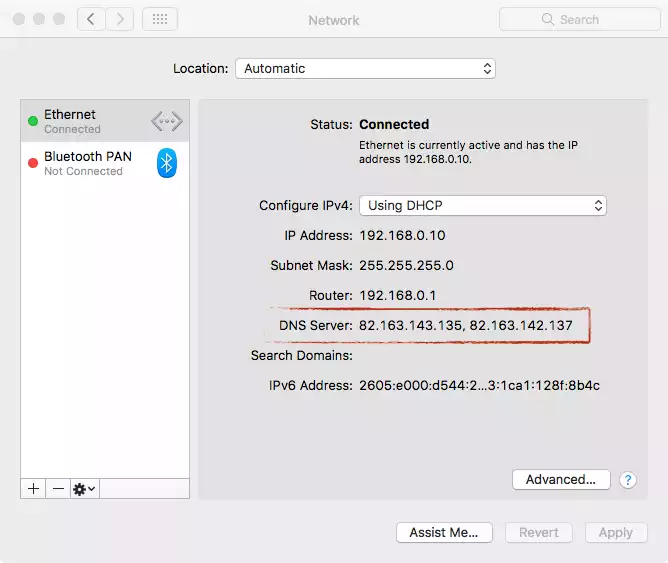

Pour des ordinateurs potentiellement infectés, les paramètres DNS ont été modifiés en 82.163.143.135 et 82.163.142.137. Le certificat indésirable est dénommé cloudguard.me.

Good: detection for OSX/MaMi went from 0/59 to 26/59 on VirusTotal: https://t.co/JXSs0iRngo Bad: several AVs calling it 'OSX/DNSChanger' ...which IMHO, is dumb as there's an unrelated Mac malware from 2012, *already* called this (even has a wikipedia: https://t.co/VHetpnH811) ? pic.twitter.com/Aiq4EbiAy3

— patrick wardle (@patrickwardle) 15 janvier 2018

Lors de l'analyse par Patrick Wardle, VirusTotal n'avait renvoyé aucune détection. Aujourd'hui, ce sont 26 moteurs antivirus qui détectent le malware avec parfois le nom DNSChanger, même si dans l'absolu il n'est pas en rapport avec le malware de 2012.