Quelques jours seulement après l'opération des États-Unis ayant mené à la capture du président vénézuélien Nicolás Maduro, une campagne de cyberespionnage a été lancée contre des agences gouvernementales et des organisations politiques américaines.

Selon un rapport publié par la Threat Research Unit d'Acronis, les attaquants ont utilisé un fichier ZIP au nom évocateur, " US now deciding what’s next for Venezuela.zip ", pour diffuser un nouveau malware.

Comment l'attaque a-t-elle été orchestrée ?

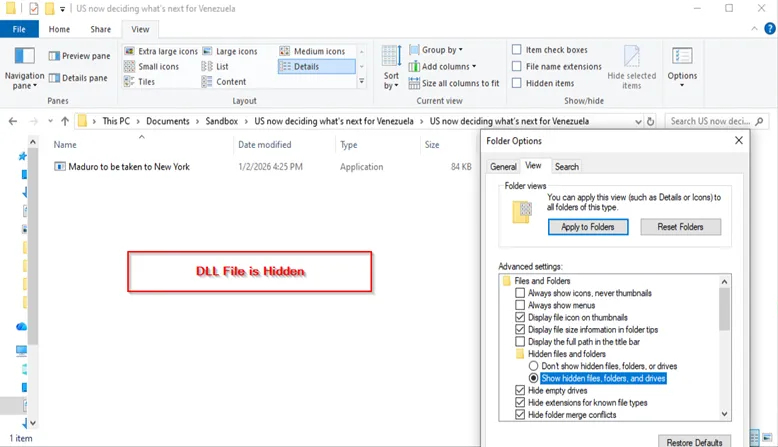

Le mode opératoire repose sur une technique de phishing opportuniste. Le fichier ZIP contenait un exécutable d'apparence légitime, en réalité un lanceur pour un service de streaming musical de Tencent, et une DLL malveillante cachée nommée kugou.dll.

Cette méthode de DLL sideloading permet d'exécuter du code malveillant de manière furtive, en exploitant le chargement de bibliothèques par un programme de confiance.

L'analyse a montré que le malware avait été compilé quelques heures seulement après le début de l'opération contre Nicolás Maduro, illustrant la réactivité des attaquants. Néanmoins, les attaquants manifestement pressés ont laissé derrière eux des artefacts qui ont facilité leur identification.

Quelles sont les capacités du malware LOTUSLITE ?

La charge utile, baptisée LOTUSLITE par les chercheurs, est une backdoor développée en C++. Une fois active sur une machine infectée, elle communique avec un serveur de commande et de contrôle, dont l'adresse IP est codée en dur.

Les fonctionnalités sont axées sur l'espionnage. Le malware peut exfiltrer des données, exécuter des commandes à distance via un shell interactif, et manipuler des fichiers.

Le malware assure également sa persistance sur le système en créant une entrée dans le registre Windows, afin de garantir son exécution à chaque démarrage de session. Pour masquer son trafic réseau, LOTUSLITE utilise un User-Agent de Googlebot et des en-têtes faisant référence à Microsoft.

Pourquoi attribue-t-on cette campagne à Mustang Panda ?

Avec une confiance modérée, Acronis attribue cette opération au groupe de cyberespionnage chinois Mustang Panda. Cette attribution ne repose pas sur une réutilisation directe du code, mais sur des recoupements comportementaux et infrastructurels.

Mustang Panda est connu pour son utilisation intensive du DLL sideloading et pour aligner ses campagnes sur des événements géopolitiques, comme des conférences internationales ou des crises politiques.

Des similitudes ont été observées avec des campagnes précédentes, notamment l'utilisation d'un lanceur exécutable de KuGou (propriété de Tencent), déjà employé par le groupe en 2022.

Le choix de ce type de leurre et les tactiques, techniques et procédures observées correspondent au mode opératoire habituel de ce groupe affilié à l'État chinois, qui est suivi de près par les agences de renseignement occidentales depuis des années.