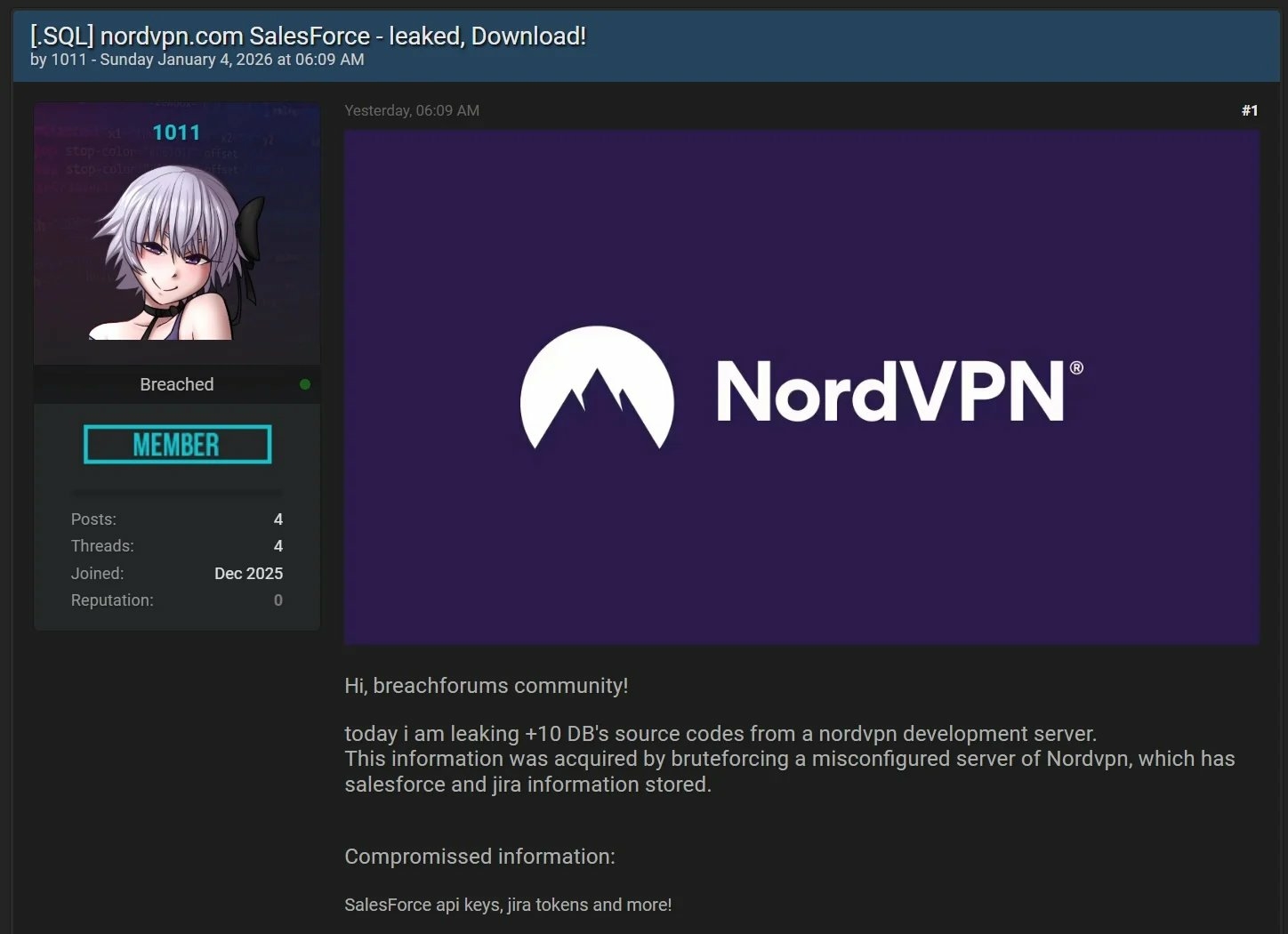

L'affaire a fait grand bruit ce week-end. Un pirate, se présentant sous le pseudonyme "1011", a revendiqué sur un forum du dark web le piratage d'un serveur de développement de NordVPN.

À la clé, une prétendue moisson de données sensibles. Mais la réponse du fournisseur de VPN ne s'est pas fait attendre, transformant un potentiel scandale en un cas d'école sur la sécurité des environnements de test.

Que contenaient réellement les données divulguées ?

Sur le papier, la revendication avait de quoi inquiéter. L'acteur malveillant affirmait avoir exfiltré des informations critiques suite à une attaque par force brute sur un serveur mal configuré. Pour prouver ses dires, "1011" a publié des captures d'écran et des extraits de bases de données SQL, suggérant un accès profond aux systèmes de l'entreprise NordVPN.

La liste du butin présumé était précise : plus de 10 codes sources de bases de données, des clés d'API Salesforce, et des jetons d'authentification Jira. Ces éléments, s'ils avaient été authentiques et liés à l'environnement de production, auraient pu exposer des processus internes, des données clients et ouvrir la voie à des attaques bien plus dévastatrices.

Comment NordVPN a-t-il réagi à ces accusations ?

Face à la menace, la communication de NordVPN a été rapide et sans équivoque. Il s'agit d'un démenti formel. Selon l'entreprise, les données ne proviennent absolument pas de son infrastructure interne, mais d'un environnement de test tiers, utilisé des mois auparavant pour évaluer un potentiel fournisseur de solutions de tests automatisés. Un partenaire avec lequel NordVPN n'a finalement jamais signé de contrat.

Le point crucial de cette défense est que cet environnement était totalement isolé des systèmes de production et ne contenait que des données factices ("dummy data"), utilisées uniquement pour des vérifications de fonctionnalités. Aucune information client, aucun code source de production ni aucune clé d'accès active n'a donc été compromise. Le pirate a donc tenté un coup de bluff.

Quelles leçons tirer de cette fausse alerte ?

Même si l'incident est clos sans dommage réel, il sert de piqûre de rappel. Il met en lumière les dangers du "Shadow IT" et des environnements de développement ou de test, souvent moins surveillés que les infrastructures de production. Ces systèmes restent un vecteur d'attaque privilégié pour les cybercriminels qui cherchent une porte d'entrée.

L'exposition de clés API et de jetons, même s'ils sont issus d'un test, peut permettre à des attaquants de cartographier des architectures ou de comprendre des logiques internes. Cet épisode rappelle le piratage bien réel subi par l'entreprise en 2019, qui l'avait alors poussée à renforcer drastiquement sa sécurité préventive, notamment via un programme de bug bounty et des audits externes.

Foire Aux Questions (FAQ)

Les données des clients de NordVPN ont-elles été compromises ?

Non. NordVPN confirme que les données divulguées sont des informations factices provenant d'un environnement de test isolé et géré par un tiers. Aucune donnée client ou information de production n'a été affectée.

Qui est l'acteur malveillant "1011" ?

Il s'agit du pseudonyme utilisé par le pirate sur les forums du dark web. Ses motivations exactes ne sont pas claires, mais la nature de la publication suggère une volonté de prouver un accès technique plutôt qu'une monétisation immédiate des données.

Est-ce la première fois que NordVPN est visé par une attaque ?

Non. L'entreprise a subi une brèche de sécurité avérée en 2019, concernant un serveur en Finlande. Cet incident l'a conduite à mettre en place un programme de sécurité renforcé, incluant des audits de sécurité tiers et une infrastructure basée sur des serveurs RAM.