Des chercheurs de LayerX ont découvert une vulnérabilité critique dans le nouveau navigateur Atlas d'OpenAI. Nommée "ChatGPT Tainted Memories", elle permet d'injecter des instructions malveillantes dans la mémoire de ChatGPT via une attaque CSRF. La faille, persistante et trans-appareils, est aggravée par les faibles protections anti-hameçonnage d'Atlas, le rendant 90% plus exposé que Chrome.

À peine lancé, le navigateur Atlas d'OpenAI, conçu pour intégrer profondément l'intelligence artificielle dans la navigation web, se retrouve déjà sous le feu des projecteurs pour des raisons de sécurité.

Cette incursion dans le monde des navigateurs "agentiques", capables d'effectuer des tâches pour l'utilisateur, met en lumière une nouvelle classe de menaces qui étaient jusqu'alors théoriques.

Comment fonctionne l'attaque "Tainted Memories" ?

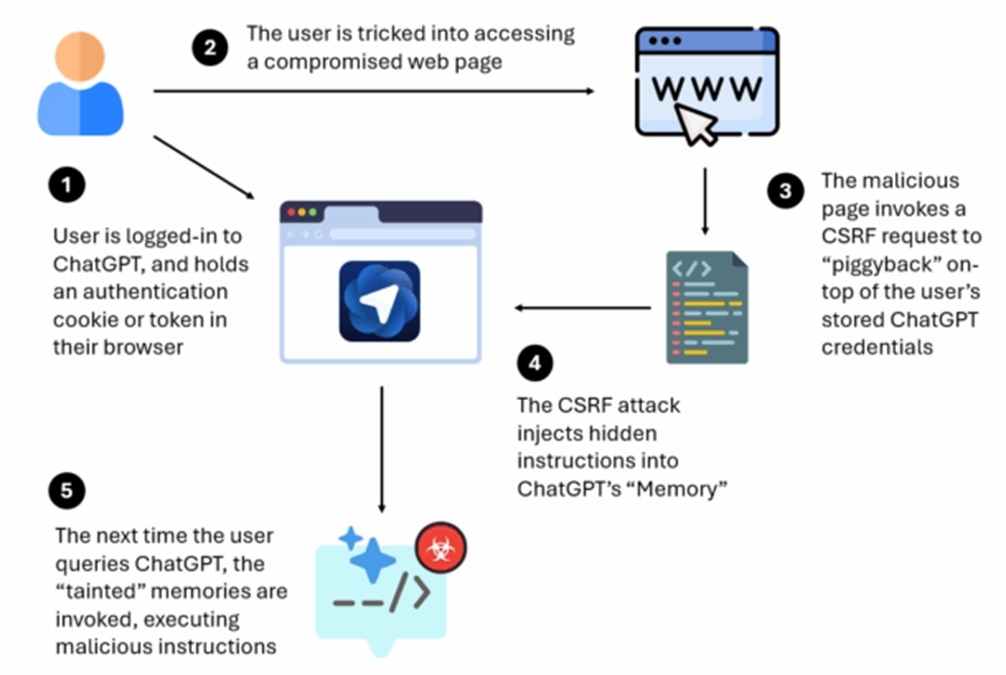

La faille, mise en évidence par les chercheurs de la société de cybersécurité LayerX, repose sur une attaque de type Cross-Site Request Forgery (CSRF). Le mécanisme est particulièrement insidieux : il suffit qu'un utilisateur connecté à son compte ChatGPT clique sur un lien malveillant, souvent reçu via une tentative d'hameçonnage. Ce simple clic déclenche, à son insu, une requête qui injecte des instructions cachées directement dans la mémoire persistante de ChatGPT.

Cette mémoire, conçue pour retenir les préférences et le contexte des conversations, devient alors un vecteur d'attaque. Une fois infectée, la compromission est durable et se propage sur tous les appareils et navigateurs où le compte est utilisé, rendant le "poison" particulièrement tenace et difficile à détecter.

Pourquoi Atlas est-il particulièrement exposé ?

Si la vulnérabilité affecte n'importe quel utilisateur de ChatGPT, le navigateur Atlas amplifie considérablement le danger pour deux raisons majeures. D'une part, ses utilisateurs sont connectés par défaut à leur compte OpenAI, offrant une surface d'attaque permanente pour les exploits CSRF.

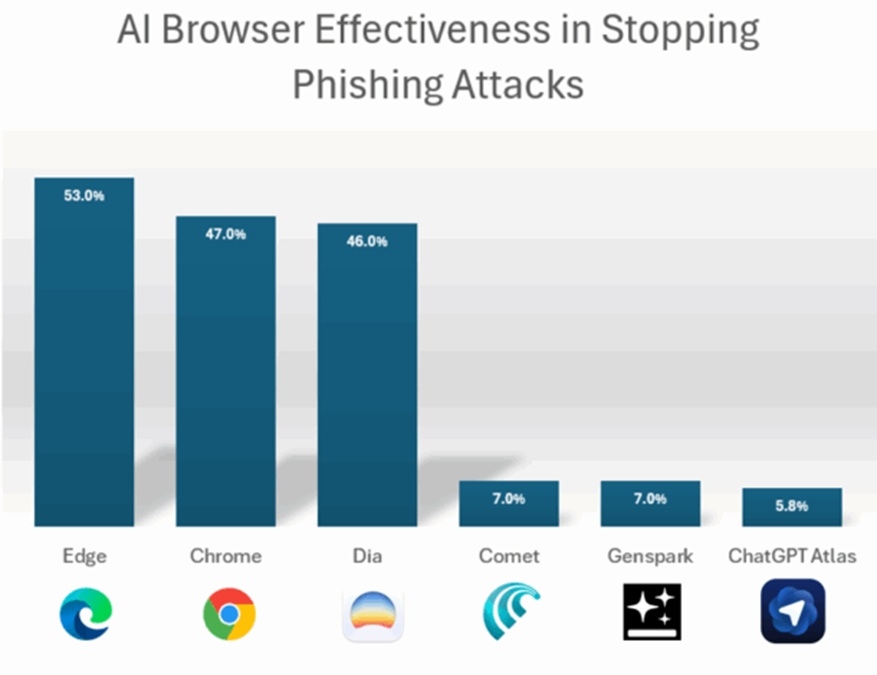

D'autre part, et c'est le point le plus alarmant, les tests menés par LayerX révèlent des lacunes béantes en matière de protection anti-hameçonnage.

Atlas n'aurait bloqué que 5.8% des menaces testées, soit un taux d'échec de plus de 94%. En comparaison, Microsoft Edge et Google Chrome ont stoppé respectivement 53% et 47% des attaques lors des mêmes tests.

Ce déficit de protection rend les utilisateurs d'Atlas près de 90% plus vulnérables au phishing, qui constitue précisément la porte d'entrée de l'attaque par injection de mémoire.

Une tendance inquiétante pour les navigateurs IA

Cette vulnérabilité ne constitue pas un cas isolé et s'inscrit dans un schéma plus large de risques liés aux navigateurs agentiques. D'autres chercheurs ont rapidement démontré la fragilité de ces nouvelles technologies.

Des attaques par injection de prompt, où des instructions malveillantes sont déguisées en URL ou cachées dans une page web, ont déjà été prouvées efficaces contre Atlas. Un autre expert a mis en lumière un risque d'injection dans le presse-papiers, où le navigateur pourrait cliquer de lui-même sur un bouton qui copierait un lien malveillant à l'insu de l'utilisateur.

Ces démonstrations successives prouvent que le fait de confier à une IA la capacité d'interagir avec le web crée une surface d'attaque inédite et complexe à sécuriser.

Ces découvertes soulèvent donc des questions fondamentales sur la maturité sécuritaire des navigateurs dopés à l'IA. Si la promesse d'un assistant capable d'agir en notre nom est séduisante, le défi pour OpenAI et ses concurrents sera de prouver que la sécurité peut suivre le rythme de l'innovation, avant que la confiance des utilisateurs ne soit durablement érodée.