Baptisé SparkKitty, un nouveau malware de type cheval de Troie a été repéré par les chercheurs en cybersécurité de Kaspersky sur les deux plus grandes boutiques d'applications mobiles que sont l'App Store d'Apple et le Google Play Store.

Le but est de copier l'intégralité de la galerie d'images d'un appareil infecté pour l'envoyer à des serveurs contrôlés par des cybercriminels.

Un voleur de photos aux ambitions crypto

Les experts estiment que les cybercriminels recherchent avant tout des captures d'écran de phrases de récupération de portefeuilles de cryptomonnaies. Ces dernières sont des clés qui donnent un accès total aux actifs numériques.

SparkKitty apparaît comme une évolution de SparkCat, un précédent malware qui utilisait déjà une technologie de reconnaissance de caractères (OCR) pour trouver du texte dans les images.

Le danger ne s'arrête toutefois pas là. En aspirant l'ensemble des photos sans distinction, le spyware accumule des données qui pourraient être exploitées à d'autres fins, comme le chantage si elles contiennent des informations sensibles.

Les victimes potentielles sont principalement localisées en Asie du Sud-Est et en Chine. Néanmoins, la menace pourrait facilement s'étendre ailleurs.

Comment le malware a infiltré les boutiques ?

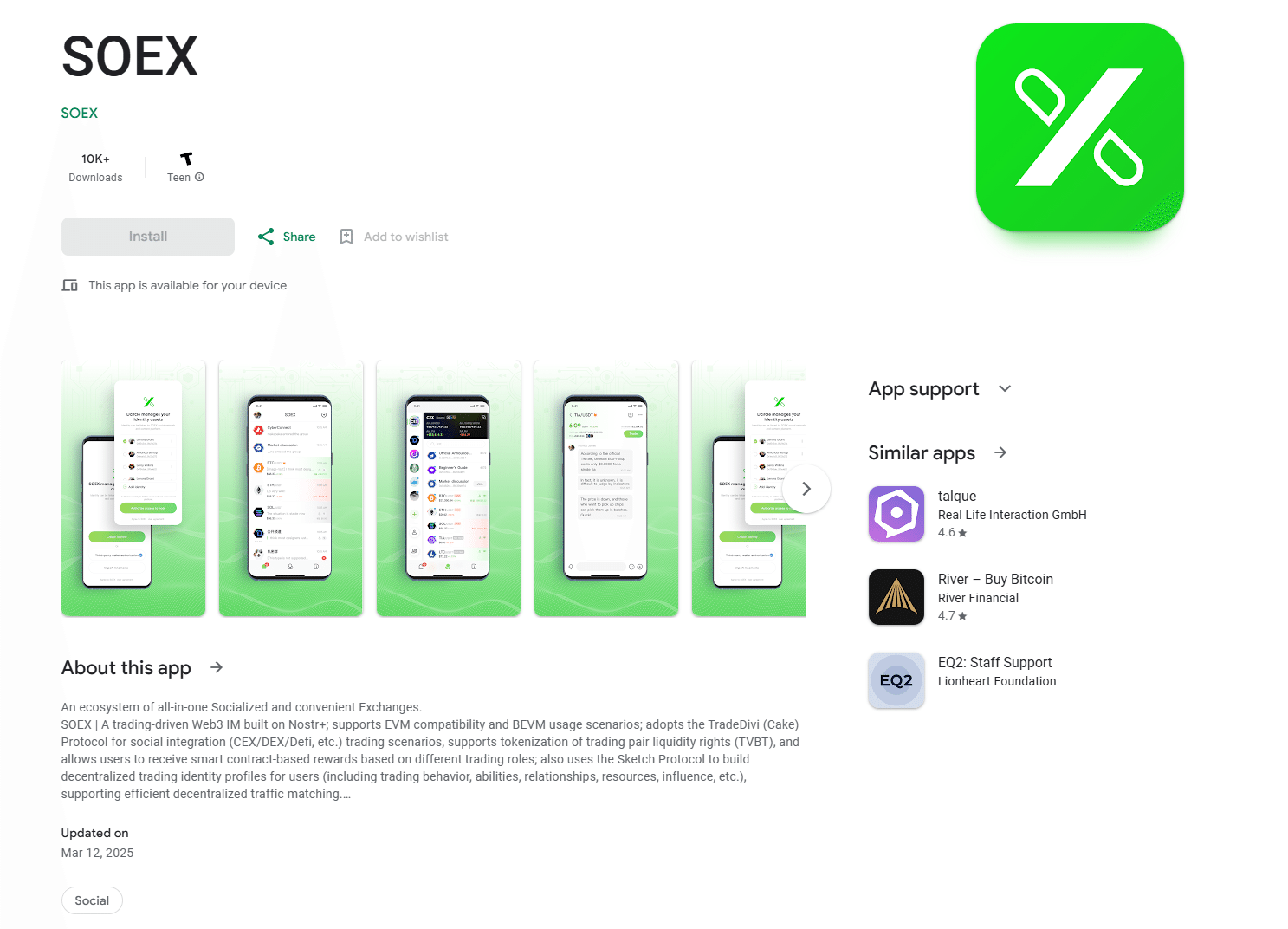

La force de SparkKitty réside dans sa discrétion. Sur Google Play, il se dissimulait dans SOEX, une application de messagerie avec des fonctions d'échange de cryptomonnaies, téléchargée plus de 10 000 fois avant son retrait.

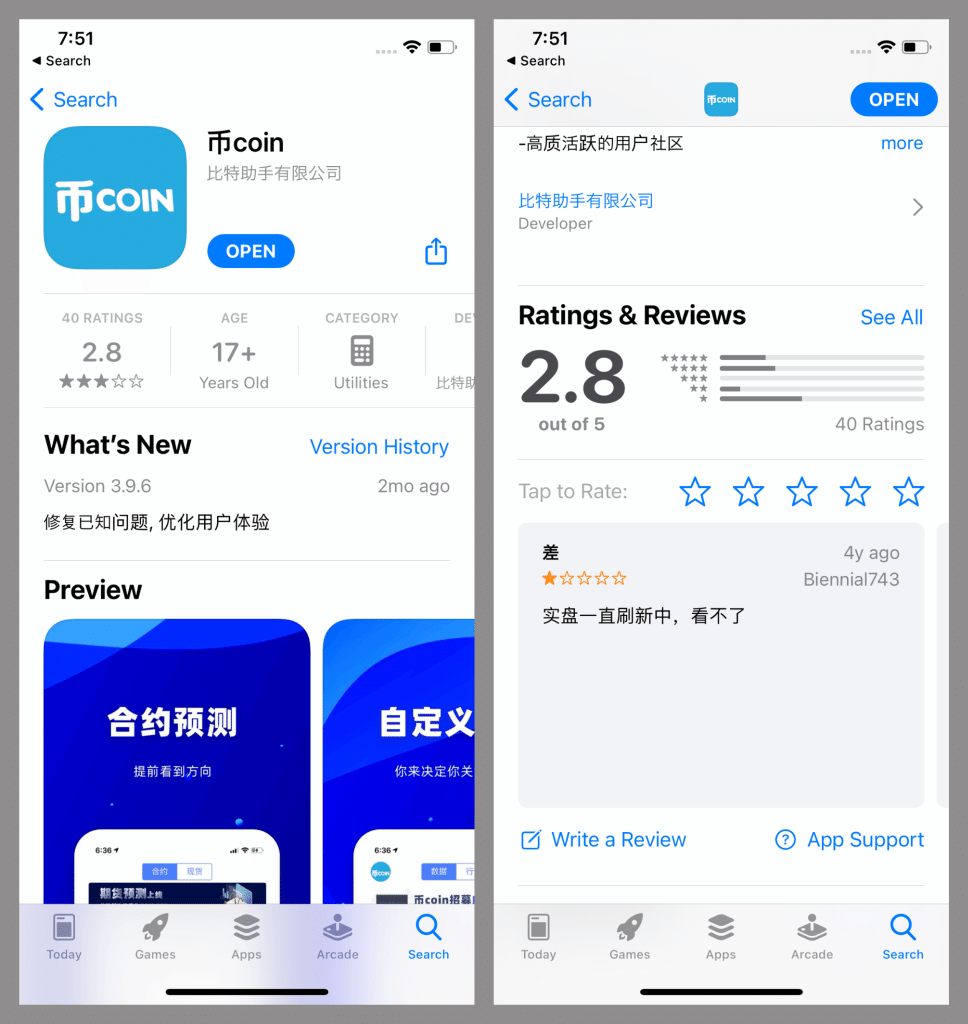

Sur l'App Store, il prenait l'apparence d'une prétendue application d'échange de cryptomonnaies. Des versions modifiées de TikTok ou des applications de jeux d'argent ont également servi de vecteurs sur des plateformes non officielles.

« L'un des vecteurs de distribution du cheval de Troie s'est avéré être de faux sites web depuis lesquels les attaquants ont tenté d'infecter les iPhone des victimes. iOS dispose de plusieurs moyens légitimes pour installer des programmes ne provenant pas de l'App Store », commente Sergey Puzan de Kaspersky.

Une fois installée, l'application fonctionne normalement. Autre expert de Kaspersky, Dmitry Kalinin insiste : « Les applications, une fois installées, remplissent les fonctions promises dans leur description. Mais une fois l'appli lancée, les photos de la galerie du smartphone sont envoyées aux attaquants. Ceux-ci peuvent ensuite essayer de trouver diverses données confidentielles dans les images dérobées. »

Se protéger : les bons réflexes à adopter

Même si le ménage a été fait, cet incident rappelle qu'aucune boutique d'applications n'est infaillible et que la vigilance reste l'une des meilleures protections. En l'occurrence, il vaut mieux ne jamais conserver de photos de ses phrases de récupération de portefeuilles crypto sur un appareil connecté.

Au-delà de cette précaution, Kaspersky met en avant quelques gestes simples. Notamment, toujours questionner les autorisations demandées par une application. Une application de jeu a-t-elle vraiment besoin d'accéder à toute votre galerie de photos ?

L'activation des protections natives des systèmes n'est pas à négliger, comme Google Play Protect sur Android, en plus d'éviter l'installation de profils de configuration inconnus sur iOS.

N.B. : Source images : Kaspersky.