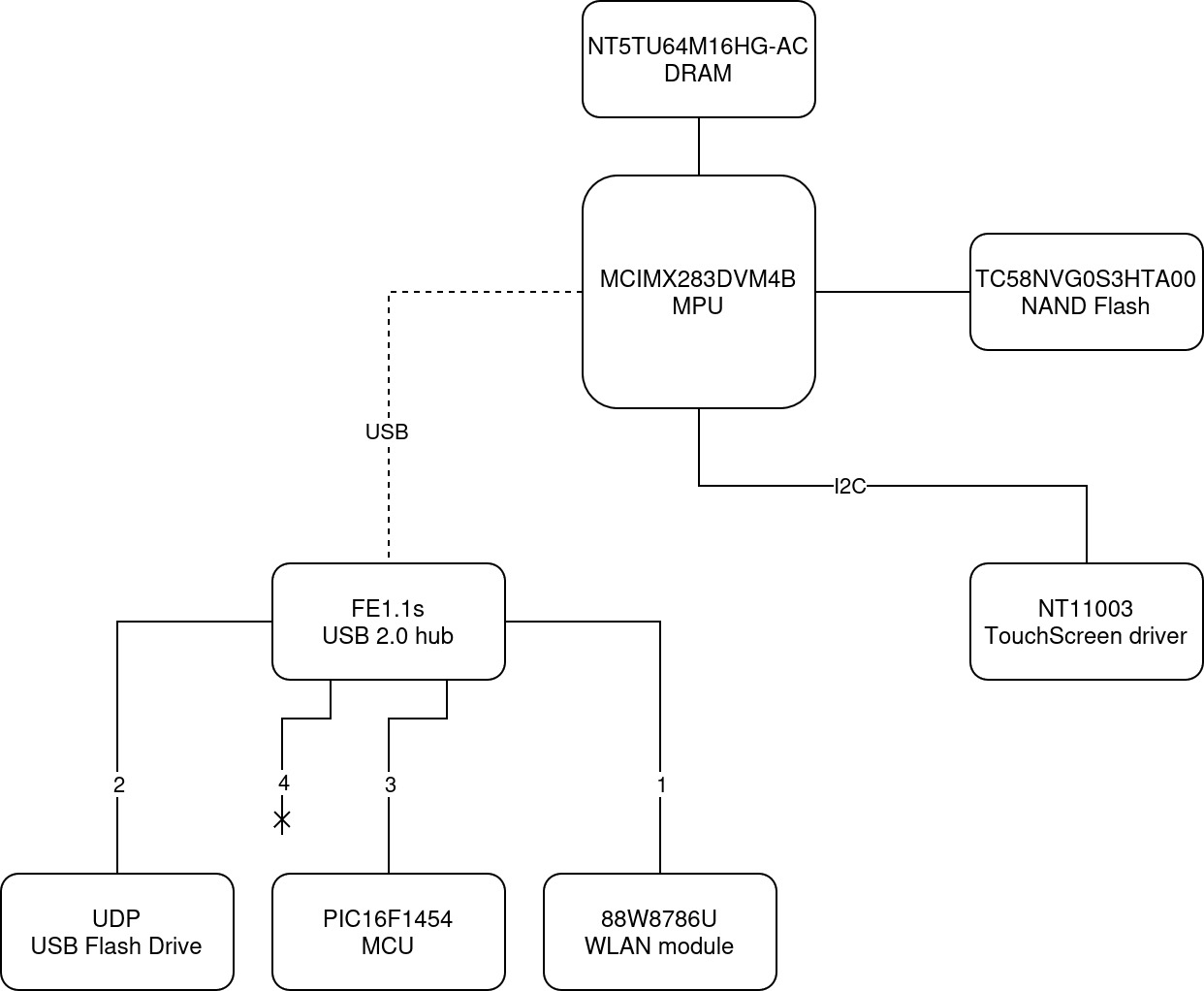

Synacktiv a dévoilé tous les détails de son exploit dans une publication datée du 10 juillet 2025. Oubliez l'image d'un "hacker" agissant à des milliers de kilomètres : ici, c'est un travail de précision, presque chirurgical, qui nécessite un accès direct à l'appareil et des compétences techniques très pointues. Trois points faibles majeurs ont été mis au jour : d'abord, une lacune dans la manière dont le Thermomix vérifie l'authenticité de son firmware – le logiciel qui le fait fonctionner. Ensuite, la possibilité d'extraire la clé de chiffrement AES, une donnée pourtant censée être ultra-protégée. Enfin, les experts ont relevé une vérification trop laxiste de certaines composantes vitales du système. Ces failles combinées ouvrent la porte à l'installation d'un logiciel malveillant, ou même d'un système personnalisé. Le robot, pourtant si simple d'usage, cachait une complexité digne d'un petit ordinateur, tournant sous Linux et embarquant un processeur ARM926EJ-S, un comble pour un appareil de cuisine et une vraie leçon en matière de sécurité informatique.

Comment Synacktiv a-t-il pris le contrôle du Thermomix TM5 ?

L'exploit de Synacktiv est un modèle de finesse. Les chercheurs ont découvert que le système de mise à jour du Thermomix TM5 pouvait être manipulé avec une astuce redoutable. Le problème se situait dans la façon dont les mises à jour sont chiffrées : les "nonces" (des nombres utilisés une seule fois pour garantir la sécurité d'une communication) et les tags d'authentification n'étaient pas inclus dans la signature cryptographique. Cela a permis aux experts de lancer une attaque sophistiquée, la "manipulation de nonce".

Concrètement, en altérant ce paramètre, ils ont pu contrôler le premier bloc de 16 octets du firmware déchiffré, sans pour autant modifier le texte chiffré original qui, lui, était bien signé. Pour ce faire, il a fallu un travail de "force brute" sur des millions de combinaisons possibles pour les trois derniers octets de ce premier bloc. L'objectif ? Obtenir un "force_flag" à 1 dans les données déchiffrées. Cette opération, étonnamment rapide – réalisable en quelques minutes sur un ordinateur moderne – a permis de tromper le système. Le Thermomix a cru installer une mise à jour récente alors qu'il rétrogradait vers une version de firmware plus ancienne et vulnérable. C'est ainsi que les protections anti-downgrade mises en place par Vorwerk ont été complètement contournées. Une fois cette brèche ouverte, le champ était libre pour injecter leur propre code, leur offrant le contrôle total. Ils pouvaient ainsi afficher leur logo sur l'écran du Thermomix, modifier la température, ou même déclencher des erreurs inattendues. L'objectif n'était pas de nuire, mais de prouver le concept, et de sensibiliser aux failles cachées. L'image de Synacktiv affichée sur l'écran du Thermomix, c'était la preuve visuelle d'une prise de contrôle réussie.

Faut-il s'inquiéter pour votre Thermomix ? La réaction de Vorwerk.

Avant de débrancher votre appareil en catastrophe et de paniquer, rassurez-vous : cette attaque est bien plus complexe qu'il n'y paraît. Elle exige un accès physique à l'appareil, un démontage méticuleux, et surtout, des compétences techniques vraiment pointues.

En clair, ce n'est pas à la portée du premier venu. Aucune intrusion à distance n'est possible, et c'est un point crucial. Mais la bonne nouvelle ne s'arrête pas là : Vorwerk, le fabricant du Thermomix, a réagi de manière exemplaire, adoptant une attitude qu'on aimerait voir plus souvent dans l'industrie. Les versions logicielles à partir de la 2.14 (identifiant 202301170000) ont d'ailleurs corrigé ces vulnérabilités. Vorwerk a salué la démarche transparente de Synacktiv, un geste rare qui témoigne d'une vraie prise de conscience. "Le fabricant a pris ces travaux au sérieux et a même autorisé leur publication", souligne Synacktiv. Cette collaboration est un exemple à suivre pour tous les acteurs de l'IoT. Elle prouve qu'il est possible de concilier sécurité et dialogue.

Au-delà du Thermomix : la leçon pour nos objets connectés

L'initiative de Synacktiv va bien au-delà du simple robot de cuisine. C'est un véritable appel à la vigilance, une démonstration percutante que la cybersécurité ne concerne plus seulement nos ordinateurs ou nos téléphones.

Avec des milliards d'objets connectés en circulation – pensez aux voitures, aux systèmes de chauffage, ou même aux appareils électroménagers – chacun d'eux peut, si mal protégé, devenir une porte d'entrée pour les cybercriminels. La persistance de la vulnérabilité démontrée par Synacktiv, qui permettait d'installer des modifications invisibles même après un redémarrage, est particulièrement préoccupante.

Un pirate pourrait, en théorie, transformer votre appareil de cuisine en un point d'accès pour surveiller votre réseau domestique, ou même altérer subtilement le comportement de vos recettes. D'où l'appel des experts : les fabricants doivent impérativement intégrer des mécanismes de sécurité robustes dès la conception de leurs produits. Car plus un appareil est connecté, plus il devient une cible potentielle. Une leçon précieuse pour l'ère des objets intelligents.

Foire Aux Questions (FAQ)

Comment le Thermomix TM5 a-t-il été piraté ?

Le Thermomix TM5 a été piraté par Synacktiv en exploitant trois failles principales : une faiblesse dans la vérification du firmware, l'extraction de la clé AES, et une vérification laxiste de certaines parties critiques du système, permettant le "downgrade" vers une version vulnérable du logiciel.

Est-ce que mon Thermomix est en danger si je le possède ?

Non, l'attaque nécessite un accès physique à l'appareil et des compétences techniques avancées. De plus, Vorwerk a corrigé ces vulnérabilités dans les versions logicielles 2.14 et ultérieures, donc si votre appareil est à jour, il est sécurisé.

Pourquoi cette découverte est-elle importante ?

Cette découverte est importante car elle sensibilise aux vulnérabilités des objets connectés du quotidien (IoT) et encourage vivement les fabricants à intégrer des mesures de sécurité plus robustes dès la phase de conception de leurs produits.