Publiée début août, la version 6.23 de WinRAR est plus que conseillée en raison de la correction de vulnérabilités de sécurité. La vulnérabilité CVE-2023-40477 n'était seule, il y avait également une vulnérabilité CVE-2023-38831.

Selon l'entreprise de cybersécurité Group-IB, la vulnérabilité CVE-2023-38831 a été activement exploitée depuis avril dernier afin d'installer plusieurs familles de malwares comme DarkMe, GuLoader et Remcos RAT.

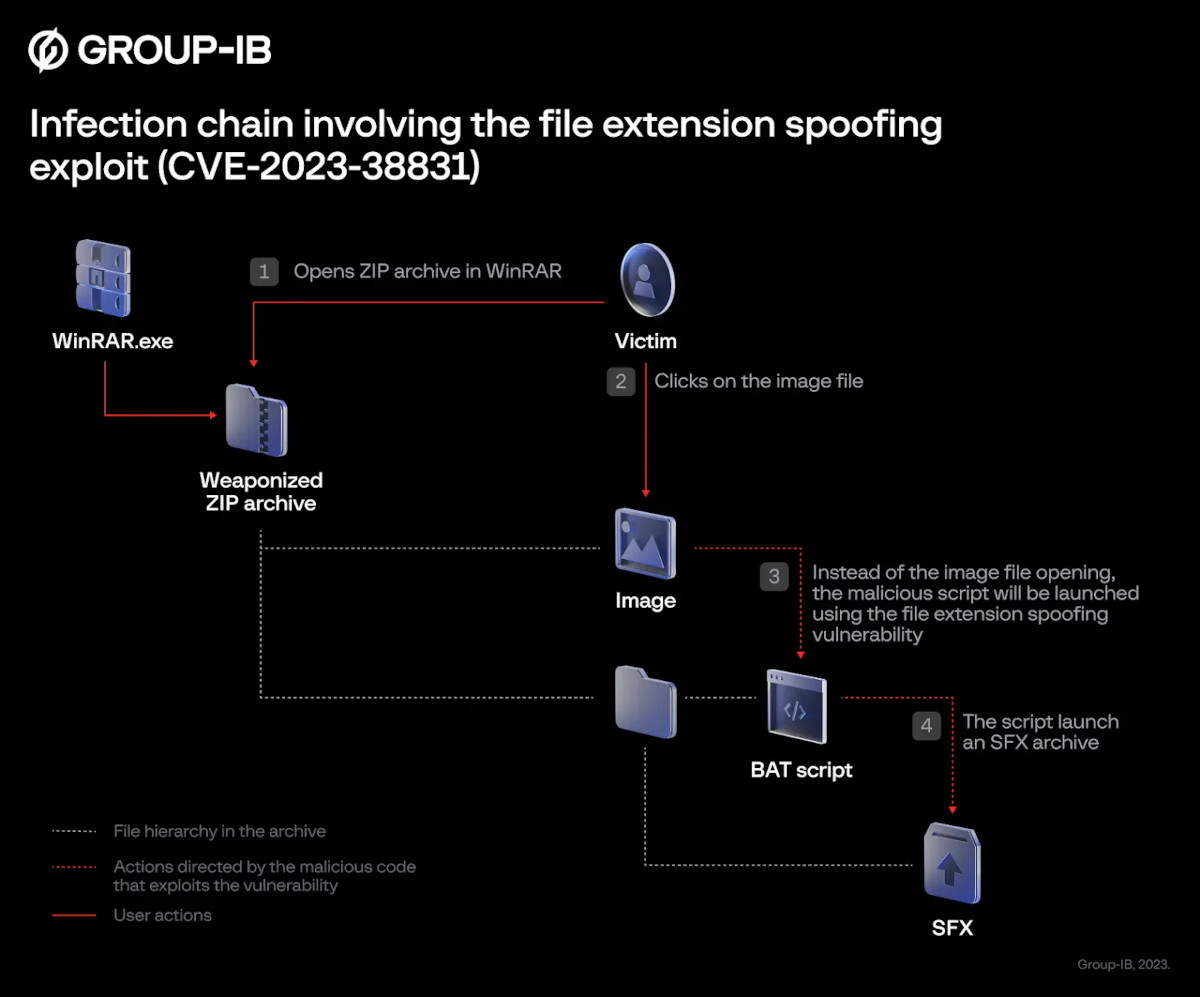

Elle permet à des cybercriminels d'usurper des extensions de fichiers et de dissimuler le lancement d'un script malveillant dans une archive.

Des traders pris pour cible

" Le problème est dû au fait qu'une archive ZIP peut contenir un fichier anodin (tel qu'un fichier .jpg) et un dossier portant le même nom que ce fichier, et que le contenu du dossier (qui peut inclure un contenu exécutable) est traité lors d'une tentative d'accès au seul fichier anodin ", écrit le National Institute of Standards and Technology dans la base NVD (National Vulnerability Database).

Les attaquants ont mis en ligne des archives ZIP piégées sur au moins huit forums publics et populaires de trading. Mystère néanmoins sur leur identité et pour savoir si les pièges tendus sont à l'origine de pertes financières.

D'après Group-IB qui publie une analyse détaillée et des indicateurs de compromission, 130 appareils de traders sont toujours infectés à ce jour. Combien d'appareils ont été infectés en tout entre avril et aujourd'hui ? C'est aussi un mystère.

L'éditeur a été réactif

Group-IB souligne que WinRAR comptabilise plus de 500 millions d'utilisateurs dans le monde.

" L'équipe de RARLAB a immédiatement répondu à notre signalement (ndlr : vers le 10 juillet) et a corrigé la vulnérabilité dans un délai très court. La version bêta du correctif a été publiée le 20 juillet 2023, et la version 6.23 de WinRAR a été publiée le 2 août 2023. "