Xenomorph est un cheval de Troie bancaire pour Android. Il a été découvert l'année dernière par ThreatFabric qui aide notamment les institutions financières à protéger leurs services en ligne et lutter contre la fraude bancaire.

Début 2022, Xenomorph était considéré comme un malware avec beaucoup de potentiel inexploité. Aujourd'hui, ThreatFabric alerte sur une nouvelle variante de ce cheval de Troie bancaire qui bénéficie de l'ajout de nombreuses fonctionnalités.

Cette troisième génération de Xenomorph (Xenomorph v3) a été conçue pour cibler plus de 400 institutions bancaires et financières, y compris des portefeuilles de cryptomonnaies (Binance, BitPay, Coinbase...). C'est sans commune mesure avec les précédentes variantes sous la houlette d'un groupe Hadoken Security qui a des ambitions de Malware-as-a-Service pour une commercialisation auprès de cybercriminels

Avec contournement MFA automatique

" Grâce à de nouvelles fonctionnalités, Xenomorph est désormais capable d'automatiser l'ensemble de la chaîne de fraude, de l'infection à l'exfiltration des fonds, ce qui en fait l'un des chevaux de Troie et malware pour Android les plus avancés et les plus dangereux en circulation ", écrit ThreatFabric.

L'ajout du support d'un framework ATS (Automated Transfer System) complet est mis en avant pour extraire automatiquement des identifiants, le solde d'un compte, initier des transactions, obtenir des jetons MFA (authentification à plusieurs facteurs) et finaliser des transferts de fonds.

L'opérateur du malware peut agir via l'envoi de scripts au format JSON qui sont traités et convertis en une liste d'opérations à exécuter sur l'appareil infecté. Le nuisible modulaire peut aussi s'appuyer sur le vol de cookies.

La France est dans le collimateur

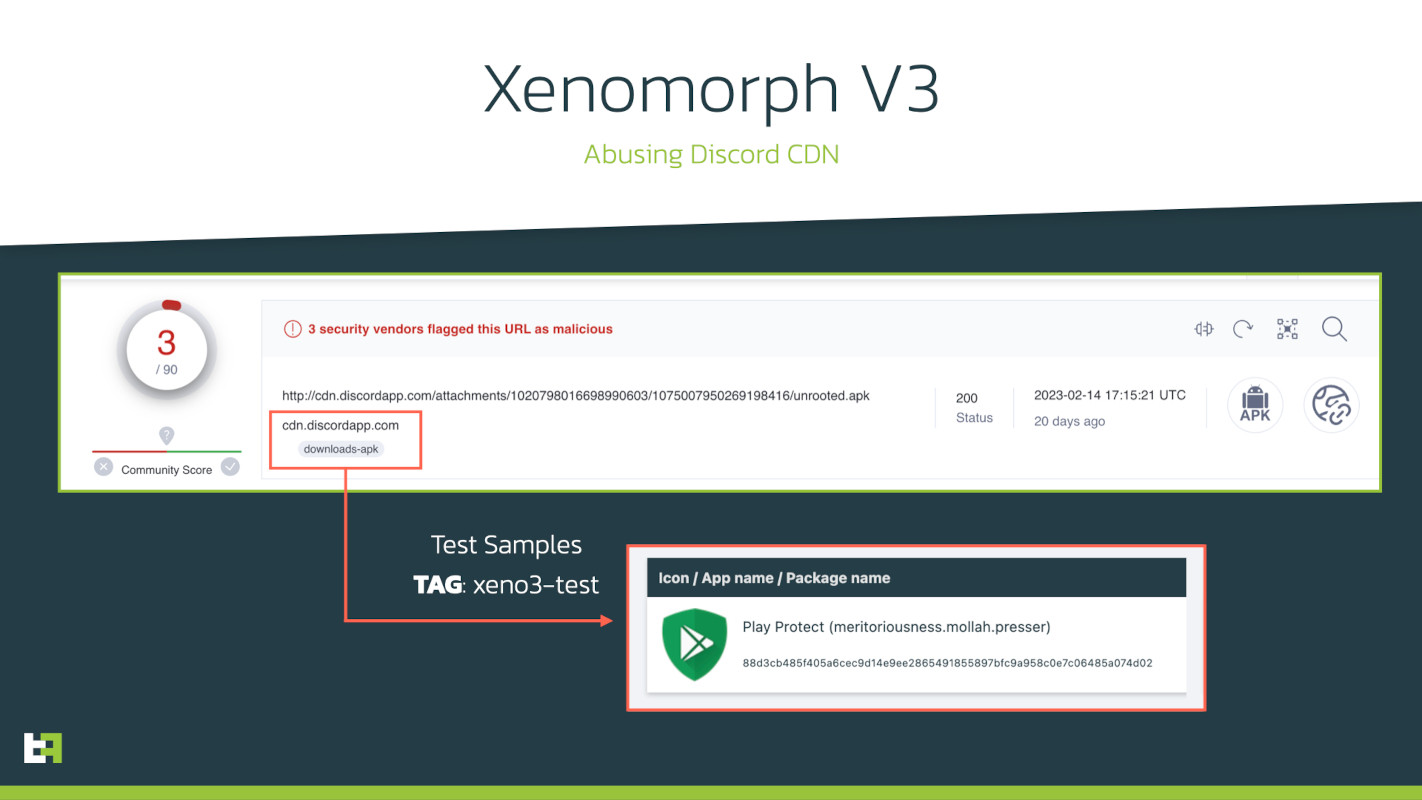

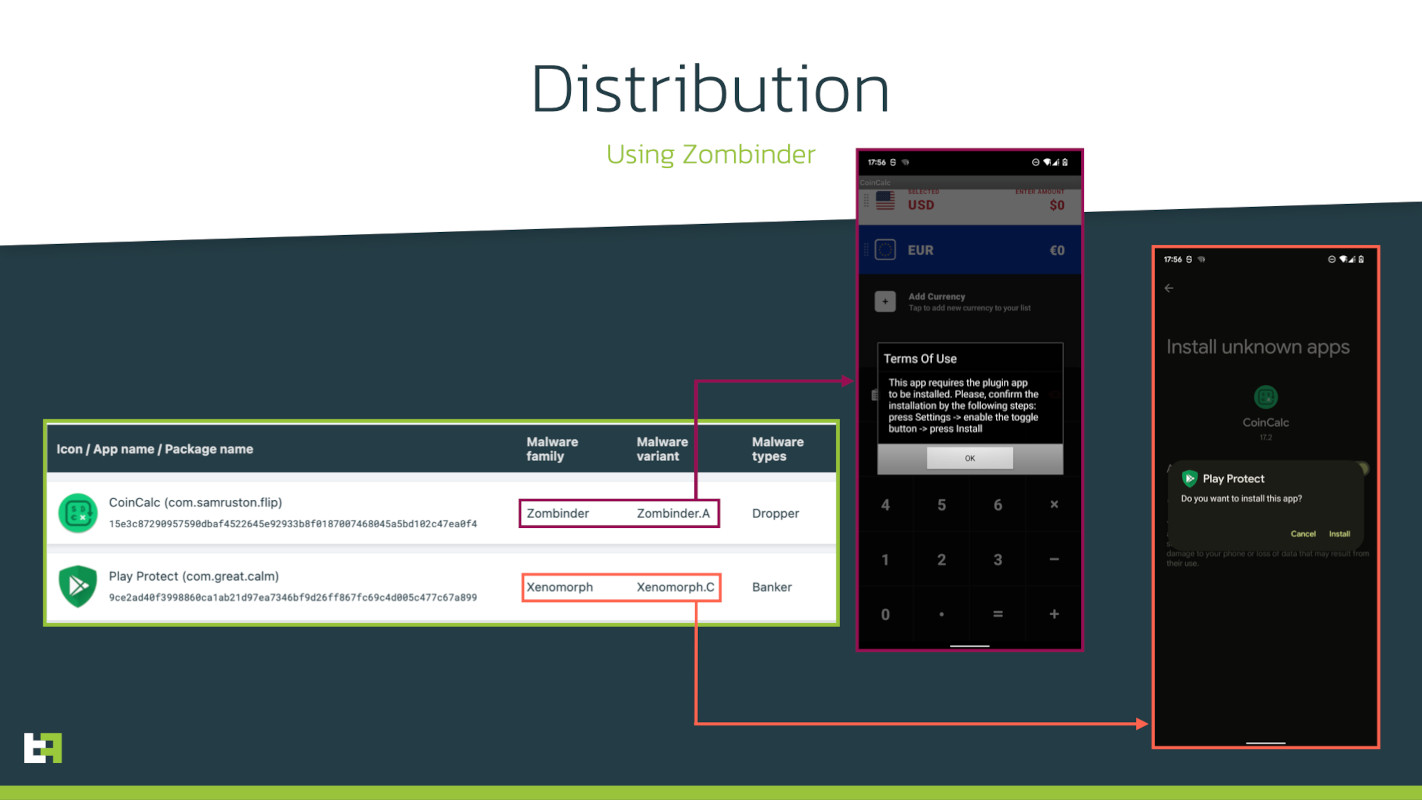

ThreatFabric a détecté des échantillons du malware diffusés par le biais d'un abus du réseau de distribution de contenu de Discord. Un déploiement de Xenomorph v3 s'appuie sur une application Zombinder liée à un convertisseur de devises, et le téléchargement en tant que mise à jour d'application se fait passer pour Google Protect (avec une icône Play Protect).

Dans un billet de blog technique, ThreatFabric entre dans les détails et publie une liste des institutions financières ciblées. La France n'est pas épargnée, même s'il n'y a pas nécessairement de campagnes actives.

Dans la liste, il y a des noms comme AXA Banque, Banque Populaire, BNP Paribas, Boursorama Banque, Crédit Agricole, Crédit Mutuel, La Banque Postale...

N.B. : Source images : ThreatFabric.