Un ransomware frappe principalement la Russie et l'Ukraine, avec également des attaques de moindre importance dans des pays comme la Turquie et l'Allemagne. À son tableau de chasse médiatique, des médias russes, ainsi que l'aéroport ukrainien d'Odessa et le métro de Kiev avec des perturbations à la clé.

Baptisé Bad Rabbit, le ransomware peut faire penser à NotPetya, mais un lien entre ces deux nuisibles n'a pas été formellement confirmé. D'autant que d'après Kaspersky Lab, Bad Rabbit ne s'appuie par sur des exploits.

L'injecteur de Bad Rabbit a été distribué par le biais d'attaques drive-by sur des sites d'actualité piégés ou compromis. Les victimes doivent exécuter manuellement un fichier téléchargé se faisant passer pour un fichier d'installation Flash Player (install_flash_player.exe).

Cet exécutable nécessite des privilèges élevés qu'il tente d'obtenir avec un message concernant le contrôle de compte d'utilisateur de Windows. Le cas échéant, un fichier infpub.dat entre en action, puis un exécutable dispci.exe qui serait dérivé du code de l'outil légitime DiskCryptor pour le chiffrement d'un disque.

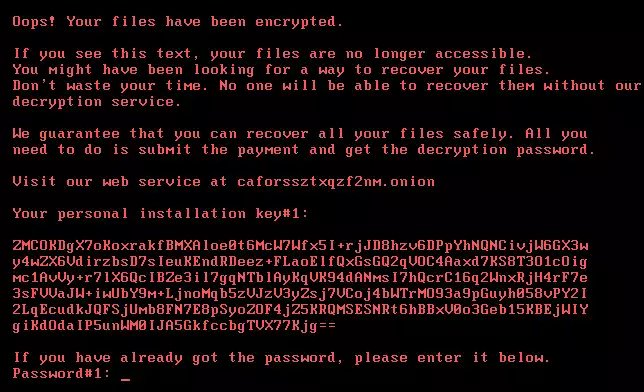

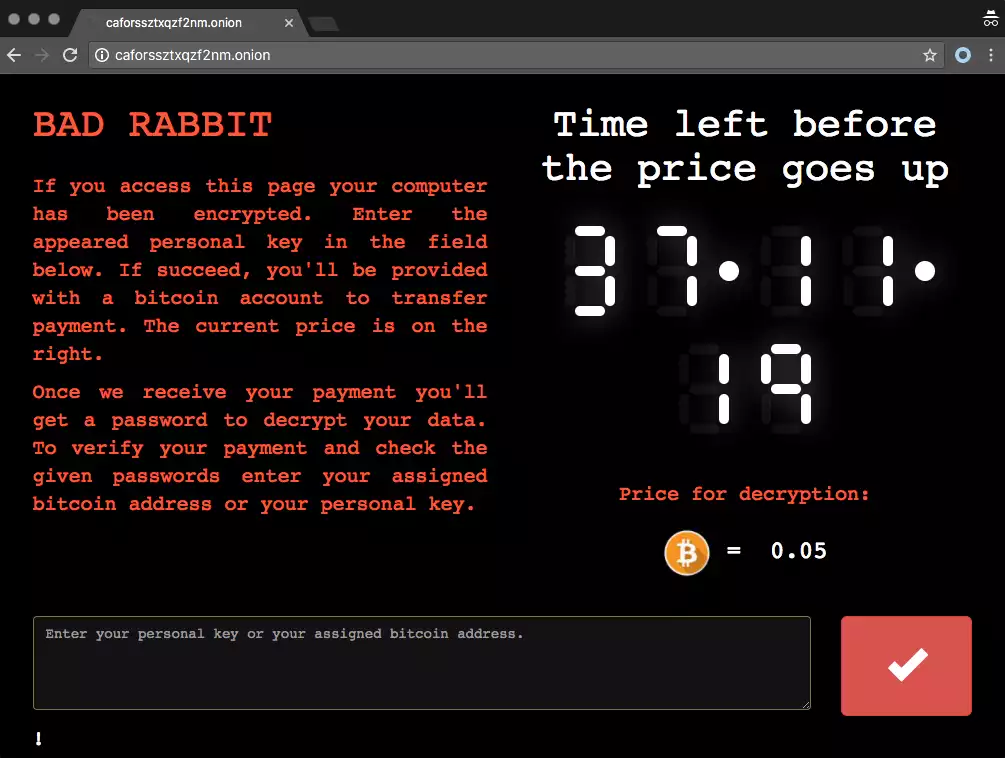

Une victime se voit présenter une demande de rançon de 0,05 bitcoin (près de 235 €) pour obtenir au final un mot de passe qui est censé permettre de récupérer des fichiers pris en otage sur l'ordinateur. Un compte à rebours est initié avant l'augmentation du montant de la rançon exigée.

Bad Rabbit ne fait pas que chiffrer des fichiers sur la machine de sa victime. Le Master Boot Record est également remplacé afin d'empêcher un redémarrage normal de l'ordinateur infecté, ce qui rappelle notamment une tactique de NotPetya et Petya.

ESET apporte des éléments non cités par Kaspersky Lab, et notamment une propagation de l'exécutable de chiffrement de disque via le protocole SMB pour les réseaux locaux.