Ce n'est pas totalement une surprise et les révélations des documents fournis par Edward Snowden sur les pratiques de la NSA avaient déjà mis la puce à l'oreille mais l'examen des outils utilisés par l'agence de renseignement à l'occasion d'une fuite organisée par le groupe The Shadow Brokers vient confirmer les possibilités d'écoute dans certains matériels de l'équipementier Cisco.

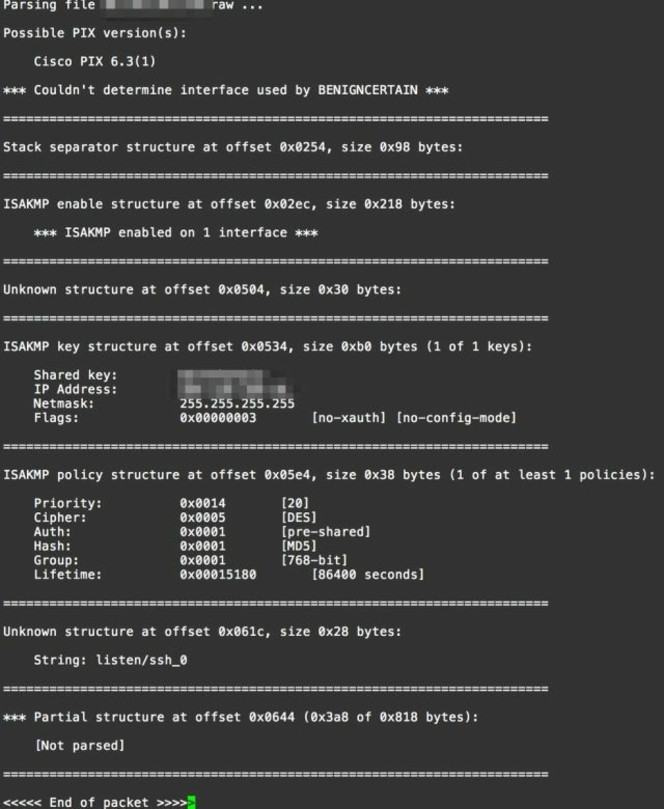

De 2002 à 2009, avant le retrait de la gamme, l'agence de renseignement a pu utiliser un outil baptisé BenignCertain et exploitant une faille lui permettant de récupérer automatiquement les clés de chiffrement des firewalls Cisco Pix (Private Internet eXchange) et écouter ainsi les communications transitant par les VPN.

Cela concerne les équipements Cisco Pix jusqu'à la version 6.x, les version 7.0 et au-delà n'étant pas touchées, mais le site Ars Technica note que l'équipementier a assuré le support des anciennes versions au-delà de 2009, permettant sans doute à l'agence de renseignement de continuer à exploiter la faille chez certains utilisateur dans divers pays.

La gamme Cisco PIX est en fin de vie mais il reste des réseaux dans le monde continuant d'utiliser ces équipements et la mise en lumière de l'outil BenignCertain peut faire craindre une utilisation par des hackers, d'autant plus que l'outil peut être utilisé depuis n'importe quel point du Web, sans autre condition que de pouvoir cibler un client PIX vulnérable, ce qui le rend très facile d'utilisation, même sans grosses connaissances techniques.

La vulnérabilité sous-jacente pourrait par ailleurs être utilisée pour d'autres systèmes et il n'est pas exclu de voir émerger des problèmes de vulnérabilité similaires dans les équipements d'autres fabricants, de même que BenignCertain a sans doute pu être exploité en conjonction avec d'autres outils de la NSA pour prendre le contrôle total du firewall.