Ce week-end, l'entreprise américaine de logiciel Kaseya a indiqué être la victime d'une cyberattaque dite sophistiquée touchant son produit VSA. Kaseya fournit des solutions de gestion du système d'information et de la sécurité pour l'infogérance et pour des petites ou moyennes entreprises.

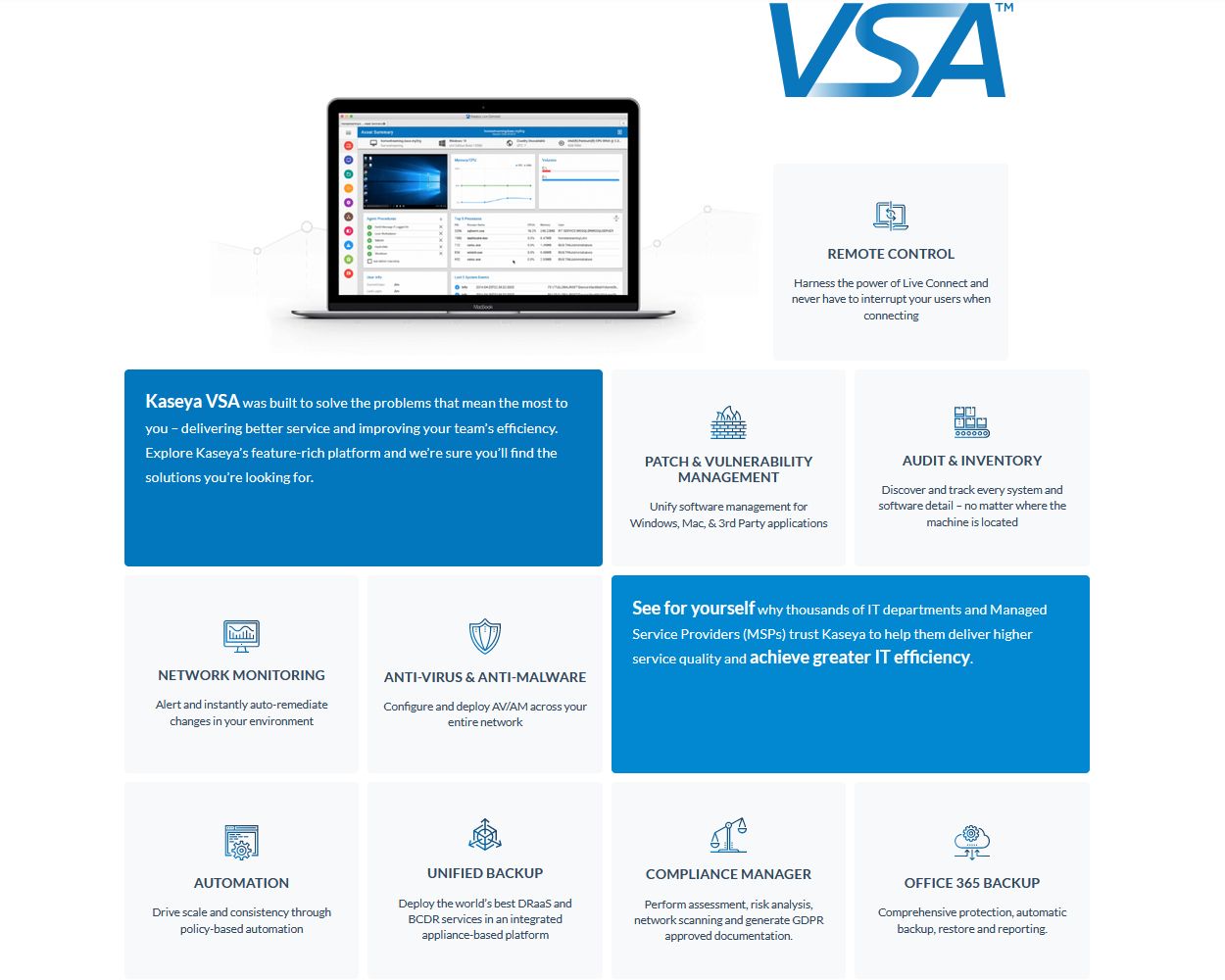

VSA est une solution unifiée qui propose une gestion des points d'accès et une surveillance du réseau informatique. En raison de la cyberattaque, Kaseya a demandé de déconnecter tous les serveurs VSA sur site. Un correctif sera nécessaire avant une reprise des opérations.

Selon Kaseya, l'incident de sécurité est localisé à un très petit nombre de clients sur site uniquement. " Nous avons adopté une approche conservatrice en arrêtant les serveurs SaaS (ndlr : Software as a Service) pour nous assurer que nous protégions au mieux nos plus de 36 000 clients. "

Kaseya prévoit une restauration et une remise en ligne de ses centres de données dès ce début de semaine. L'Agence de cybersécurité et de sécurité des infrastructures pour les États-Unis (Cisa) fait plus explicitement mention à une cyberattaque par ransomware.

If you believe your systems have been compromised from the Kaseya ransomware incident, we urge you to shut down your VSA servers & contact CISA, our partners at the @FBI, & file a report at https://t.co/V1Z2YzlPTW

— Cybersecurity and Infrastructure Security Agency (@CISAgov) July 4, 2021

We are working with Kaseya & the @FBI to assist those impacted. https://t.co/vFwJ6iyKog

" Si vous pensez que vos systèmes ont été compromis par l'incident du ransomware de Kaseya, nous vous invitons à fermer vos serveurs VSA et à contacter la Cisa, nos partenaires au FBI et déposer un rapport. "

Encore le ransomware REvil à l'accent russe ?

Les soupçons se tournent vers une cyberattaque en lien avec le groupe russe et ransomware REvil (ou Sodinokibi). Selon la société de cybersécurité Sophos, " une attaque de la chaîne d'approvisionnement a utilisé Kaseya (ndlr : une mise à jour piégée et malveillante de Kaseya) pour déployer une variante du ransomware REvil dans l'environnement d'une victime. Elle est géographiquement dispersée. "

D'après les chercheurs de Sophos, les attaquants ont exploité une vulnérabilité de type 0day pour accéder à distance à des serveurs VSA connectés à Internet. " Le binaire REvil C:\Windows\mpsvc.dll est transféré dans une copie légitime de Microsoft Defender, copié dans C:\Windows\MsMpEng.exe pour exécuter le chiffrement depuis un processus légitime. "

L'attaque a débuté vendredi en début de soirée (heure de Paris). Par effet ricochet avec des clients de Kaseya qui fournissent eux-mêmes des services à d'autres entreprises, elle pourrait avoir affecté plus d'un millier d'entreprises, voire bien plus encore. Une chaîne de supermarchés en Suède a notamment été dans l'incapacité d'ouvrir 800 magasins à cause d'un dysfonctionnement avec les caisses enregistreuses.

Une demande de rançon va de quelques dizaines à des millions de dollars (en bitcoins) et laisse supposer une cyberattaque avec pour motivation l'appât financier, mais a priori pas du cyberespionnage. Attention toutefois, les apparences peuvent être trompeuses en la matière.

Selon des propos rapportés par Bloomberg, le président des États-Unis Joe Biden a déclaré : " Nous ne sommes par sûrs que ce soit les Russes. […] L'idée initiale était que ce n'était pas le gouvernement russe, mais nous n'en sommes pas encore sûrs. "