Des chercheurs de l'université Ben Gourion du Néguev (Israël) ont déjà expérimenté plusieurs moyens d'exfiltration de données émanant d'ordinateurs dits " air-gapped ". Ce confinement consiste à isoler un système de tout réseau informatique afin d'éviter des tentatives de piratage à distance.

Après l'exfiltration de données en utilisant les fréquences radio, la chaleur et un firmware qui module et transmet des signaux électromagnétiques sur les fréquences GSM, ces chercheurs ont pensé à exploiter le bruit émis par les ventilateurs du PC pour le CPU et le châssis (PDF).

Ils ont ainsi démontré qu'un logiciel - un malware baptisé Fansmitter - peut réguler la vitesse des ventilateurs internes dans le but de contrôler l'intensité de l'onde sonore émise de l'ordinateur. Des données binaires peuvent alors être modulées et transmises via ces signaux audio vers un microphone distant ou un smartphone à proximité.

Comme avec les précédentes méthodes d'exfiltration, un attaquant doit avoir été capable d'infecter sa cible au préalable, alors que celle-ci ne dispose pas d'accès Internet par exemple. L'exfiltration des données est par ailleurs très lente.

Les chercheurs écrivent avoir démontré la transmission efficace de clés de chiffrement et mots de passe d'une distance de jusqu'à 8 mètres (la distance à laquelle est placée un dispositif d'écoute) à raison de 900 bits par heure.

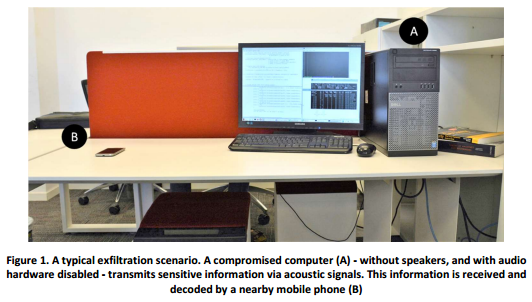

Dans un environnement de laboratoire informatique avec du bruit ambiant, sept stations de travail, des commutateurs réseau et un système d'air conditionné, Fansmitter a été testé sur un Dell OptiPlex 9020 (carte mère Intel Core i7-4790 et chipset Intel Q87). Un smartphone Samsung Galaxy S4 I9500 a fait office de récepteur avec un microphone standard.

Les chercheurs ajoutent que leur méthode peut être utilisée pour des fuites de données avec divers types d'équipements IT, des systèmes embarqués et des appareils de l'Internet des objets sans matériel audio, mais donc avec des ventilateurs de n'importe quelle taille.