Ce week-end, le FBI et l'agence de cybersécurité américaine CISA (Cybersecurity and Infrastructure Security Agency) ont alerté au sujet d'un incident impliquant de faux emails depuis un compte @ic.fbi.gov.

" Le matériel concerné a été mis hors ligne rapidement dès la découverte du problème. Nous continuons d'encourager le public à se méfier des expéditeurs inconnus et vous invitons à signaler toute activité suspecte à ic3.gov ou cisa.gov. "

Le bulletin d'alerte vient d'être mis à jour. Le FBI évoque une mauvaise configuration logicielle qui a temporairement permis à un acteur de tirer parti du portail LEEP (Law Enforcement Enterprise Portal) pour envoyer de fausses alertes de cybersécurité.

Ce portail LEEP est l'infrastructure du FBI pour communiquer avec d'autres forces de l'ordre au niveau de l'État et au niveau local. " Bien que l'email illégitime provenait d'un serveur administré par le FBI, ce serveur était dédié à l'envoi de notifications pour le LEEP et ne faisait pas partie du service d'email d'entreprise du FBI. "

Le FBI souligne ainsi qu'il n'y a pas eu de compromission de données personnelles et que l'intégrité de ses réseaux a été confirmée.

Du spam de Pompompurin

Selon l'ONG et projet Spamhaus, il y a eu deux vagues d'envoi samedi pour des dizaines de milliers de faux emails à des adresses obtenues grâce à la base de données ARIN (American Registry for Internet Numbers), mais pas seulement.

L'auteur du détournement serait une personne se présentant sous l'identité de Pompompurin. À KrebsOnSecurity, elle confie que son piratage avait pour but de mettre en évidence une vulnérabilité flagrante du système du FBI. À voir comment cette façon de faire sera appréciée…

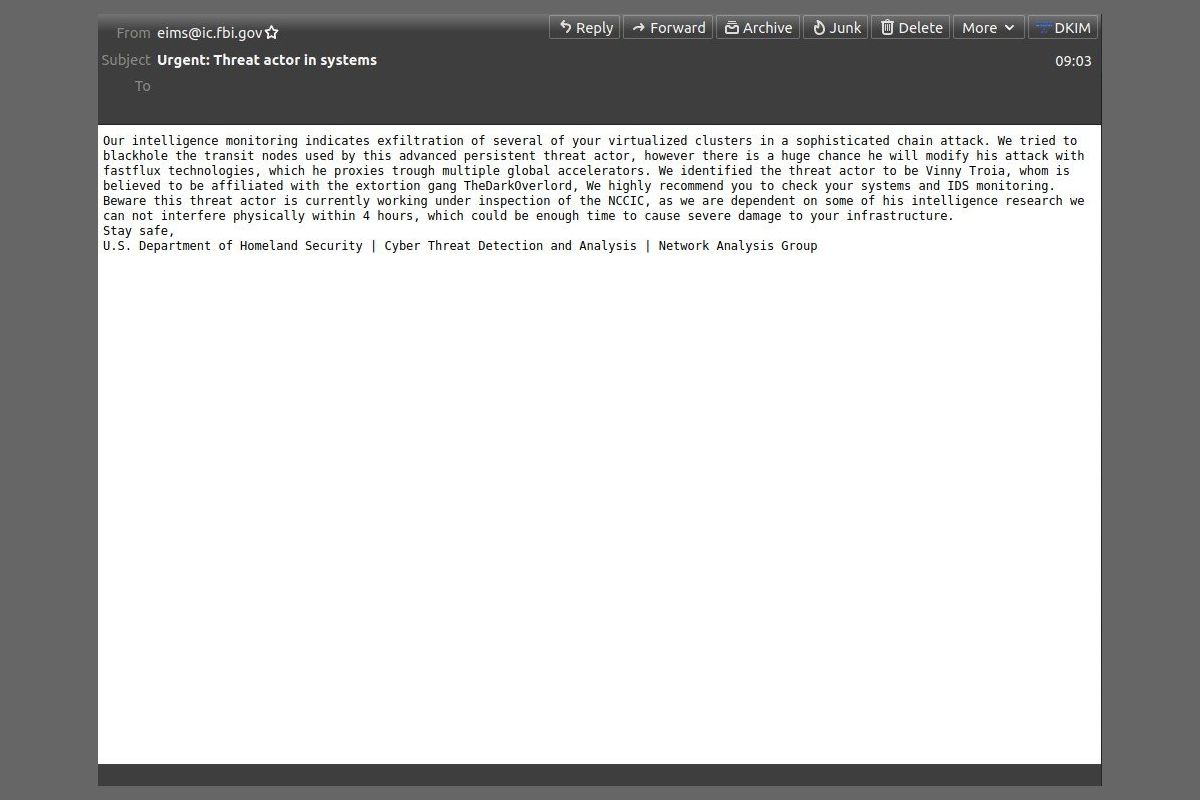

Pompompurin pointe notamment du doigt des formulaires de création d'un compte du portail LEEP (en renseignant une adresse email) avec l'envoi d'un email de confirmation de eims@ic.fbi.gov contenant un code à usage unique. Le site du FBI aurait fait fuiter ce code dans le code HTML de la page web.

" En fait, lorsque vous avez demandé le code de confirmation, celui-ci a été généré côté client, puis vous a été envoyé par une requête POST. Cette requête POST comprend les paramètres de l'objet et du corps de l'email ", explique Pompompurin.

Les faux emails (voir ci-dessus) mentionnaient une cyberattaque sophistiquée orchestrée par un certain Vinny Troia affilié au groupe The Dark Overlord. Vinny Troia est en réalité un chercheur en sécurité et fondateur de Shadowbyte (anciennement Night Lion Security).