Le malware KillDisk s'était notamment fait connaître dans le cadre d'une cyberattaque qui avait provoqué une coupure d'électricité à l'ouest de l'Ukraine fin 2015. Il existait un lien supposé entre cette charge utile implantée sur des ordinateurs Windows de plusieurs compagnies d'électricité et le cheval de Troie BlackEnergy.

À la fin de l'année dernière, des chercheurs en sécurité de CyberX ont rapporté la transformation de KillDisk en un ransomware demandant le versement d'une rançon de 222 bitcoins pour l'obtention d'une clé de déchiffrement afin de restaurer des disques durs locaux et des volumes partagés au sein d'une entreprise. Un montant très élevé.

Plutôt que l'effacement des données, le ransomware KillDisk s'est mis au chiffrement de fichiers, et ce via une clé AES-256 pour chaque fichier. Les clés AES sont ensuite chiffrées avec une clé publique RSA-1028. Une clé RSA privée sur le serveur des cybercriminels permet le déchiffrement des fichiers des victimes si elles paient la grosse rançon.

Sous sa forme de ransomware, KillDisk a d'abord ciblé des machines Windows, et a usé de l'API publique de la messagerie Telegram pour une communication avec les attaquants (à l'instar de Telecrypt). CyberX évoque un développement par un groupe de cybercriminels russes dénommé TeleBots qui serait une émanation du groupe à l'origine de BlackEnergy.

Telebots a utilisé une version de KillDisk affichant une image empruntée à la série Mr. Robot pour attaquer des banques ukrainiennes. Aujourd'hui, ESET rapporte qu'une variante du ransomware KillDisk chiffre les machines Linux, que ce soit des postes de travail ou serveurs. Cette version Linux n'a plus recours à l'API de Telegram, et la méthode de chiffrement est différente.

Des chercheurs de ESET évoquent du chiffrement symétrique par bloc de fichiers de 4096 octets avec trois applications successives de l'algorithme DES. Chaque fichier est chiffré via des clés 64 bits différentes.

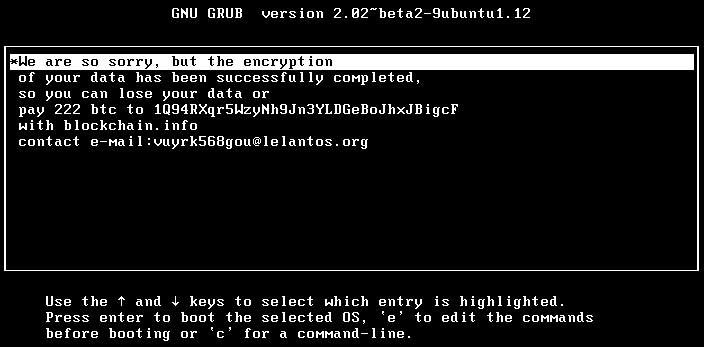

Par le biais du bootloader GRUB, une rançon est toujours demandée. " Les clés ne sont ni stockées ni envoyées ", écrit ESET. " La conception du malware empêche la récupération des fichiers chiffrés ". Pour le coup, ne pas payer une rançon est d'autant plus judicieux…

D'après ESET, qui publie des informations techniques sur KillDisk, il existe une faille dans le chiffrement utilisé par la version Linux du ransomware KillDisk. " La récupération des fichiers chiffrés est possible mais difficile ". Cette faille n'existe pas avec la version Windows de KillDisk.