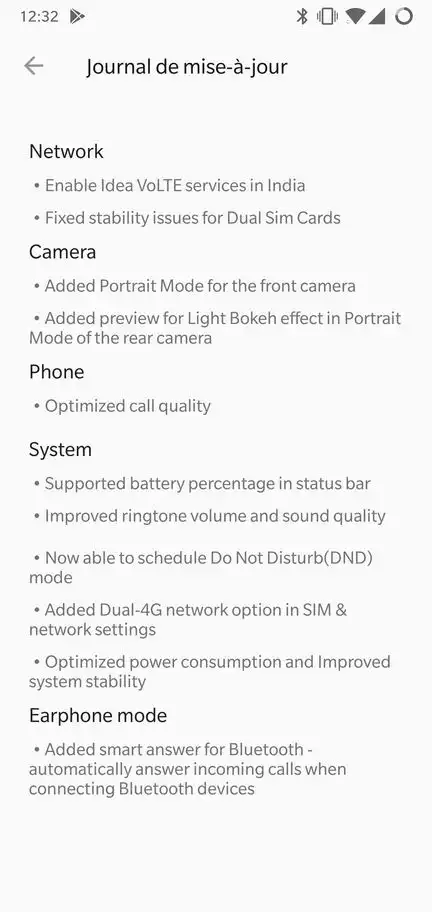

Mise à jour : nous avons pu télécharger la mise à jour 5.1.6 depuis la France sans utiliser de VPN. Après installation, le fameux bug de la 4G inopérante rencontré par certains a bien été corrigé sur notre exemplaire de test. Vous trouverez ci-dessous le détail de cette mise à jour d'un poids de 233 Mo :

Le smartphone OnePlus 6 est disponible depuis moins d'un mois mais il connaît déjà des mises à jour régulières venant polir les angles et bonifier l'appareil mobile. La dernière mise à jour du firmware OxygenOS 5.1.6 commence à être déployée en OTA (Over The Air).

Cette dernière apporte de nouvelles améliorations en matière de consommation d'énergie et de stabilité générale et ajoute la possibilité d'indiquer le pourcentage restant de batterie dans la barre de notification.

Elle donne également la possibilité de programmer le mode Ne pas déranger et renforce la qualité et le volume sonore des sonneries. OnePlus apporte également du nouveau à l'appareil photo avec l'ajout d'un mode portrait pour le capteur photo avant et l'intégration d'une preview de l'effet bokeh généré avec le double capteur photo arrière en mode portrait.

Comme toujours, l'arrivée d'OxygenOS 5.1.6 se fait par vagues progressives au sein des utilisateurs du smartphone et il faudra quelques jours pour son déploiement complet.

Notons que Gearbest propose en promotion la version internationale (français) du OnePlus 6 à seulement 462 € la 64 Go (au lieu de 519 € prix officiel) avec le code FR18oplus64, et à 533 € la 128 Go (au lieu de 569 €) avec le code FR18oplus128.