Par Stéphane Sérina Directeur Régional Europe de l’Ouest Tufin

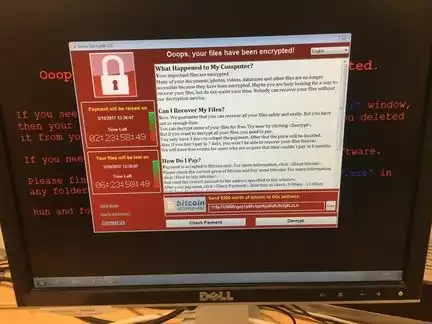

Si le nombre d’infections par le ransomware WannaCry semble en recul par rapport au pic enregistré en mai dernier, le chaos qu’a provoqué cette attaque mondiale demeure important. Le malware qui s’est propagé dans le monde entier, jusqu’à infecter plus de 300 000 ordinateurs dans 100 pays continue de frapper de grandes entreprises, contraintes d'interrompre leur production.

Des ravages dans l’infrastructure informatique des grandes entreprises

Au Royaume-Uni, les hôpitaux du NHS ont été particulièrement touchés, probablement en raison de l’ancienne version de Windows qu’ils utilisaient toujours, et beaucoup en sont encore à régler les répercussions négatives. A l’instar de nombreux vers informatiques, le code du programme malveillant WannaCry se réplique et se propage aux ordinateurs du réseau provoquant des ravages indescriptibles à l’échelle de l’infrastructure informatique des grandes entreprises, comme c’est le cas pour le NHS.

Et si cela ne suffisait pas, alors qu’elles se remettaient à peine de l’attaque WannaCry, de nombreuses organisations se sont retrouvées en première ligne de la vague d’infection Petyawrap (ou NotPetya) déclenchée en juin, qui se présentait faussement sous la forme du ransomware Petya. Ce malware s'est rapidement propagé dans le monde entier à la fin du mois de juin, faisant des victimes dans tous les secteurs de l’industrie, des banques et de certains OIV.

Cette seconde attaque montre combien les infrastructures IT sont vulnérables. Mais cela ne signifie pas que les entreprises sont sans défense. Les attaques comparables à Pertyawrap et WannaCry vont s’intensifier et provoquer toujours plus de dégâts tant que les entreprises ne prendront pas des mesures proactives pour ramener l’ordre dans un environnement parfois chaotique, en renforçant la sécurité des systèmes informatiques qu’elles continuent d’utiliser.

Vers une approche automatisée de la segmentation du réseau

Heureusement, des solutions existent dans le but de simplifier les démarches pour transformer la gestion de la sécurité des réseaux d’une entreprise, en une approche plus sûre et conforme. L’une des solutions consiste en une automatisation de la segmentation du réseau.

La complexité caractérise en effet les réseaux d’entreprise, où coexistent de nombreux fournisseurs et de nombreuses plateformes, des réseaux physiques et de cloud hybrides sans parler des périphériques complémentaires ainsi que des règles, ou politiques nécessaire à leur administration. Mais ces démarches ne représentent qu’une partie des actions nécessaires. Ajoutez à ce scénario le rythme soutenu des changements continus pour maintenir le fonctionnement optimal de la sécurité de l’entrprise, ainsi que le risque d’erreur humaine ou de configuration, et il est aisé de comprendre que le niveau de complexité et d’intensité des menaces augmente encore plus.

Une bonne segmentation du réseau permet de le diviser en zones de sécurité limitant la surface d’exposition aux tentatives des agresseurs en cas de compromission.

Un environnement dynamique qui appelle des changements constants de connectivité des applications comporte naturellement un risque élevé d’erreurs de configuration. L’une des conséquences de telles erreurs est celle d’une segmentation insuffisante, qui favorise le déploiement rapide des événements qui se muent en attaque, comme WannaCry, et se propagent facilement au sein de l’organisation via un seul port ouvert mal surveillé. C’est d’autant plus vrai avec des pare-feu mal gérés.

Automatiser la segmentation du réseau permet de garantir la nécessaire efficacité en matière de sécurité, et ce en toutes circonstances, au gré des changements, sans ralentir les opérations.

Face à cette double épreuve, complexité du réseau et intensification des menaces, les professionnels IT ont tout intérêt à se préparer, anticiper et à prendre des mesures pour ramener l’ordre dans un environnement IT devenu trop complexe et parfois chaotique.