Le monde devenant toujours plus connecté, le risque de piratage des objets et équipements augmente d'autant. Les récentes attaques DDoS menées à partir d'objets connectés anodins du quotidien, comme des caméras de sécurité dans le cas de Mirai, par exemple, déclenchent déjà des perturbations sensibles.

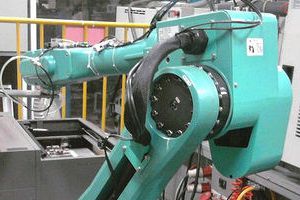

Ces derniers sont programmés pour réaliser des tâches répétitives précises et soigneusement planifiées.

Une modification insidieuse de cette programmation de quelques millimètres au-delà des zones de tolérance peut, si elle est suffisamment discrète ou ponctuelle pour échapper aux contrôles qualité, conduire à de lourdes et dangereuses conséquences en fonction du produit assemblé.

Une étude de Trend Micro s'est attachée à étudier la sécurité des robots industriels connectés à Internet (pour des raisons de suivi ou de mise à jour) de cinq grands fournisseurs.

Les chercheurs en sécurité sont ainsi parvenus à modifier la programmation de manière à faire légèrement sortir le robot du cadre prévu, du fait de l'utilisation de connexions à Internet mal sécurisées.

D'autres faiblesses ont été repérées par les chercheurs du côté de l'authentification des utilisateurs habilités à modifier la programmation, certains systèmes ne nécessitant pas de mot de passe ou utilisant des identifiants et mots de passe standard impossibles à modifier.

Il ne serait donc pas difficile à une entité malveillante d'en prendre le contrôle, à la manière du botnet Mirai qui exploitait des listes de mots de passe génériques utilisés par les fabricants de caméras de sécurité pour tous leurs équipements.

Le site Re/code note toutefois que ces faiblesses constatées dans les robots industriels sont relativement faciles à corriger et relèvent surtout d'une absence de prise en compte de cette question de la sécurisation de l'équipement lors de sa conception. D'autres vulnérabilités sont plus problématiques dans la mesure où elles touchent au design de machines qui n'étaient pas à l'origine prévues pour être connectées à Internet.