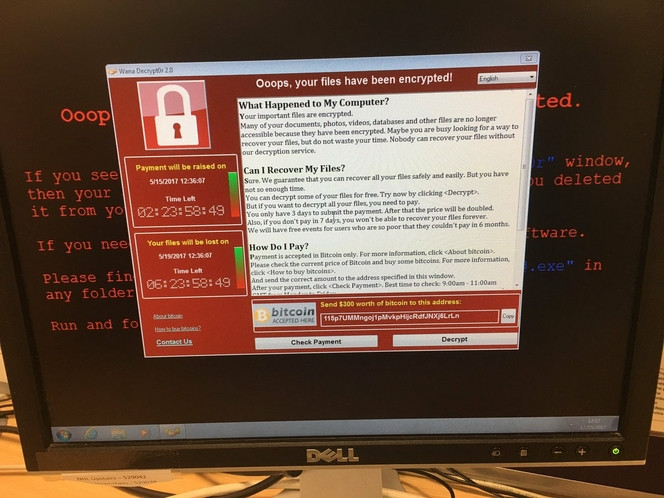

Ce mois-ci, le crypto-ransomware WannaCry a été à l'origine d'une cyberattaque massive qui s'est répandue à l'échelle de la planète. Ce nuisible a associé une capacité de ver informatique pour se propager avec celle d'un ransomware pour chiffrer des fichiers et exiger une rançon afin de les restituer.

Autrement connu en tant que WannaCrypt ou encore WanaCrypt0r 2.0, WannaCry a tiré parti d'une exploitation à distance d'une vulnérabilité Windows dans le protocole Server Message Block (SMB) pour le partage de fichiers à travers un réseau.

Cette vulnérabilité - ou exploit EternalBlue - avait été dévoilée mi-avril par le groupe The Shadow Brokers et dérobée à l'agence américaine de renseignement NSA. Microsoft avait publié un correctif le 14 mars. Il restait toutefois le problème d'anciennes versions de Windows sans support comme Windows XP, Windows 8 et Windows Server 2003… En raison du chaos provoqué par WannaCry, Microsoft a fini par faire une exception.

Sur la base de similitudes dans le code informatique entre des versions préliminaires de WannaCry et des attaques jadis utilisées par le groupe Lazarus, les principaux soupçons portent sur ce dernier concernant l'origine de la cyberattaque de la mi-mai. Un groupe qui aurait le soutien du gouvernement de Corée du Nord.

Des auteurs chinois...

Selon une analyse de l'entreprise de cybersécurité Flashpoint, des cycbercriminels avec pour langue native le chinois pourraient être derrière le ransomware WannaCry. Une piste qui s'appuie sur une analyse linguistique.

Avec WannaCry, la demande de rançon peut être formulée dans 28 langues différentes mais il apparaît d'après Flashpoint que seules les versions anglaises et chinoises (chinois simplifié et traditionnel) ont été écrites par un humain. Les autres versions sont issues d'une traduction par l'intermédiaire de Google Traduction.

La version en langue coréenne serait elle-même issue d'une traduction automatique depuis la version en anglais qui a servi de base aux autres traductions, sauf pour le chinois. Si cette version en anglais a été écrite de manière plus correcte qu'avec un système de traduction automatique, une erreur grammaticale dite flagrante (" But you have not so enough time ") trahit le fait que l'anglais n'est pas la langue maternelle de l'auteur même s'il en a une bonne maîtrise.

Au contraire, divers éléments comme la ponctuation, la grammaire ou encore le choix de certains caractères aiguillent vers un auteur avec le chinois comme langue maternelle. La version chinoise contient en outre du contenu " substantiel " qui n'est pas présent dans les autres versions.

Même si le groupe Lazarus travaillerait avec l'appui de la Corée du Nord, il pourrait être basé en Chine. L'analyse de Flashpoint est un indice parmi d'autres, en gardant à l'esprit que les pistes peuvent avoir été intentionnellement brouillées.