Il ne s'agit pas uniquement d'une cyberattaque par ransomware qui a frappé des hôpitaux britanniques. Cette attaque informatique est d'ampleur mondiale avec de grands groupes à travers la planète qui sont touchés, à l'instar de Renault.

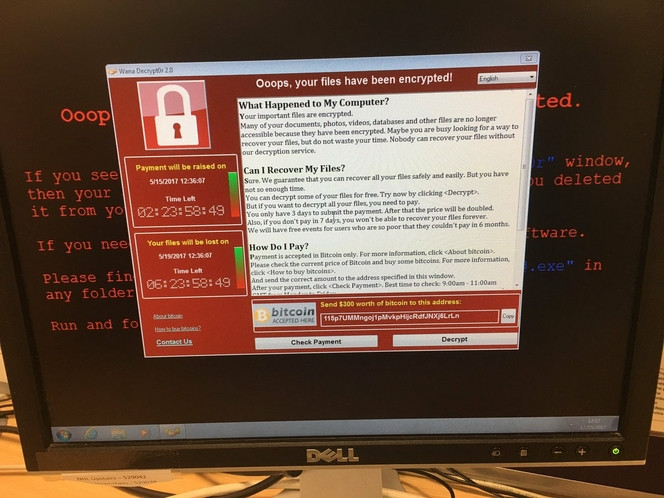

Parfois véhiculé via du phishing classique, le ransomware WannaCry - ou WanaCrypt0r 2.0 - infecte des machines et verrouille des fichiers qui sont alors porteurs d'une extension .WCRY. La demande de rançon en bitcoins pour le déchiffrement des fichiers est formulée dans une vingtaine de langues.

WannaCry s'appuierait sur un exploit EternalBlue qui aurait été développé par des hackers d'élite de l'agence américaine de renseignement NSA afin d'attaquer des ordinateurs Windows. Le fameux groupe Equation. Le gros problème est que cet exploit a fait l'objet d'une fuite fomentée par The Shadow Brokers.

L'exploit a recours à une vulnérabilité affectant l'implémentation du protocole SMB (Server Message Block) utilisé par Windows, ce qui explique sa propagation dans les réseaux. En l'occurrence, il s'avère que le problème a été corrigé le 14 mars dernier lors du Patch Tuesday de Microsoft via le déploiement d'une mise à jour MS17-010.

Ce patch n'a manifestement pas été appliqué par plusieurs entreprises et institutions, d'où le tumulte de ces dernières heures. À cela s'ajoute le fait que des machines tournent encore sous Windows XP, Windows 8 et Windows Server 2003 qui ne bénéficient plus d'un support de Microsoft, à moins de le monnayer chèrement dans le cadre d'un support personnalisé.

Pour les anciennes versions de Windows

Face à la situation de grande ampleur, Microsoft fait exceptionnellement un geste et oublie la notion de support personnalisé payant. Des mises à jour de sécurité idoines pour les anciennes versions de Windows sont disponibles. Les liens sont proposés à la fin de ce billet de blog*. Microsoft ajoute par ailleurs avoir mis à jour Windows Defender afin de détecter la menace Ransom:Win32/WannaCrypt.

Microsoft releases #WannaCrypt protection for out-of-support products Windows XP, Windows 8, & Windows Server 2003: https://t.co/ZgINDXAdCj

— Microsoft (@Microsoft) 13 mai 2017

Dans tous les cas, la mise à jour MS17-010 doit être appliquée pour Windows et cette affaire montre toute la difficulté pour certaines entreprises de déployer des correctifs pourtant disponibles. Si à cela vient en plus s'ajouter des parcs informatiques avec d'anciennes versions de Windows sans support… c'est la panade.

Outre le mauvais tour joué à la NSA par The Shadow Brokers, l'agence américaine de renseignement a également sa part de responsabilité. Elle aurait dû dévoiler l'existence de la vulnérabilité de sécurité dès sa découverte, ce qui aurait évité l'enchaînement de ces dernières heures. La NSA a préféré conserver un exploit 0day qui lui a finalement été volé. Une aubaine pour des cybercriminels.

* Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.