Pour le moment, c'est un test qui s'adresse essentiellement au programme Windows Insider (Windows 10). Pour Windows Defender Antivirus sur Windows, Microsoft annonce la possibilité d'une exécution dans une sandbox.

Ce n'est pas rien, sachant que par nature, un antivirus a un accès profond au système et aux fichiers. Or, une sandbox (bac à sable) est synonyme d'un environnement contrôlé où une exécution de code se fait en limitant les interactions avec le reste du système d'exploitation.

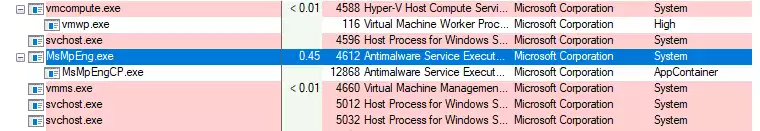

En pratique, un utilisateur constatera un processus de contenu MsMpEngCP.exe s'exécutant en même temps que le service antimalware MsMpEng.exe, ou autrement dit le moteur de protection contre les logiciels malveillants de Microsoft (Microsoft Malware Protection Engine).

Ce dernier, qui s'exécute avec des privilèges d'accès élevés, n'analyse pas les fichiers. C'est un travail qui est à la charge du processus de contenu s'exécutant avec des privilèges d'accès faibles et bénéficiant de toutes les techniques de sécurité pour réduire une surface d'attaque.

" Nous avons utilisé un modèle où la plupart des données de protection sont hébergées dans des fichiers mappés en mémoire qui sont en lecture seule au moment de l'exécution. " Dans un billet de blog, l'équipe Windows Defender Engineering explicite les modifications et ajustements nécessaires (comme pour ne pas altérer les performances) avec cette refonte autour de deux couches interagissant entre elles.

Microsoft précise que le déploiement se fera de manière graduelle pour les Windows Insiders et avec une analyse des retours pour affiner l'implémentation. Toutefois, les plus aventureux ont l'opportunité d'une activation manuelle dès la version 1703 de Windows 10 avec la commande (en mode administrateur) : setx /M MP_FORCE_USE_SANDBOX 1.

Wow, this is amazing. Congratulations to the team, this is game changing. https://t.co/FI76ZjYhp4

— Tavis Ormandy (@taviso) 26 octobre 2018

L'annonce a été saluée par le chercheur en sécurité Tavis Ormandy de Project Zero de Google. Il avait mis en lumière des vulnérabilités (qui ont été corrigées) dans MsMpEng - et donc le moteur antimalware de Microsoft - avec la possibilité d'exploiter sa recherche de code nuisible à ses dépens.

Ce hacker prolifique avec un beau tableau de chasse avait ainsi insisté sur l'existence de vulnérabilités parmi les plus graves dans Windows, compte tenu de l'omniprésence du service MsMpEng et ses privilèges élevés. Cela a manifestement titillé Microsoft...