La semaine dernière, l'US-CERT a publié une note de vulnérabilité au sujet d'un bug de corruption de mémoire présent dans Windows et affectant le traitement du trafic SMB. Server Message Block est un protocole pour le partage de ressources sur un réseau local avec des ordinateurs Windows.

" En provoquant la connexion d'un système Windows à un partage SMB malveillant, un attaquant distant peut être en mesure de causer un déni de service en faisant planter Windows ", écrit l'US-CERT qui précise que certaines techniques ne nécessitent pas d'interaction de la part de l'utilisateur.

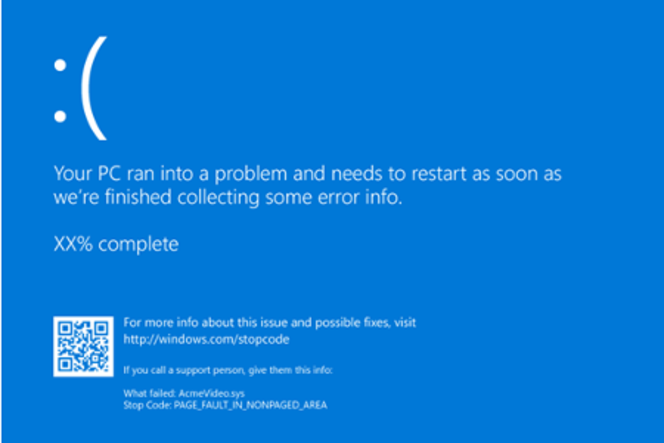

Via le fichier mrxsmb20.sys, un BSoD (Blue Screen of Death) pour une machine cliente a été confirmé avec des configurations Windows 10 et Windows 8.1 à jour. De même pour Windows Server 2016 et 2012 R2.

Dans un premier temps, l'US-CERT avait évoqué une possibilité d'exécution de code arbitraire à distance, rendant ladite faille critique. Cette possibilité a par la suite été retirée de l'alerte et le niveau de dangerosité de la vulnérabilité a été abaissé.

Trop long...

Le chercheur en sécurité Laurent Gaffié a publié sur GitHub un code exploit pour Windows 10 et baptisé Win10.py. Il explique avoir découvert la vulnérabilité en septembre 2016 et l'avoir communiquée de manière confidentielle à Microsoft.

La firme de Redmond dispose d'un patch mais a retardé sa diffusion initialement prévue en décembre pour l'intégrer à d'autres correctifs touchant à SMB. La correction interviendra ainsi à l'occasion du prochain Patch Tuesday, soit le 14 février. Laurent Gaffié n'a pas apprécié, d'où sa divulgation publique.

Il ajoute que ce n'est pas la première fois que Microsoft agit de la sorte avec les bugs de sécurité qu'il met au jour et qu'il fait un travail gratuit dans le but d'aider les utilisateurs. Il critique dès lors le retard à l'allumage de Microsoft.

If i'm not rewarded in any way for the free work I'm doing for this multi-billion company, why should I tolerate them sitting on my bugs?

— Responder (@PythonResponder) 1 février 2017

Une divulgation publique à ce stade ne devrait toutefois pas changer grand-chose à l'affaire. Les publications en urgence (hors Patch Tuesday) de Microsoft demeurent très rares. Qui plus est, l'US-CERT ne considère plus la faille critique.

Faute de patch, les mesures d'atténuation préconisées sont le blocage des connexions SMB sortantes au niveau des ports TCP 139 et 445, UDP 137 et 138.