Umbreon est le nom d'un Pokémon se cachant la nuit. C'est également le nom d'un nouveau rookit capable de cibler des systèmes Linux. Écrit en langage de programmation C à l'exception de quelques modules supplémentaires, Umbreon est un rootkit portable qui peut indifféremment s'accommoder d'architectures x86, x86-64 et ARM.

Il peut être utilisé pour prendre le contrôle d'un appareil ou serveur affecté, et l'Internet des Objets n'est donc pas à l'abri. Après avoir obtenu des échantillons de l'intrus auprès de l'un de ses partenaires, Trend Micro a pu analyser Umbreon dont le développement remonterait à début 2015.

Umbreon est installé manuellement par l'attaquant. C'est un rootkit dit user-mode qui n'est pas exécuté aux côtés de processus système de bas niveau mais d'autres applications exécutées en tant qu'utilisateur. Néanmoins, cela reste un rootkit considéré comme difficile à détecter.

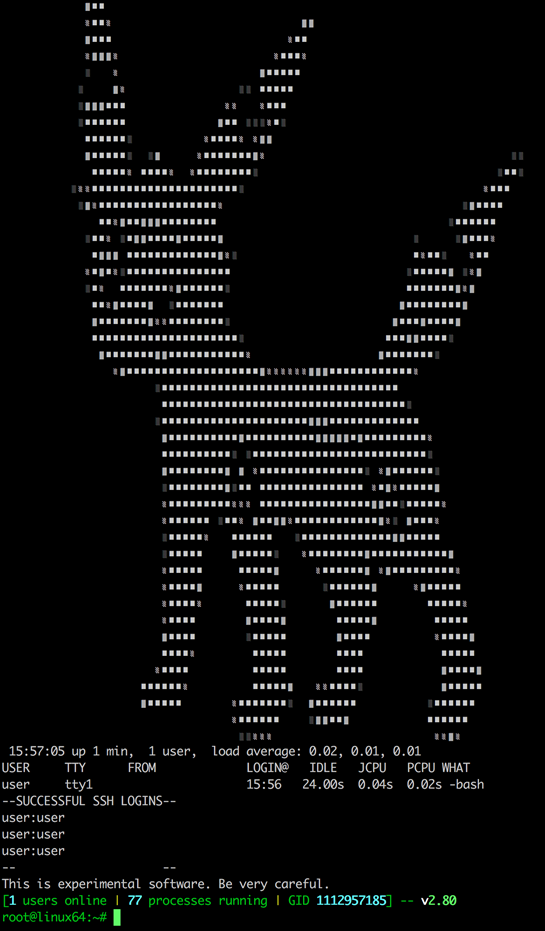

Pendant l'installation, Umbreon crée un utilisateur Linux valide et caché que l'attaquant peut utiliser pour accéder à l'appareil cible dont via SSH. Ce compte utilisateur affiche un écran de bienvenue à l'effigie du pokémon Umbreon :

Pour l'accès au système infecté, l'attaquant s'appuie également sur une backdoor basée sur la bibliothèque libpcap afin de capturer un trafic réseau. Cette backdoor a été baptisée Espeon… en référence à un autre Pokémon.

Umbreon agit comme une bibliothèque logicielle qui imite glibc avec des fonctions dont les noms correspondent à des fonctions existantes. Il peut détourner de telles fonctions et obliger des exécutables à utiliser sa propre bibliothèque, d'où son pouvoir de nuisance même sans des privilèges kernel. Cela lui permet également de se dissimuler efficacement face aux outils de protection usuels.

Comme Umbreon est un rootkit user-mode, sa suppression est possible. Trend Micro a mis au point des règles YARA - un outil qui détecte et classifie les malwares - permettant de détecter Umbreon. Elles peuvent être téléchargées ici.

Pour les plus expérimentés, un billet de blog détaille la procédure à suivre pour supprimer Umbreon en démarrant depuis un LiveCD Linux. Compte tenu de son mode d'infection, Umbreon ne doit pas être très courant.