Le 30 septembre dernier, Microsoft annonçait avoir repéré deux nouvelles failles critiques de type Zero-Day au sein de son service de messagerie professionnel Microsoft Exchange. Des failles présentées comme activement exploitées et ce, depuis le début du mois d'aout de cette année.

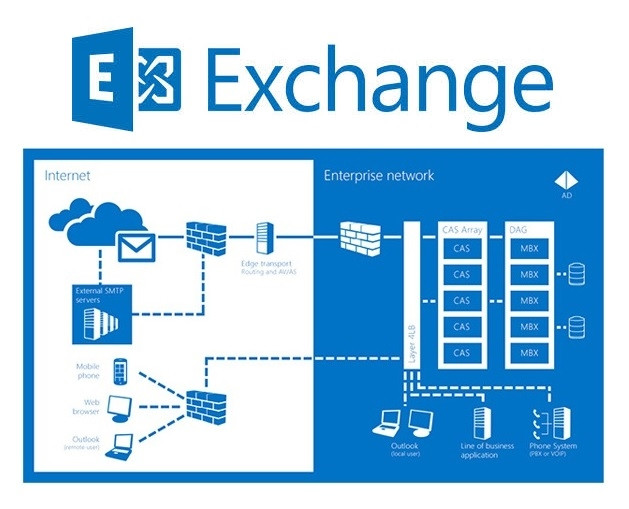

Microsoft précisait ainsi qu'un "nombre limité d'attaques a permis aux attaquants de pénétrer les systèmes des utilisateurs". Les failles concernent les versions 2013, 2016 et 2019 d'Exchange, ce qui représente un total de plus de 220 000 serveurs.

Or, depuis la découverte et l'annonce des deux failles, Microsoft n'a déployé aucun correctif. La menace des pirates est donc toujours présente pour des centaines de milliers de clients.

La faille CVE-2022-41040 consiste à permettre la contrefaçon des requêtes côté serveur. La seconde, CVE-2022-41082 permet quant à elle l'exécution à distance de code introduit par la première faille. Les experts en sécurité indiquent toutefois que pour qu'une attaque fonctionne, le pirate doit au moins disposer d'un identifiant d'utilisateur valide.

Des attaques venues de Chine

Les experts en sécurité de GTSC pointent déjà du doigt la Chine comme à l'origine des attaques évoquées par Microsoft. Le code encoquillé repéré lors des attaques contiendrait des caractères chinois et il est déjà connu sous le nom de China Chopper, puisque déjà utilisé par divers groupes de hackers chinois par le passé.

Microsoft n'ayant pas encore de patch disponible, la marque recommande de bloquer les exécutions de commande à distance pour PowerShell et fournit des instructions de réécriture d'URL.

Ce n'est pas la première fois qu'Exchange affiche des failles d'envergure : le service de Microsoft est particulièrement malmené depuis quelques années.