Une vaste opération de fraude publicitaire vient d'être démantelée sur le Play Store. Baptisée "SlopAds" par les chercheurs en sécurité de HUMAN, cette campagne reposait sur 224 applications malveillantes qui, sous une apparence de services basés sur l'intelligence artificielle, ont été téléchargées plus de 38 millions de fois dans 228 pays. Leur véritable objectif était de transformer les smartphones infectés en machines à générer des revenus publicitaires frauduleux, à l'insu total de leurs propriétaires. Alerté, Google a depuis retiré l'ensemble de ces applications.

Une méthode d'infection particulièrement discrète

Pour échapper aux systèmes de détection du Play Store, les pirates derrière SlopAds ont multiplié les précautions. D'abord, le code de leurs applications malveillantes était massivement obscurci pour compliquer toute analyse. Une fois installées, les applications se comportaient de manière tout à fait normale, offrant même les fonctionnalités d'IA promises en utilisant des modèles hébergés sur leurs propres serveurs.

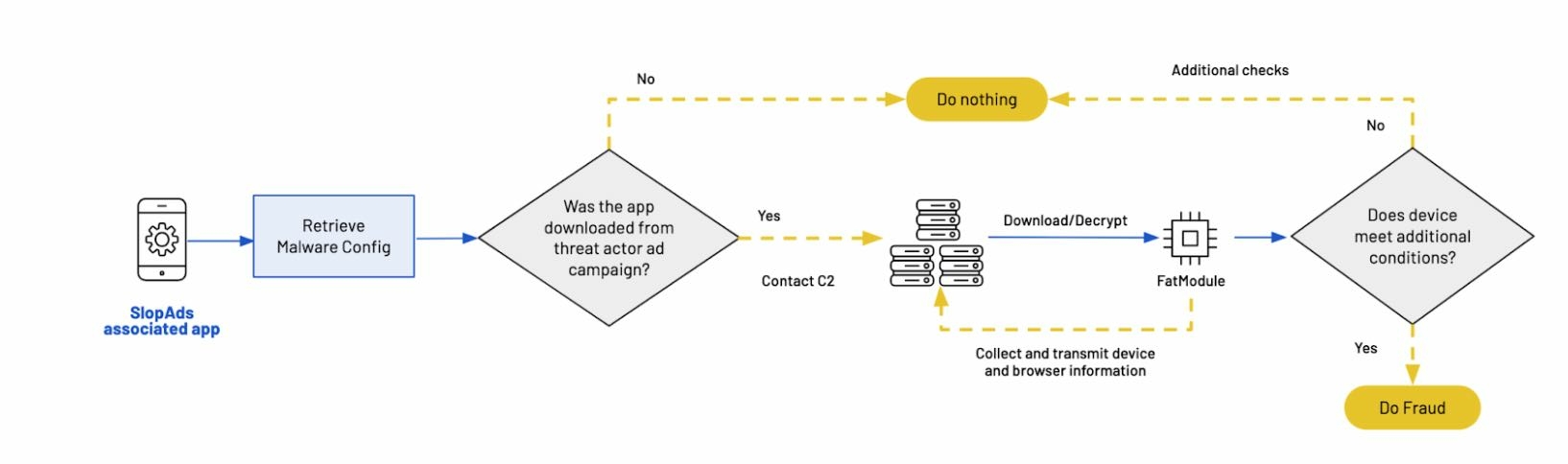

Le mécanisme malveillant ne se déclenchait que sous certaines conditions très précises :

- L'application vérifiait qu'elle avait été téléchargée suite à un clic sur une publicité de la campagne, et non directement depuis le Play Store.

- Elle s'assurait de ne pas fonctionner dans un environnement de test utilisé par les chercheurs en sécurité, mais bien sur l'appareil d'un utilisateur lambda.

Sans ces validations, l'application restait inoffensive, une stratégie efficace pour passer sous les radars.

Schéma du fonctionnement de SlopAds.

Crédits : HUMAN Satori Threat Intelligence

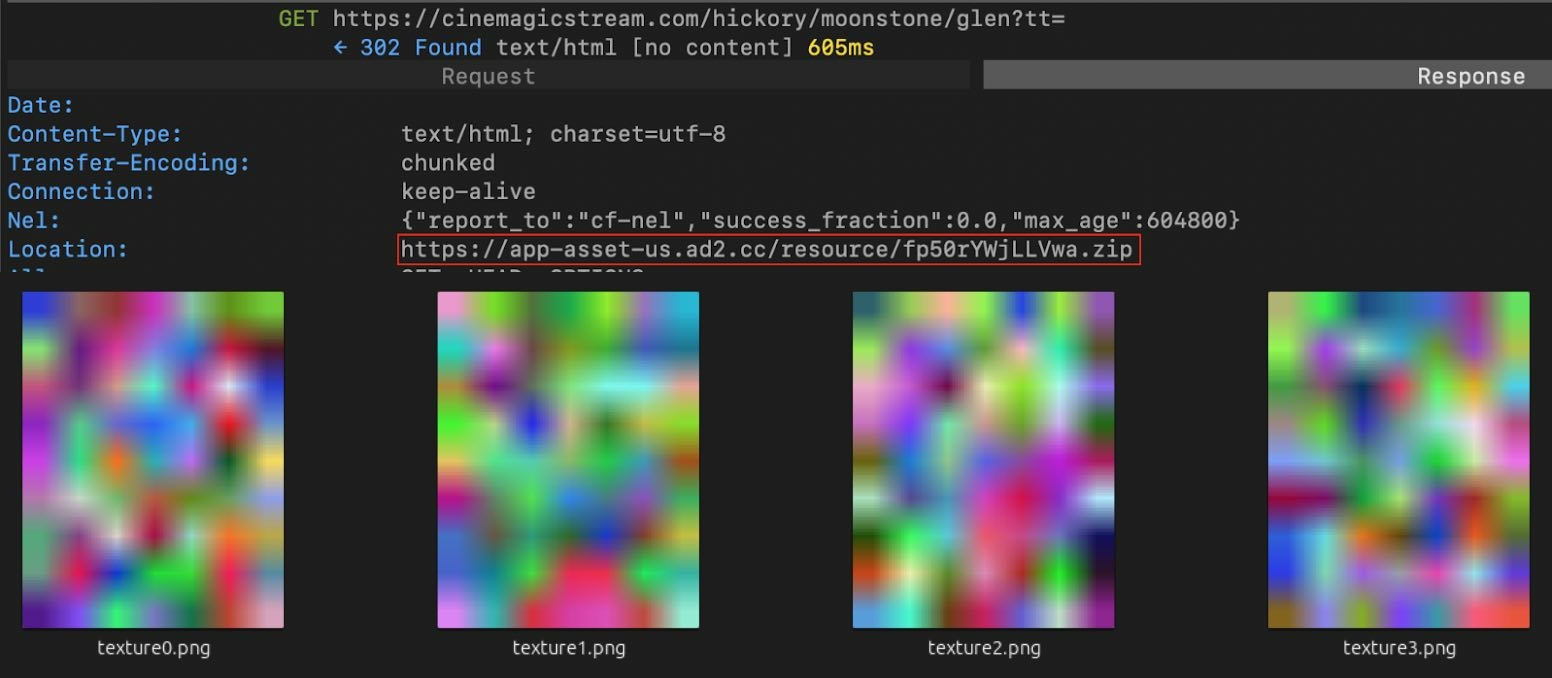

Un malware caché dans de simples images PNG

Une fois l'environnement jugé sûr, le processus d'infection débutait. L'application téléchargeait un fichier de configuration chiffré contenant le module publicitaire. Ensuite, elle récupérait quatre fichiers images au format PNG, en apparence totalement inoffensifs. C'est ici qu'intervenait une technique redoutable : la stéganographie. Les pirates avaient dissimulé des fragments d'un fichier APK malveillant directement dans les métadonnées de ces images. Une fois les quatre images téléchargées, l'application reconstituait les fragments pour former le malware final, baptisé "FatModule", et l'installait sur le smartphone.

Fichier ZIP contenant quatre fichiers PNG, envoyé par le serveur C2 de SlopAds à un appareil infecté.

Crédits : HUMAN Satori Threat Intelligence

Transformer les smartphones en fermes à clics

Le logiciel malveillant FatModule était le véritable moteur de la fraude. Il utilisait des "WebViews" cachés, des sortes de navigateurs intégrés invisibles pour l'utilisateur, pour se connecter à des sites web contrôlés par les pirates. Ces sites, imitant des portails d'actualités ou de jeux, diffusaient des publicités en continu. FatModule simulait alors des milliards de clics et d'impressions publicitaires en arrière-plan, générant d'énormes revenus pour les escrocs. À son apogée, la campagne SlopAds représentait jusqu'à 2,3 milliards de requêtes publicitaires frauduleuses par jour.

La riposte de Google et les risques à venir

Informé par les chercheurs de HUMAN, Google a rapidement supprimé les 224 applications du Play Store. La firme a également mis à jour son service Google Play Protect pour alerter tous les utilisateurs concernés et les inviter à désinstaller de toute urgence les applications piégées. La menace n'est pas pour autant écartée. La sophistication de l'opération SlopAds laisse penser aux experts que les cybercriminels adapteront leurs méthodes pour revenir avec de nouvelles campagnes. Cette affaire rappelle une fois de plus la nécessité de rester vigilant : privilégiez les applications reconnues, vérifiez les avis et le nom du développeur avant toute installation.