Une nouvelle menace, baptisée Detour Dog, plane sur le web. Ce logiciel malveillant a déjà compromis des dizaines de milliers de sites légitimes, les transformant en redoutables pièges. Sa particularité réside dans son mode opératoire, qui le rend quasiment indétectable pour l'internaute et impuissant face aux antivirus traditionnels.

Comment ce malware parvient-il à rester invisible ?

Toute l'ingéniosité de Detour Dog réside dans son utilisation du système de noms de domaine (DNS). Contrairement aux attaques classiques, les requêtes malveillantes sont effectuées directement par le serveur du site web infecté, et non par le navigateur du visiteur. Cette approche côté serveur est le cœur de sa discrétion.

Pour 90 % des internautes, la page s'affiche normalement, sans aucun signe de compromission. Mais pour une cible sélectionnée, le serveur DNS pirate donne un ordre : rediriger vers une arnaque ou lancer le téléchargement d'un autre malware. C'est cette méthode qui a permis à l'attaque de passer sous les radars des experts en cybersécurité pendant plus d'un an.

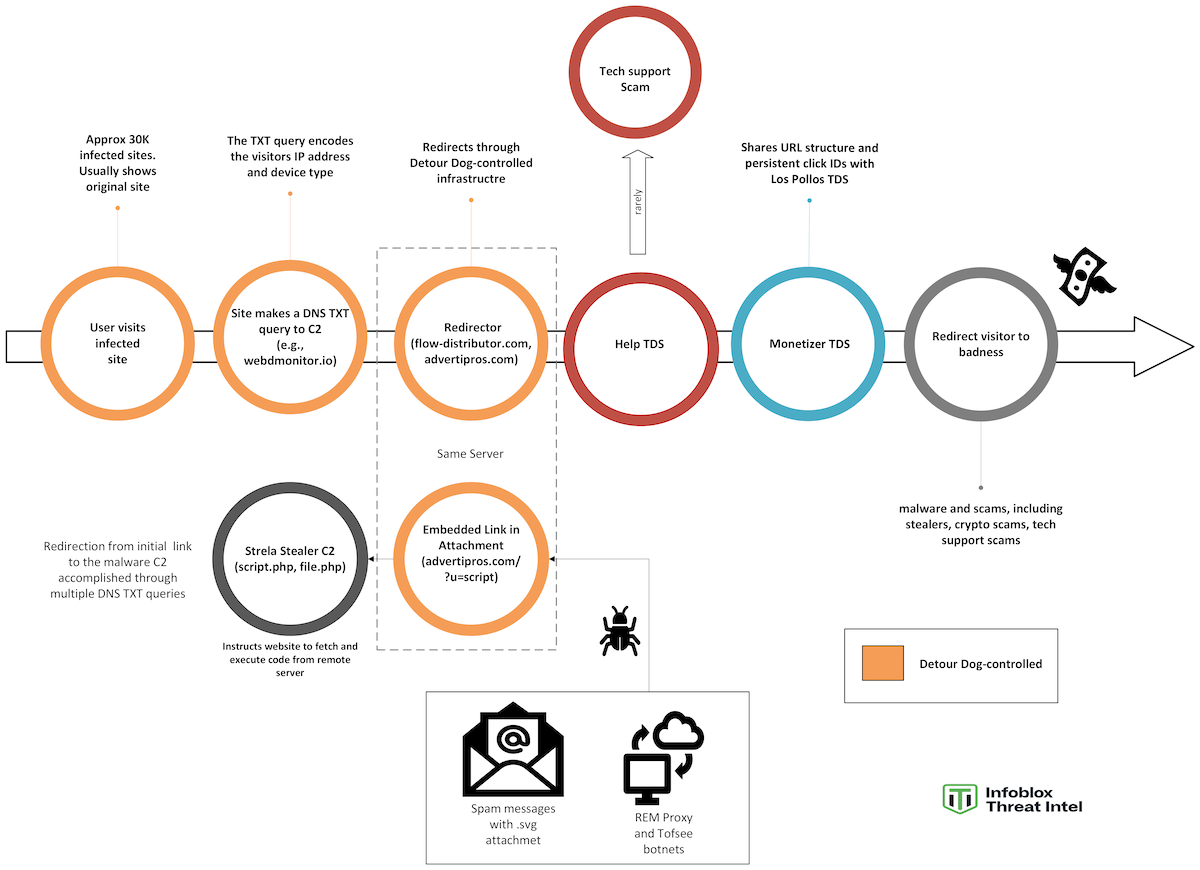

Plusieurs méthodes d’attaque s’appuient sur l’infrastructure contrôlée par Detour Dog.

Crédits : Infoblox

Quelle est la finalité de cette cyberattaque complexe ?

Initialement, Detour Dog servait principalement à rediriger le trafic vers des réseaux publicitaires frauduleux pour générer des revenus. Ses opérateurs ont depuis fait évoluer la menace vers un objectif bien plus dangereux : le déploiement de logiciels espions redoutables comme Strela Stealer.

Ce dernier est spécifiquement conçu pour aspirer les mots de passe et les données bancaires stockés sur un ordinateur. Le point de départ de l'infection est souvent un simple e-mail contenant une pièce jointe piégée, qui mène l'utilisateur, sans qu'il s'en doute, vers l'un des sites compromis.

Peut-on se protéger efficacement contre Detour Dog ?

La protection s'avère particulièrement délicate. Les antivirus classiques sont totalement inefficaces, car l'action malveillante se déroule sur un serveur web distant, loin de l'appareil de l'utilisateur. La meilleure défense reste donc la vigilance.

Il est crucial de ne jamais ouvrir les pièces jointes non sollicitées, surtout si elles proviennent d'expéditeurs inconnus ou si le format du fichier semble suspect, comme une facture au format SVG. Malgré les efforts de la Shadowserver Foundation pour perturber l'infrastructure des pirates, ces derniers ont démontré une réactivité déconcertante, déployant de nouveaux serveurs en quelques heures à peine.