Le couperet est tombé. Pendant trois longues années, une porte dérobée numérique est restée ouverte au cœur des systèmes de la NASA. Une vulnérabilité critique, nichée dans un logiciel essentiel, menaçait potentiellement des missions valant des milliards de dollars, y compris les rovers sur Mars.

Le plus étonnant ? Ce ne sont pas des experts humains qui l'ont décelée, mais une IA qui a fait le travail en quatre jours chrono.

Comment une telle faille a-t-elle pu exister ?

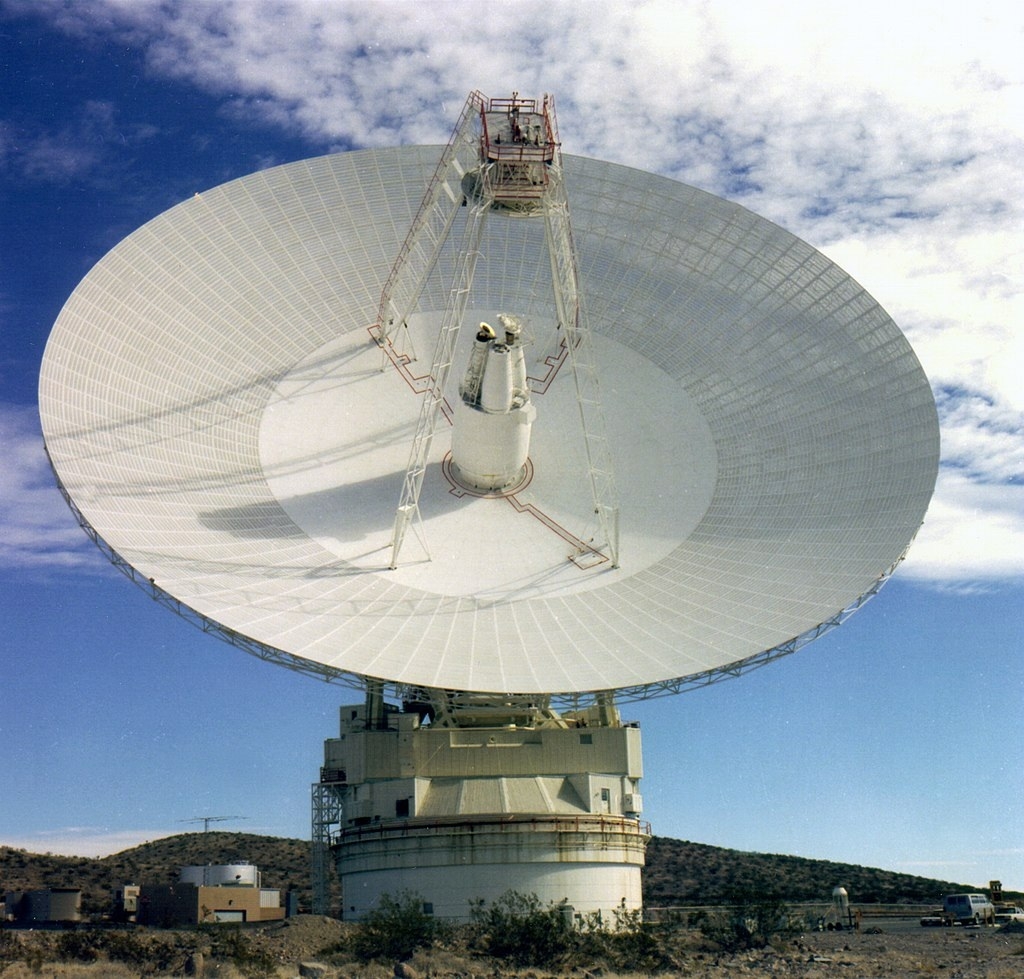

Le problème résidait dans CryptoLib, une bibliothèque logicielle chargée de sécuriser les communications entre les engins spatiaux et les centres de contrôle au sol. La faille se situait précisément dans le système d'authentification. En clair, un attaquant qui parvenait d'abord à obtenir les identifiants d'un opérateur (par des techniques classiques comme le phishing ou une clé USB infectée) pouvait transformer une simple procédure de connexion en une véritable arme.

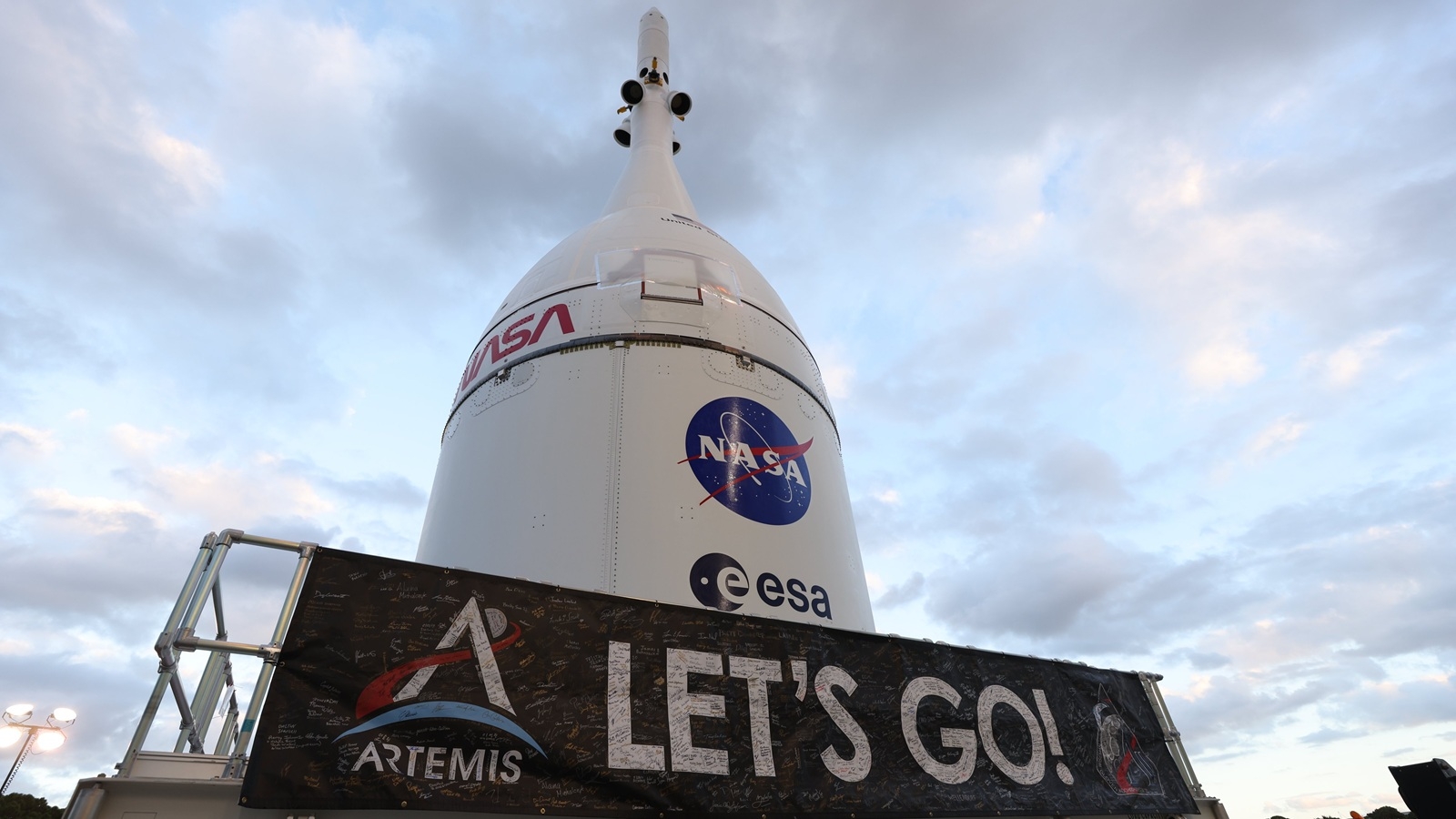

Une fois cette première étape franchie, l'assaillant pouvait injecter des commandes arbitraires avec les privilèges les plus élevés. Il devenait alors possible de prendre le contrôle d'un vaisseau, d'intercepter des données sensibles ou de saboter une mission en cours. Bien que nécessitant un accès initial aux identifiants, le risque était jugé majeur en raison du grand nombre de missions utilisant ce logiciel.

Pourquoi les experts humains sont-ils passés à côté ?

La question est légitime. Comment les équipes de la NASA ont-elles pu manquer cette menace pendant si longtemps ? Durant ces trois années, le code de CryptoLib a été inspecté à plusieurs reprises par des experts. Pourtant, la vulnérabilité a persisté. La raison tient à la complexité et à la taille considérable de la base de code, rendant les audits manuels faillibles face à des défauts subtils.

C'est ici que l'approche automatisée a fait toute la différence. L'analyseur autonome d'AISLE a scanné l'intégralité du code sans interruption, identifiant des schémas suspects et des comportements anormaux qui échappent facilement à l'œil humain. Cette capacité à opérer en continu et à réexaminer le code après chaque mise à jour change la donne pour la cybersécurité des infrastructures critiques.

Quelles leçons tirer pour la sécurité spatiale ?

Cet incident démontre que la sécurité des actifs spatiaux, de plus en plus vus comme des extensions des réseaux terrestres, ne peut plus reposer uniquement sur des vérifications humaines. Les menaces évoluent, et l'intégration de l'IA dans les protocoles de cybersécurité devient non plus une option, mais une nécessité stratégique.

Ces systèmes peuvent analyser des millions de lignes de code, simuler des scénarios d'attaque et détecter des anomalies avec une vitesse et une précision inégalées. Pour l'agence spatiale et l'ensemble du secteur, l'avenir de la protection contre le piratage passera inévitablement par une collaboration renforcée entre l'expertise humaine et la puissance de calcul des intelligences artificielles.

Foire Aux Questions (FAQ)

La faille a-t-elle été activement exploitée par des pirates ?

À ce jour, aucune preuve n'indique qu'un piratage ou une exploitation malveillante de cette vulnérabilité ait eu lieu. La correction a été déployée de manière préventive après sa découverte.

Quel est le nom du logiciel concerné ?

Il s'agit de CryptoLib, une bibliothèque logicielle spécialisée utilisée par la NASA pour chiffrer et sécuriser les communications entre ses vaisseaux et les équipes au sol.

Quel rôle a joué l'IA dans cette affaire ?

L'IA, développée par la start-up AISLE, a analysé le code de CryptoLib de manière automatisée. Grâce à sa capacité à examiner systématiquement d'immenses volumes de code, elle a découvert la faille en seulement quatre jours, là où les audits humains avaient échoué pendant trois ans.