Une menace importante en matière de cybersécurité plane sur des millions d'usagers de téléphones Samsung Galaxy. Le grand groupe sud-coréen a attesté d'une faille critique, connue sous le label CVE-2025-21043, qui est déjà mise à profit par des hackers. Extrêmement redoutable, cette vulnérabilité « zéro-clic » offre la possibilité d'infecter un appareil sans qu'aucune intervention de la victime ne soit nécessaire, simplement par la réception d'une image.

Comment se déroule cette attaque discrète ?

Le fonctionnement de cette vulnérabilité est aussi subtil que puissant. Elle se trouve dans une bibliothèque de logiciel tierce (libimagecodec.quram.so), employée par le système Android des dispositifs Samsung pour gérer les images.

Des pirates informatiques peuvent transmettre une image spécifiquement créée par le biais d'une application de messagerie telle que WhatsApp. Il n'est pas indispensable d'ouvrir l'image : sa simple réception peut suffire à déclencher l’exécution d’un code nuisible à distance.

Les logiciels espions les plus avancés, tels que Pegasus, se distinguent par leur capacité à mener des attaques « zéro-clic », car celles-ci ne laissent presque aucune possibilité de défense à la cible.

Quels sont les dispositifs visés et qui constitue la cible ?

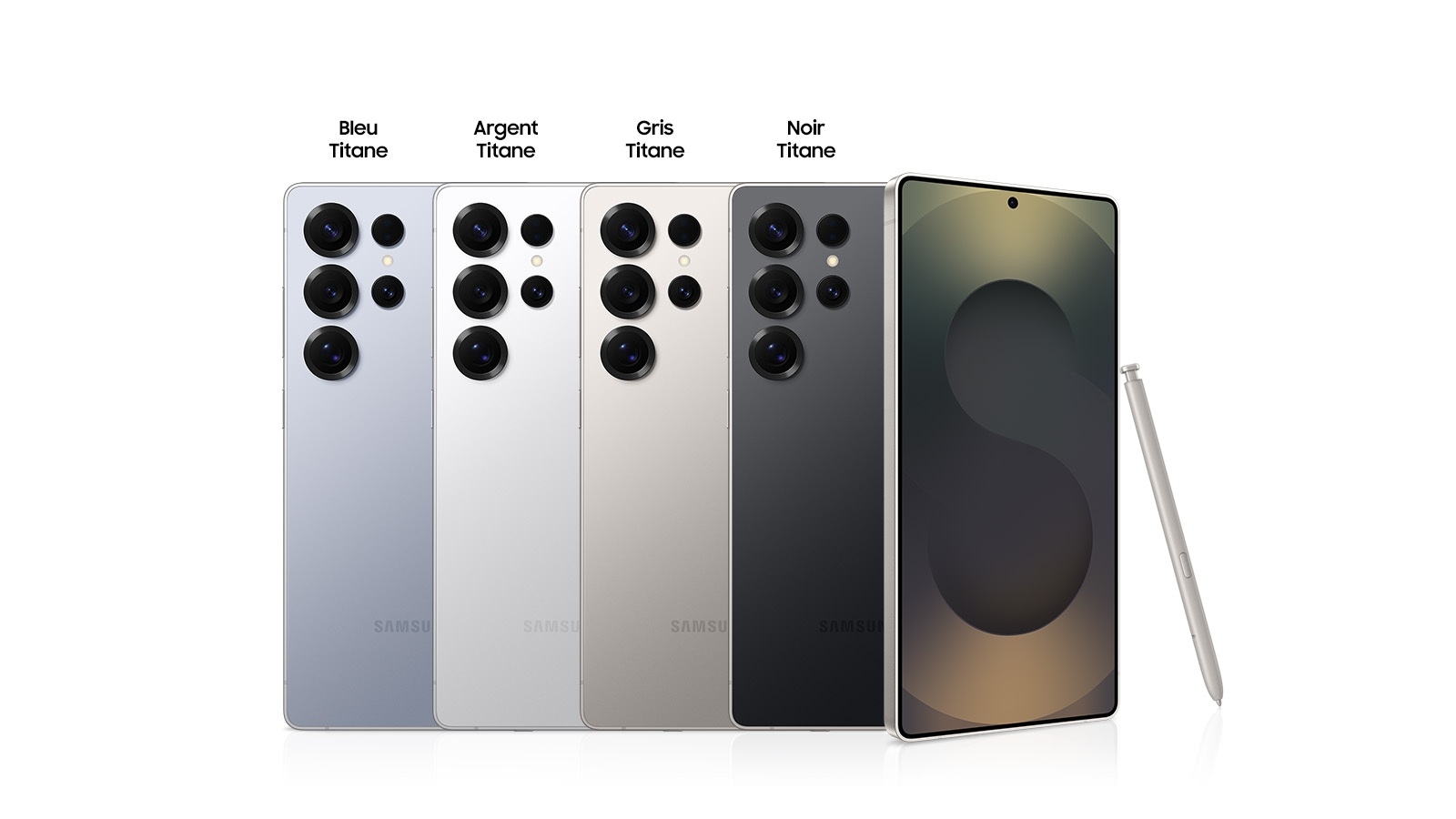

Cette alerte s'applique à une vaste sélection de smartphones Samsung Galaxy, dès lors qu'ils opèrent sous Android 13 ou toute version plus récente, y compris les modèles les plus récents tels que la série S25.

Si cette vulnérabilité a été identifiée à travers des investigations sur des cyberattaques très spécifiques ciblant sans doute des individus sensibles (journalistes, activistes, hommes politiques), sa caractéristique intrinsèque pourrait permettre une exploitation à un niveau plus large. Le succès de Samsung et de WhatsApp, qui a presque 3 milliards d'utilisateurs, génère une vaste zone vulnérable, transformant chaque appareil non mis à jour en une cible possible.

Comment assurer sa protection et confirmer que l'on est à jour ?

En réponse à une menace en cours d'exploitation, l'unique moyen de défense efficace consiste à mettre en place la mise à jour de sécurité de septembre 2025 lancée par Samsung. La procédure pour s'assurer que votre appareil est sécurisé est très simple :

- Rendez-vous dans les Paramètres de votre smartphone.

- Allez dans Mise à jour logicielle.

- Appuyez sur Télécharger et installer.

Si une mise à jour est disponible, installez-la sans attendre. Vous pouvez également vérifier la date du dernier correctif dans "À propos du téléphone" > "Informations sur le logiciel". Si la date du "Correctif de sécurité Android" est au 1er septembre 2025 ou ultérieure, vous êtes protégé contre cette menace spécifique.

Foire Aux Questions (FAQ)

Qu'est-ce qu'une attaque "zéro-clic" ?

Une attaque "zéro-clic" est une cyberattaque qui ne nécessite aucune interaction de la part de la victime pour réussir. Contrairement au phishing qui demande de cliquer sur un lien, le simple fait de recevoir un fichier (image, message, etc.) sur son appareil peut suffire à déclencher l'infection. C'est l'une des formes de piratage les plus dangereuses car elle est quasiment impossible à déceler et à éviter pour un utilisateur standard.

Mon téléphone est-il protégé par Samsung Knox ?

Samsung n'a pas communiqué spécifiquement sur l'efficacité de sa plateforme de sécurité Knox contre cette faille. Cependant, étant donné que la vulnérabilité permet l'exécution de code à distance à un niveau profond du système, il est impératif d'installer le correctif logiciel, même pour les appareils utilisés dans un cadre professionnel et protégés par Knox.

Dois-je m'inquiéter si je n'utilise pas WhatsApp ?

Bien que WhatsApp ait été le vecteur identifié dans la découverte de la faille, Samsung précise que la vulnérabilité se situe dans une bibliothèque de traitement d'images. Par conséquent, d'autres applications gérant des images pourraient potentiellement être utilisées comme porte d'entrée. La mise à jour reste donc indispensable, quelle que soit votre messagerie de prédilection.