Une vulnérabilité majeure au cœur de WhatsApp vient de connaître un développement en demi-teinte. Meta, la maison mère de l'application aux trois milliards d'utilisateurs, a discrètement corrigé une partie d'une faille permettant aux attaquants d'identifier le système d'exploitation d'un appareil.

Problème : la correction n'est que partielle, laissant la porte ouverte à des techniques de reconnaissance avancées.

Comment une simple information peut-elle devenir une arme ?

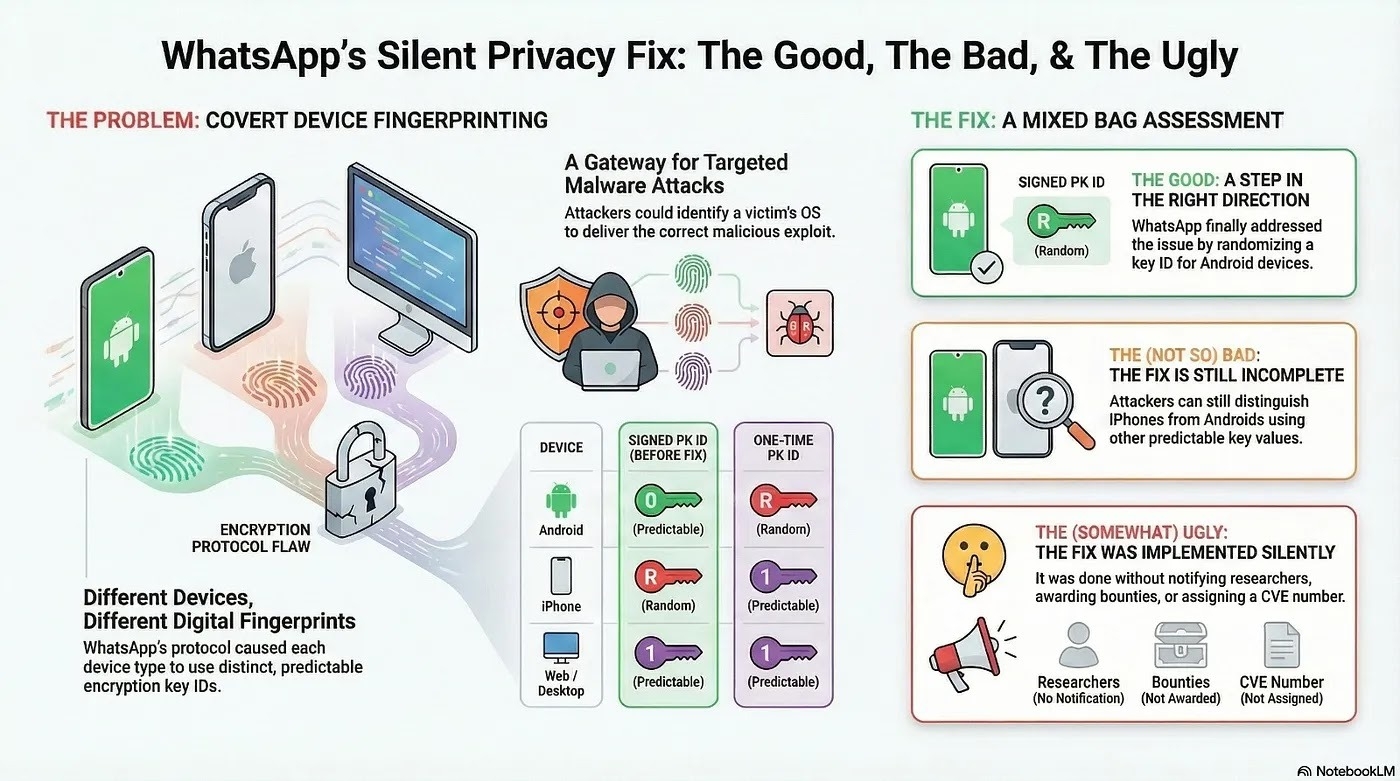

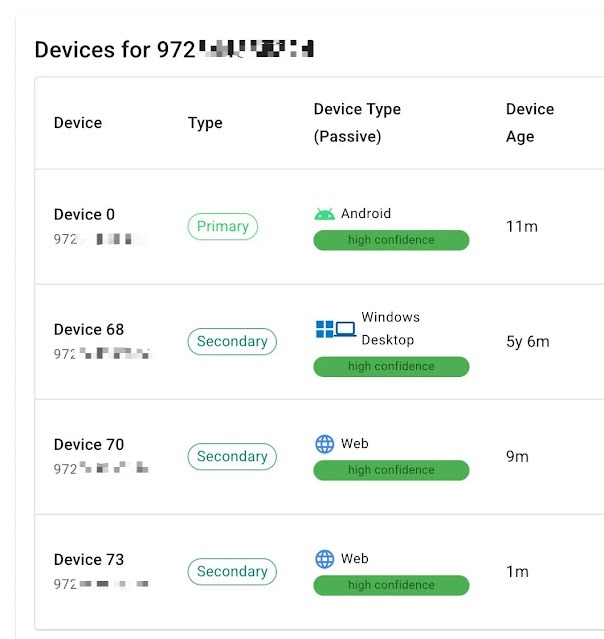

Le cœur du problème réside dans une technique appelée "fingerprinting" ou prise d'empreinte numérique. En exploitant des différences subtiles dans le protocole de chiffrement multi-appareils de WhatsApp, un attaquant n'a besoin que d'un numéro de téléphone pour deviner si un appareil est sous Android ou iOS. Cette reconnaissance se fait passivement, sans aucune interaction de la victime, qui ignore tout du processus.

Techniquement, ce sont les identifiants des clés de chiffrement (Signed PK et OTPK) qui trahissent l'OS. Les chercheurs, comme Tal A. Be’ery, ont démontré que les schémas de génération de ces clés différaient radicalement entre les deux systèmes, créant une signature unique et exploitable. Pour un pirate, connaître l'OS est la première étape cruciale avant de déployer un logiciel espion spécifique et coûteux.

Quelle a été la réponse de Meta ?

Face à ces vulnérabilités, Meta a agi, mais en silence. Récemment, l'entreprise a modifié la manière dont les identifiants de clés sont générés sur Android, en les rendant aléatoires. Cette modification bloque efficacement le vecteur d'attaque initial qui se basait sur leur progression prévisible. C'est un pas en avant significatif.

Cependant, la correction est incomplète. Les identifiants OTPK, eux, restent distinctifs. Ceux d'iOS commencent avec une valeur basse et augmentent lentement, tandis que ceux d'Android sont totalement aléatoires. Cette différence suffit encore à distinguer avec une grande certitude le système d'exploitation d'un appareil, rendant le "fingerprinting" toujours possible, bien que plus complexe.

Pourquoi cette affaire soulève-t-elle la controverse ?

La discrétion de Meta est au centre des critiques. Le correctif a été déployé sans communication officielle auprès des chercheurs, sans attribution de CVE (Common Vulnerabilities and Exposures) pour documenter la faille, ni programme de récompense (bug bounty) pour cette découverte spécifique. Cette opacité empêche un suivi transparent de la manière dont les métadonnées des utilisateurs sont protégées.

De son côté, WhatsApp défend sa position. L'entreprise estime que l'impact de ce type de fuite est faible sans une faille "zero-day" pour l'exploiter. Elle rappelle que le fingerprinting n'est pas exclusif à WhatsApp et que ces failles ne répondent généralement pas aux critères de gravité pour un CVE. Malgré tout, l'affaire a poussé Meta à améliorer ses processus de communication avec les chercheurs.

Foire Aux Questions (FAQ)

Mes conversations sur WhatsApp sont-elles toujours protégées ?

Oui, le contenu de vos messages reste protégé par le chiffrement de bout en bout. La faille concerne les métadonnées (le "contenant") et non le message lui-même (le "contenu"). Elle permet à un attaquant de savoir quel type d'appareil vous utilisez, pas de lire vos discussions.

Que puis-je faire pour me protéger ?

L'impact direct pour un utilisateur lambda est limité. Cependant, une bonne pratique reste de limiter le nombre d'appareils liés à votre compte WhatsApp et de vérifier régulièrement les sessions actives dans les paramètres de l'application. Soyez vigilant face aux messages ou liens inattendus.

Pourquoi cette fuite de métadonnées est-elle si grave ?

Pour la plupart des gens, elle ne l'est pas directement. Mais pour des cibles de grande valeur (journalistes, militants, politiciens), savoir si leur téléphone est un iPhone ou un Android est une information capitale pour des groupes de pirates qui possèdent des logiciels espions très chers, comme Paragon ou Pegasus, qui ne fonctionnent que sur un système d'exploitation spécifique.