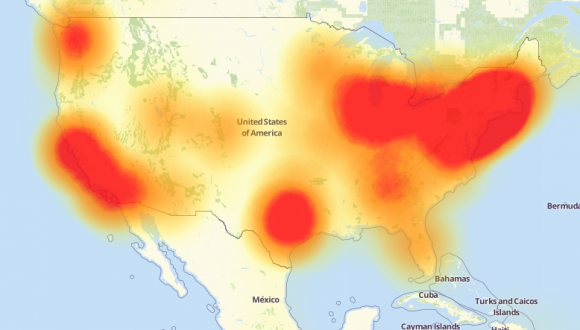

Les dégâts provoqués par le botnet Mirai, capable de lancer des attaques de type DDoS après avoir infecté des objets connectés comme des caméras de sécurité ou des routeurs mal protégés, sont encore frais dans les mémoires et montrent la fragilité des défenses d'un grand nombre d'objets connectés commercialisés.

Baptisé Hajime, il cible les mêmes objets connectés que Mirai en exploitant les mêmes listes d'identifiants et mots de passe qui ont permis la prise de contrôle de milliers de caméras de sécurité et autres objets connectés, et utilise des techniques de camouflage pour éviter d'être détecté par les antivirus mais son rôle est très différent puisqu'il met en place un ensemble de défenses pour les protéger...des botnets IoT.

Il agit ainsi en bloquant quatre ports régulièrement utilisés pour infecter les appareils connectés et affiche un message annonçant qu'il vient "sécuriser certains systèmes". Hajime fait ainsi partie d'une série d'initiatives observées depuis quelque temps qui tendent à imiter le fonctionnement des vers mais en ayant une action positive au lieu d'être destructrice.

Si l'intention de contrebalancer les botnets offensifs est louable en soi, les spécialistes en sécurité informatique relativisent l'action de botnets comme Hajime en soulignant l'effet temporaire des mesures de protection appliquées : un simple reboot du gadget connecté suffit en effet à les ramener à leur état vulnérable, à défaut de pouvoir agir directement au niveau du firmware.

Cela crée une situation où les objets connectés peuvent être ou pas protégés selon le cycle de reboots et le dernier botnet bienveillant ou malveillant qui les ont scannés.

Rien ne vaut donc la mise en place de politiques de sécurité fortes dès la conception des objets connectés. Par ailleurs, un système comme Hajime s'infiltre dans les appareils sans l'autorisation de leur administrateur, ce qui sera considéré comme une intrusion illégale dans la plupart des cas.