Introduction

Le peer to peer (p2p), que l’on peut traduire par pair-à-pair, est un ensemble de techniques permettant de mettre en place un système d’échange de données avec plusieurs utilisateurs entre eux.

L’avantage d’un système dit « peer-to-peer » est d’être un réseau sans aucune hiérarchie entre les utilisateurs, puisqu’il n’y a plus besoin d’un ou de plusieurs serveurs disposant d’une bande passante couteuse pour centraliser et mettre à disposition des fichiers. Les échanges passent directement d’un ordinateur à l’autre. Malheureusement, bien que le peer-to-peer soit un outil assez exceptionnel de part ses coûts de mise en service bien inférieurs à un véritable serveur, mais également par sa grande simplicité d’utilisation, il est trop vite assimilé avec le piratage et l’illégalité. Inutile de mentir ou de se voiler la face puisqu’il est possible de trouver toutes sortes de contenus illégaux : musique, films, vidéo, logiciels, système d’exploitation, etc.

Sans oublier son coût de mise en oeuvre qui est très faible.

A titre d’exemple, il est possible d’échanger ses photos de famille, de vacances, ou illustrant bien d’autres événements avec sa famille, ses amis et ses proches. Mais il est aussi possible de découvrir de nombreux talents dans le domaine de la musique (jeunes auteurs/compositeurs, etc.).

Et il reste très souvent utilisé pour partager diverses vidéos amateurs, comme la dernière version du très apprécié Ryan vs Dorkman 2 que les fans de Star Wars connaissent très bien.

Egalement très utilisé dans le monde du libre, il est souvent utilisé pour diffuser les derniers systèmes d’exploitation Unix, BSD, ou encore Linux. Sans parler des nombreux échanges entre développeurs pour perfectionner, et corriger le code source d’un programme Open Source avec la communauté correspondante.

Bref, le peer-to-peer offre un accès simple, rapide et quasiment gratuit pour télécharger et diffuser des données, puisqu’il ne requiert aucun moyen technique lourd et couteux. Une connexion Internet, ainsi qu’une grande capacité de stockage disque dur suffisent. Seule contrepartie, la bande passante de votre connexion Internet ainsi que celle des autres utilisateurs influeront fortement sur le réseau p2p.

Mais comme nous allons le voir un peu plus loin dans ce dossier, le p2p permet également de communiquer instantanément (messagerie instantanée, téléphonie VoIP, etc.) avec plusieurs utilisateurs et même de diffuser la télévision par Internet.

Mais comme nous allons le voir un peu plus loin dans ce dossier, le p2p permet également de communiquer instantanément (messagerie instantanée, téléphonie VoIP, etc.) avec plusieurs utilisateurs et même de diffuser la télévision par Internet.

../..

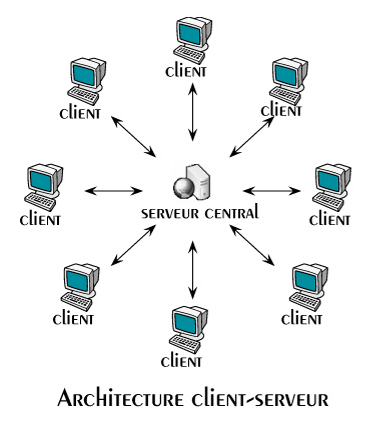

Le réseau centralisé

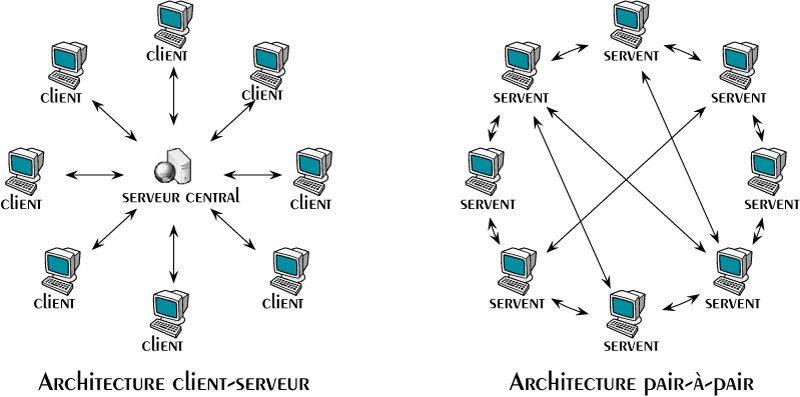

On distingue plusieurs types de réseaux p2p. Si nous avons utilisés en introduction le terme un peu fort de « aucune hiérarchie entre les utilisateurs », c’était essentiellement pour souligner qu’aucun moyen technique lourd et couteux n’était indispensable pour mettre en place et utiliser les techniques du peer-to-peer. Mais celui-ci s’architecture néanmoins autour d’une certaine hiérarchie.

A commencer par le réseau centralisé qui s’appuie sur un ou plusieurs serveurs mettant tous les utilisateurs en contact entre eux, en recensant chacun d’entre eux (nom, adresse IP), ainsi que toutes les ressources partagées disponibles à l’aide d’un système d’indexation appelé la table de hachage distribuée (DHT : Distributed Hash Table).

La table de hachage distribuée permet théoriquement d’éviter la multiplication de fichiers inutiles. De manière simplifiée, cette technique permet d’associer un identifiant unique (hash) à chaque pair, chaque mot clef et chaque fichier en fonction de son contenu et non de son nom. Ce qui permet par exemple d’éviter le téléchargement de plusieurs fichiers différents en apparence puisqu’ils portent un nom différent, alors que chacun d’entre eux offrent pourtant un contenu identique. Ou encore d’éviter de ne pas télécharger des fichiers portant le même nom, mais offrant en réalité un contenu différent.

L’avantage de l’architecture réseau centralisée est d’offrir une vue d’ensemble très complète du réseau. En contrepartie, ce type de réseau est aujourd’hui de moins en moins utilisé (à l’exception de certains réseaux privés), et il suffit de mettre hors service le serveur pour anéantir le réseau p2p.

L’avantage de l’architecture réseau centralisée est d’offrir une vue d’ensemble très complète du réseau. En contrepartie, ce type de réseau est aujourd’hui de moins en moins utilisé (à l’exception de certains réseaux privés), et il suffit de mettre hors service le serveur pour anéantir le réseau p2p.

../..

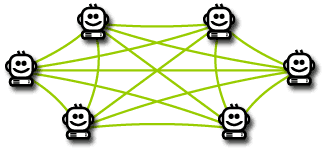

Le réseau distribué

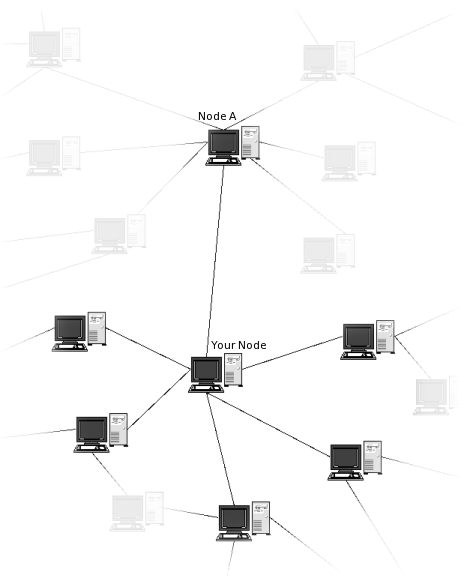

Le réseau distribué ne s’appuie pour sa part sur aucun serveur. Chaque PC utilisateur joue le rôle d’un client/serveur, sont connectés entre eux afin de relayer les requêtes de PC à PC. La technique de la table de hachage distribué reste utilisée pour éviter les doublons. Toutefois, ce sont dorénavant les utilisateurs qui prennent en charge le rôle de serveur pour assurer le bon fonctionnement des tables de hachages.

Mais afin d’éviter tout problème en cas d’absence ou de disparition d’un ou de plusieurs clients/serveurs, c'est-à-dire pour éviter toute perte d’une ou de plusieurs parties des tables de hachage, les différentes parties constituant les tables de hachage sont réparties entre de nombreux pairs.

connu sous le nom de réseau décentralisé, ne s'appuie sur aucun serveur.

Chaque utilisateur client devient automatiquement un serveur.

L’avantage de ce type d’architecture est d’offrir un réseau robuste, puisque chaque PC se transformant en client/serveur, la disparition de l’un ou de plusieurs d’entre eux ne suffira pas à stopper le réseau. En contrepartie, le trafic est plus important et la recherche de fichier prendra beaucoup plus de temps, chaque requête étant adressée à chaque utilisateur connecté, et chacun d’entre eux faisant de même.

Le problème, c’est que plus il y a d’utilisateurs sur le réseau, plus le trafic de données augmente exponentiellement. Pour éviter ce désagrément de taille, plusieurs techniques existent.

La méthode la plus simple, plus connue sous le nom d’horizon, est de limiter volontairement le nombre d’utilisateurs (pairs) visibles par un autre pair. Ce qui permet de limiter l’envoi des requêtes aux seuls clients/serveurs constituant l’horizon. En cas d’échec, les requêtes sont alors envoyées au-delà de l’horizon.

Pour compléter cette méthode, on utilise également la méthode du « timeout » qui n’est autre que la mise en place d’un délai limite avant l’abandon d’une requête en cas de non réponse.

Le problème, c’est que plus il y a d’utilisateurs sur le réseau, plus le trafic de données augmente exponentiellement. Pour éviter ce désagrément de taille, plusieurs techniques existent.

La méthode la plus simple, plus connue sous le nom d’horizon, est de limiter volontairement le nombre d’utilisateurs (pairs) visibles par un autre pair. Ce qui permet de limiter l’envoi des requêtes aux seuls clients/serveurs constituant l’horizon. En cas d’échec, les requêtes sont alors envoyées au-delà de l’horizon.

Pour compléter cette méthode, on utilise également la méthode du « timeout » qui n’est autre que la mise en place d’un délai limite avant l’abandon d’une requête en cas de non réponse.

../..

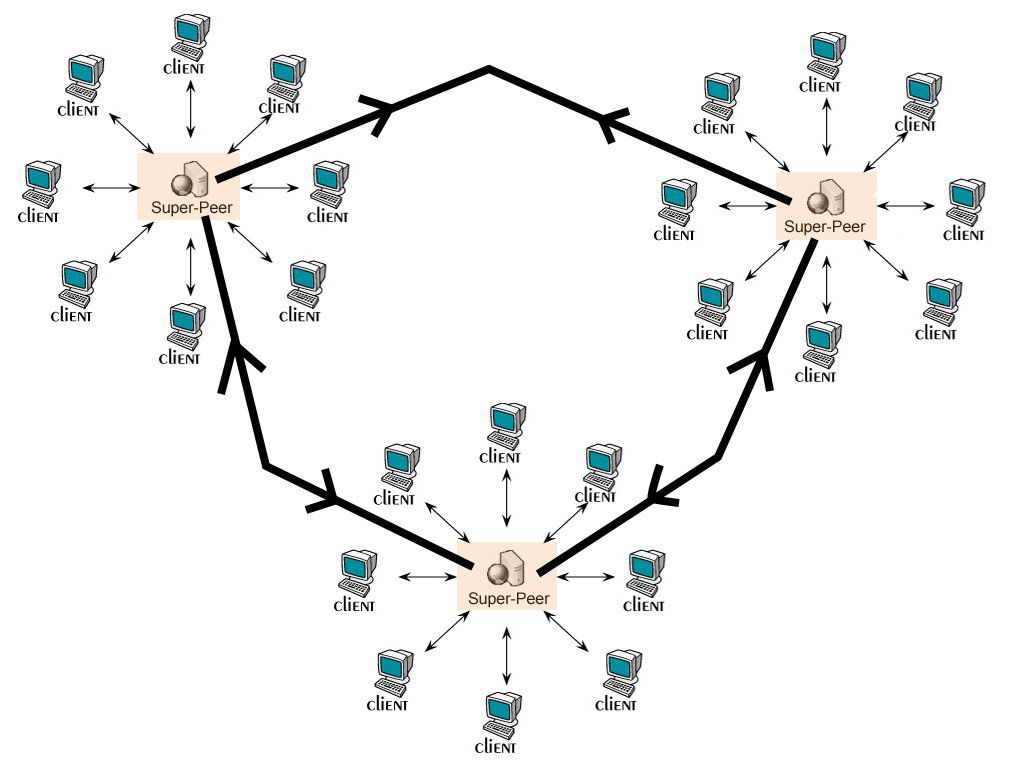

Le réseau hybride

Le réseau hybride est un peu plus complexe à mettre en œuvre et associe à la fois le réseau centralisé et distribué. Ce type de réseau utilise plusieurs serveurs, néanmoins ils restent suffisamment nombreux pour ne pas entraîner la disparition du réseau en cas de perte ou d’arrêt d’un serveur (en théorie).

De cette façon, chaque serveur est connecté à d’autres serveurs suivant le modèle de l’architecture distribuée. Par conséquent, si un fichier recherché par un utilisateur n’est pas indexé par le serveur auquel il est rattaché, celui-ci transmet alors la requête vers un autre serveur. Ce qui permet de bénéficier d’une meilleure bande passante grâce à la réduction du trafic des requêtes.

ni complétement distribués.

Deux types de réseaux hybrides existent : le réseau hybride statique et dynamique.

Dans le premier cas, le PC client peut devenir un serveur si l’utilisateur le souhaite. C’est sur type de réseau que fonctionnait eDonkey.

Dans le premier cas, le PC client peut devenir un serveur si l’utilisateur le souhaite. C’est sur type de réseau que fonctionnait eDonkey.

Dans le deuxième cas, le logiciel client permet de devenir automatiquement un serveur sous certaines conditions. C’est le cas notamment de Limewire, GNUtella et Fasttrack.

../..

Le BitTorrent

De manière générale, le p2p permet à chaque utilisateur ayant téléchargé les données souhaitées de devenir automatiquement serveur à son tour, et de servir alors les autres utilisateurs.

Mais afin d’éviter les éventuelles contraintes liées à la taille du fichier partagé et à la bande passante de la source, les derniers logiciels p2p supportent le transfert multi-source. Ce qui permet de télécharger le même fichier en parallèle depuis toutes les sources existantes et d’augmenter ainsi un débit de téléchargement plus conséquent. Pour cela, chaque fichier partagé est tout d’abord découpé en de multiples blocs. Puis grâce à la table de hachage, le logiciel p2p détecte quels blocs possède chaque source afin de définir quel bloc télécharger en fonction de la source.

Mais afin d’éviter les éventuelles contraintes liées à la taille du fichier partagé et à la bande passante de la source, les derniers logiciels p2p supportent le transfert multi-source. Ce qui permet de télécharger le même fichier en parallèle depuis toutes les sources existantes et d’augmenter ainsi un débit de téléchargement plus conséquent. Pour cela, chaque fichier partagé est tout d’abord découpé en de multiples blocs. Puis grâce à la table de hachage, le logiciel p2p détecte quels blocs possède chaque source afin de définir quel bloc télécharger en fonction de la source.

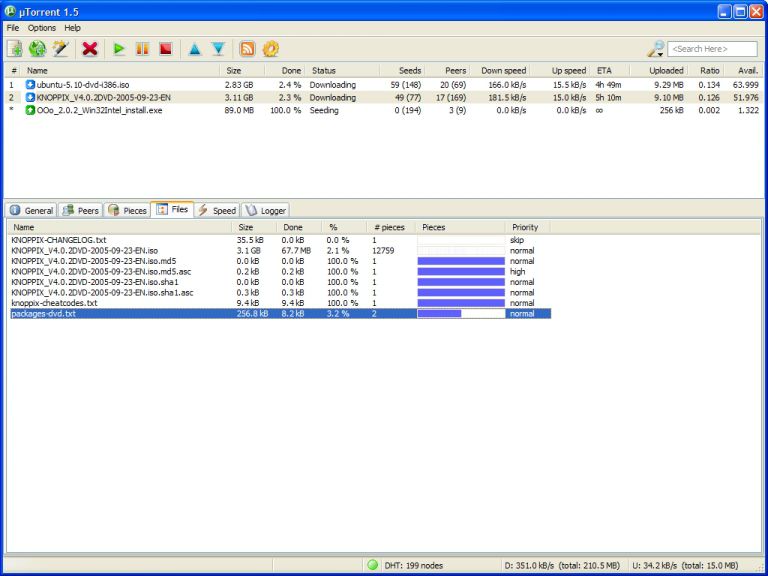

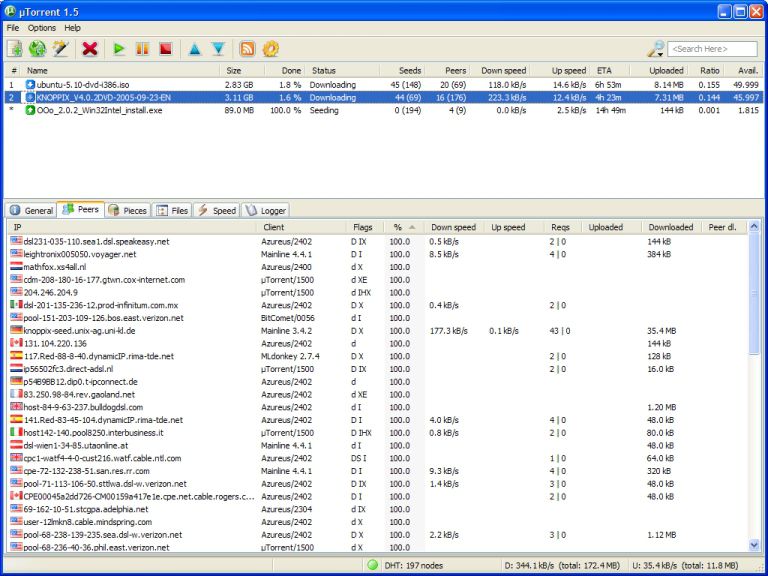

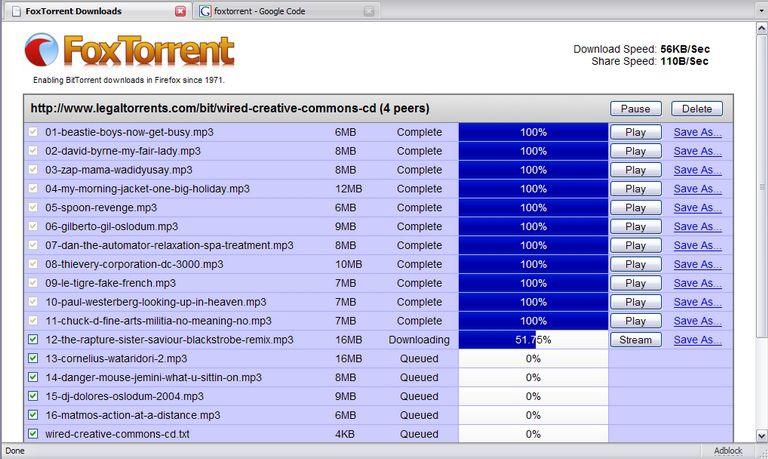

Développé par Bram Cohen, le BitTorrent s’appuie sur le téléchargement multi-sources. Mais à la différence du p2p, le réseau BiTorrent permet tout d’abord à chaque utilisateur, ou pair, de devenir aussitôt un serveur et de partager les fichiers avant même de les avoir téléchargés dans leur totalité.

Le BiTorrent se caractérise par les leechers (ceux qui téléchargent et partagent des blocs de fichiers à d’autres utilisateurs), et par les seeders qui disposent de la totalité d’un fichier à partager. Cet ensemble de leechers et seeders est appelé essaim (swarm).

Le BiTorrent se caractérise par les leechers (ceux qui téléchargent et partagent des blocs de fichiers à d’autres utilisateurs), et par les seeders qui disposent de la totalité d’un fichier à partager. Cet ensemble de leechers et seeders est appelé essaim (swarm).

L'onglet Pieces permet quant à lui de distiller les informations

sur chaque blocs composant les fichiers.

Ce type de réseau se montre particulièrement intéressant pour les fichiers de grande taille et récents (car le temps de partage des fichiers reste assez court). Plus un fichier est téléchargé, plus il devient accessible. Ce qui permet d’atteindre des débits d’émission/réception des données assez conséquents. De plus, seul le fichier téléchargé ou en cours de téléchargement est partagé et non le contenu partagé de votre disque dur, contrairement au p2p. Ce qui pour rappel, provoque une file d’attente (et un goulet d’étranglement dégradant la vitesse de transfert) lorsque plusieurs utilisateurs sont intéressés par un même fichier.

tous ces utilisateurs sont des Seeders puisqu'ils disposent du fichier partagé dans sa totalité.

De plus, le BitTorrent intègre un système de rétribution favorisant les leechers et seeders partageant le plus. Caractérisé par le ratio, plus on partage de blocs, plus on reçoit. En contrepartie, la disponibilité des fichiers partagés est moindre avec le BitTorrent puisque celui-ci, à l’instar des logiciels de peer-to-peer, n’intègre pas de moteur de recherche mais utilisent des torrents.

Le torrent est un fichier de faible taille, régulièrement mis à jour contenant les métadonnées du fichier partagé : liste des leechers téléchargeant le fichier, déroulement du téléchargement, nom du fichier, taille, somme de contrôle numérique, etc. Il contient également l’adresse IP d’un tracker, qui est un serveur surveillant et informant en temps réel tous les leechers et seeders de l’essaim. Le fichier Torrent est donc indispensable pour se connecter au réseau BitTorrent.

Les nombreux sites de distributions Linux hébergent par exemple des torrents permettant de télécharger et de partager les dernières distributions à jour. Mais divers moteurs de recherche existent également sur internet.

../..

Le piratage tue ! La stupidité aussi (directive EUCD et loi DADVSI) !

Si nous comprenons légitimement que les auteurs souhaitent protéger leurs œuvres contre toute copie et diffusion illégale, nous regrettons amèrement qu’aucune exception ou presque ne soit aujourd’hui autorisée pour contourner les dispositifs de protection.

Comment réaliser une compilation musicale de ses albums de musique pour la voiture puisqu’ils sont protégés et que le contournement de protection est aujourd’hui condamnable ' Comment importer les morceaux d’un CD sur son iPod légalement, sans avoir à racheter ces mêmes morceaux sur iTunes ou toute autre plateforme de téléchargement légal ' Pourquoi doit-on supporter les messages publicitaires envahissants mettant en garde contre le piratage avec les films sur support DVD ' Quid des utilisateurs possédant déjà un PC Media Center, une platine de lecture vidéo et un écran HD ne supportant pas la certification HDCP ' Et alors que ce droit à la copie privée, certes détourné par des personnes peu scrupuleuses, est désormais plus qu’interdit pourquoi devrait-on encore supporter une taxe sur les supports de stockage (CD, DVD, clé USB, disques durs, etc.) '

Pour plus d'info quant à la loi DADVSI, nous vous recommandons de consulter le dossier complet d'EUCD.INFO.

../..

Les logiciels p2p courants

Nous ne détaillerons volontairement pas les logiciels de p2p qui restent trop nombreux. Néanmoins, parmi les plus connus et utilisés nous pouvons en citer quelques uns.

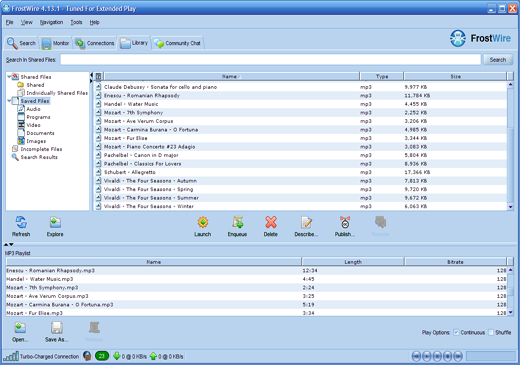

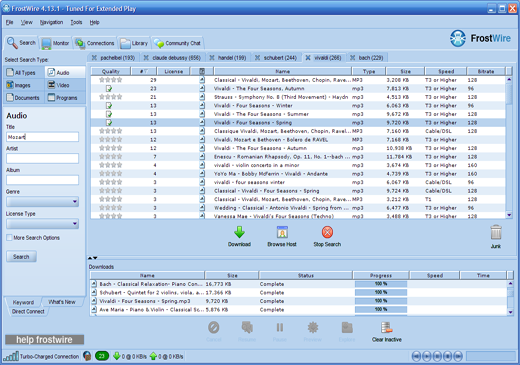

A commencer par LimeWire, logiciel p2p développé en Java par les créateurs de Winamp s’appuyant sur le réseau distribué Gnutella. A noter que plusieurs limitations ont été mises en place pour empêcher le partage de fichiers sans licence. Egalement très connu, Frostwire est un fork de Limewire qui ne présente aucune limitation particulière.

A commencer par LimeWire, logiciel p2p développé en Java par les créateurs de Winamp s’appuyant sur le réseau distribué Gnutella. A noter que plusieurs limitations ont été mises en place pour empêcher le partage de fichiers sans licence. Egalement très connu, Frostwire est un fork de Limewire qui ne présente aucune limitation particulière.

Fork de Limewire, le logiciel p2p Frostwire ne présente aucunes limitations.

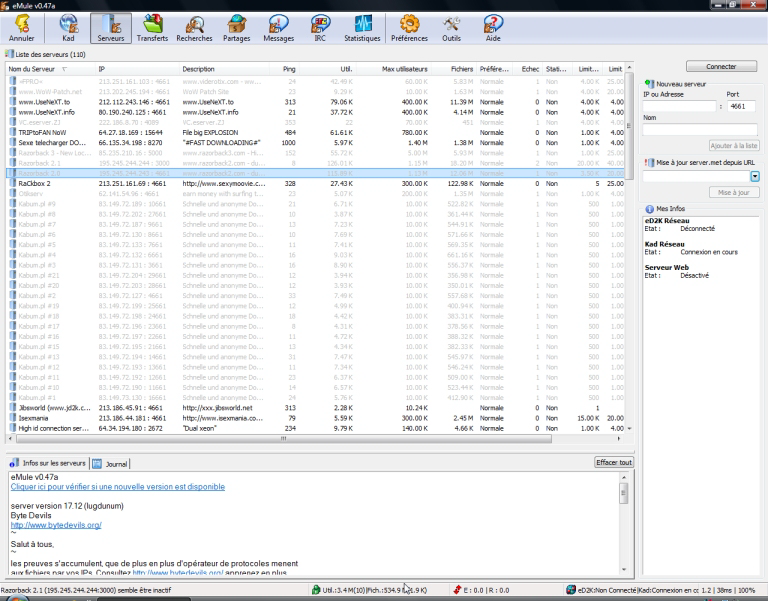

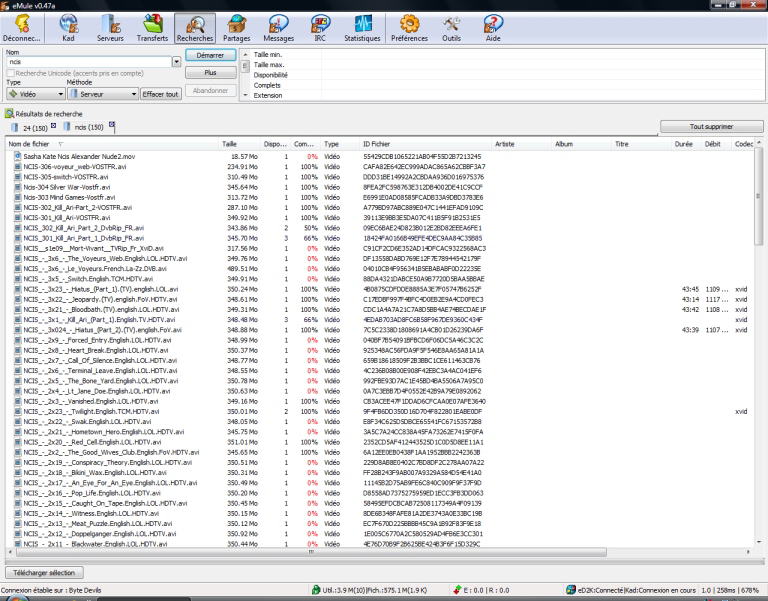

eMule s’est imposé comme un logiciel d’échange et de partage incontournable s’appuyant pour sa part sur le réseau distribué (ou décentralisé) Kademlia ainsi que sur eDonkey. Très apprécié par les internautes, de nombreux forks et Mod d’eMule existent (xMule, eMule Xtreme, eMule ZZUL, etc.).

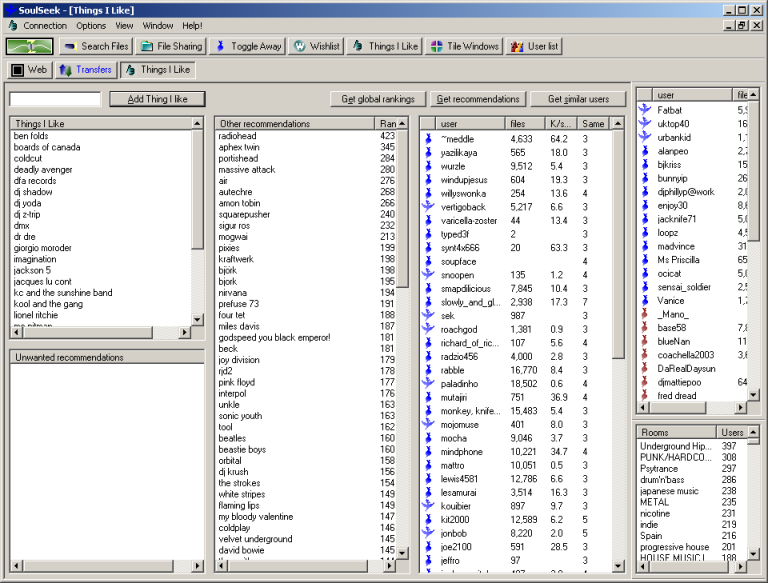

Plutôt réservé aux fans de musique, Soulseek est un logiciel libre de p2p s’appuyant sur un serveur unique et regroupant de multiples salons de discussions par centre d’intérêt (Rock, Jazz, Reggae, Soul, etc). Très convivial, Soulseek s’axe essentiellement sur l’échange de production musicale personnelle et met l’accent sur une communauté conviviale de musiciens.

Désormais détrôné par eMule et le réseau eDonkey, Kazaa et Grokster, qui s’appuient sur le réseau distribué Fasttrack, ont longtemps été les logiciels les plus utilisés dans le p2p. Dommage que ce réseau ne soit pollué de logiciels espions (spywares) et de malwares.

Pour finir, bien qu’Opera intègre un client bitorrent, et que Firefox propose un plugin BiTorrent via FoxTorrent, uTorrent représente le client BiTorrent le plus léger, le plus efficace en plus d’offrir une grande richesse en termes de fonctionnalité. Il n’a d’ailleurs pas grand-chose à envier à Azureus, développé en Java.

../..

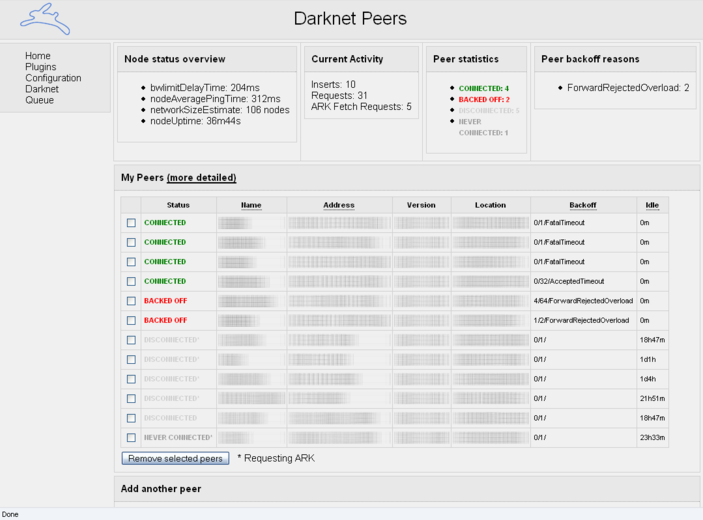

Freenet, la liberté à l’état pur

Nom pour le moins révélateur, Freenet caractérise le réseau fer de lance pour la liberté d’expression et d’information « totale » en s’appuyant sur l’architecture décentralisée axée sur l’anonymat. Aucunes données ne sont transmises directement. Elles sont cryptées afin de dissimuler leurs contenus (seul le pair téléchargeant le fichier pourra lire le contenu) et transitent par différents intermédiaires, histoire de compliquer le plus possible l’identification des utilisateurs, le risque zéro n’existant pas. Chaque donnée, cryptée par une clé unique est stockée sur chaque pair dans un cache local, dont il faudra vous-même définir la taille en fonction de la capacité de votre disque dur. Lors de la recherche d’un fichier, une requête est adressée aux pairs ainsi qu’une requête pour la clé de décryptage.

En contrepartie, l’exigence en bande passante est assez élevée. Ce qui limite davantage le champ d’utilisation de Freenet aux fichiers peu volumineux comme les morceaux mp3, les documents et les images. Si l’aspect liberté est renforcé, l’outil officiel et libre Freenet (http://freenetproject.org) est complexe à utiliser et s’adresse aux plus experts d’entre nous.

Mais ce réseau ne se limite pas au partage de données. Freenet permet également d’héberger et de publier des sites Internet, de communiquer instantanément et offre également la gestion du courrier électronique. Un moyen de préserver une grande liberté et de lutter contre la censure. C’est certainement ce qui explique l’engouement de la communauté d’eMule en ce qui concerne le réseau Freenet.

Puisque le plugin FreeMule permet d'associer le meilleur des techniques dl'anonymat implémentées dans le réseau Freenet avec le réseau eDonkey. Et les deux réseaux, comme tous les différents réseaux p2p (gnutella, BiTorrent, eDonkey, FastTrack, etc.) restent incompatibles entre eux...

Freenet est bien plus qu'un réseau p2p. C'est une véritable philosophie.

"I worry about my child and the Internet all the time, even though she's too young to have logged on yet. Here's what I worry about. I worry that 10 or 15 years from now, she will come to me and say 'Daddy, where were you when they took freedom of the press away from the Internet''"

--Mike Godwin, Electronic Frontier Foundation

../..

Le p2p en voie d’extinction '

Si beaucoup imaginent la fin du p2p à grand renfort de décision de justice sous la pression des majors, celui-ci étant systématiquement associé au piratage, beaucoup seront surpris de constater que le p2p est en passe de connaître une nouvelle ère.

Particulièrement apprécié par la communauté de joueurs rencontrant des problèmes de déconnexions intempestives sur Titan Quest, le logiciel Hamachi qui souffre pourtant d’une interface plus que sommaire, permet de créer un réseau privé et protégé permettant de partager les répertoires et périphériques.

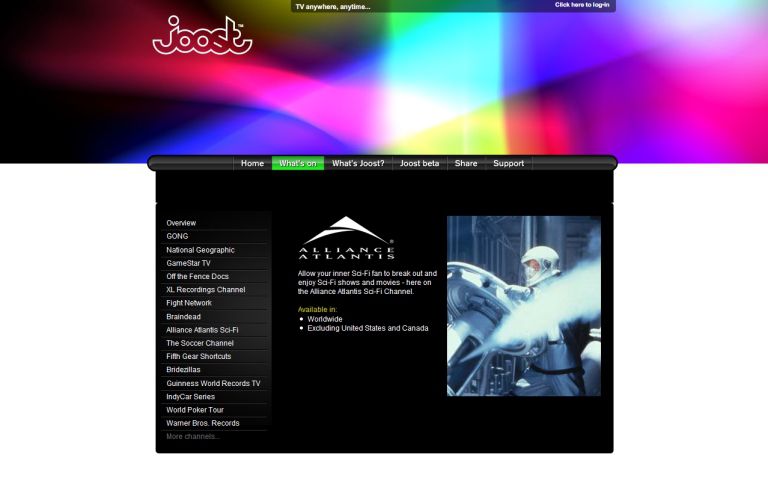

Bien que le projet Joost permette également de visionner la télévision en utilisant le réseau p2p, celui-ci fonctionne différemment puisqu’il ne diffuse que les programmes dont les droits ont été négociés. Mais en plus, le système de protection intégré permet de restreindre la diffusion des chaînes par territoire.

D’autre part, Joost s’appuie sur un système de rémunération basée sur la publicité. Toutefois, Joost est capable de dresser un profil pour chaque spectateur. Ce qui permet de mieux cibler la publicité avec « l’assurance » de diffuser beaucoup moins de publicité par programme que sur TF1 ou M6. Si le principe reste très prometteur, l’absence de contenu en France nous contraint à patienter encore un peu avant de pouvoir vérifier si Joost pourra dégager un réel intérêt pour les internautes.

A noter que ce projet a été rendu possible par les deux créateurs de Kazaa et Skype

Qui ne sont autres que Niklas Zennström et Janus Friis.

Bref, avec le lancement de nouveaux services comme la plateforme de VOD Zudeo par Azureus, il ne fait aucun doute que le p2p est en plein essor. Ce dont personne ne se plaindra, notamment avec les débuts du déploiement de la fibre optique qui permettra de mieux tirer profit des différents réseaux peer-to-peer.