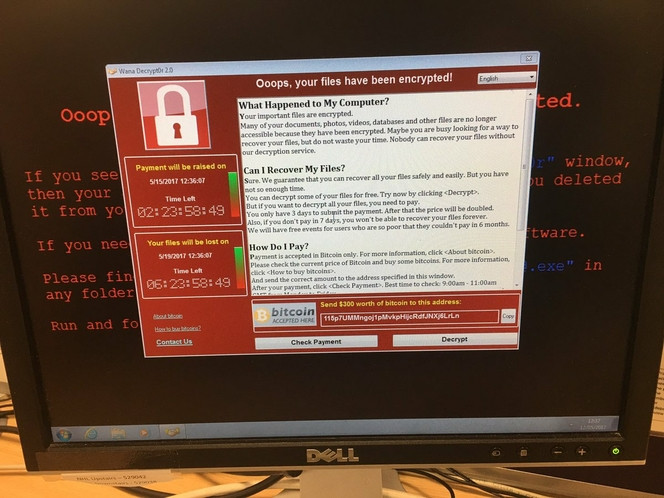

Depuis vendredi dernier, des milliers d'enteprises, dont des hôpitaux, sont touchées par une cyberattaque qui utilise un malware WannaCry / WannaCrypt bloquant les ordinateurs et l'accès aux fichiers contenus et réclamant une rançon pour un retour à la normale.

L'ampleur sans précédent de cette attaque informatique trouve son origine dans une vulnérabilité de Windows exploitée secrètement par la NSA mais dont l'existence avait été révélée quelques mois plus tôt lorsque des hackers avaient rendus publics une partie des outils de piratage et de récupération de données des agences de renseignement.

Cette illustration exceptionnelle de l'exploitation d'une faille maintenue ouverte pour pouvoir l'exploiter à discrétion a conduit Microsoft à mettre à jour en catastrophe ses différentes versions de Windows, dont certaines qui ne sont officiellement plus supportées.

Pour une Convention de Genève appliquée au cyberespace

"Les gouvernements du monde entier devrait considérer cette attaque comme un électrochoc. Il est urgent qu'ils revoient leur politique et appliquent au cyberespace les mêmes règles que celles appliquées au stockage des armes dans le monde physique. Il faut que les gouvernements prennent en compte les dommages subis chez des civils par la récupération de ces vulnérabilités et leur utilisation", plaide ainsi Brad Smith.

D'où un appel pour une "Convention de Genève du numérique" qui établirait des règles similaires à celles de la Convention de Genève touchant l'armement et instaurerait des obligations faites aux gouvernements d'inventorier les failles et de les signaler aux éditeurs, plutôt que de les stocker, de les exploiter et de les revendre.

Microsoft cherche sans doute aussi à s'exonérer en partie, ou à diluer, les responsabilités autour de cette cyberattaque d'une ampleur inégalée, au-delà du défaut d'application des dernières mises à jour par certains utilisateurs des environnements Windows.

Cela remet également en perspective tout un ensemble de problématiques sur l'exploitation et la communication autour de failles alimentant un marché gris où se retrouvent fournisseurs de vulnérabilités, agences gouvernementales et plus ou moins grand banditisme.