Le vaste monde des réseaux sociaux s'est récemment retrouvé au cœur d'une agitation singulière. Une situation aux allures de scénario de science-fiction : la sonnette connectée, habituellement garante de la sécurité du domicile, se transformait subitement en brèche. Un signal d'alarme retentissant, lancé par de nombreux utilisateurs de sonnettes Ring, a inondé des plateformes comme TikTok, Reddit ou X (anciennement Twitter). Des centaines de témoignages, parfois accompagnés de preuves visuelles sous forme de captures d'écran, mettaient en évidence ces fameuses "connexions d'appareils non autorisés". Leur particularité frappante ? Toutes portaient la même date du 28 mai 2025. Même un journaliste expérimenté de Forbes, Davey Winder, a vérifié ses propres relevés, constatant des connexions similaires.

De quoi, naturellement, soulever de profondes interrogations sur la robustesse des mesures de sécurité de ces gadgets, désormais omniprésents dans nos habitations. L'idée d'une sonnette piratée, qui pouvait jadis paraître invraisemblable, a vu sa perception radicalement transformée par l'expansion fulgurante de l'Internet des Objets (IoT). Cet univers relie le moindre de nos appareils au vaste réseau numérique. L'ampleur prise par ce phénomène a rendu une prise de parole officielle de la part de Ring absolument inévitable et nécessaire.

Quelles explications Ring a-t-elle fournies face à ces allégations ?

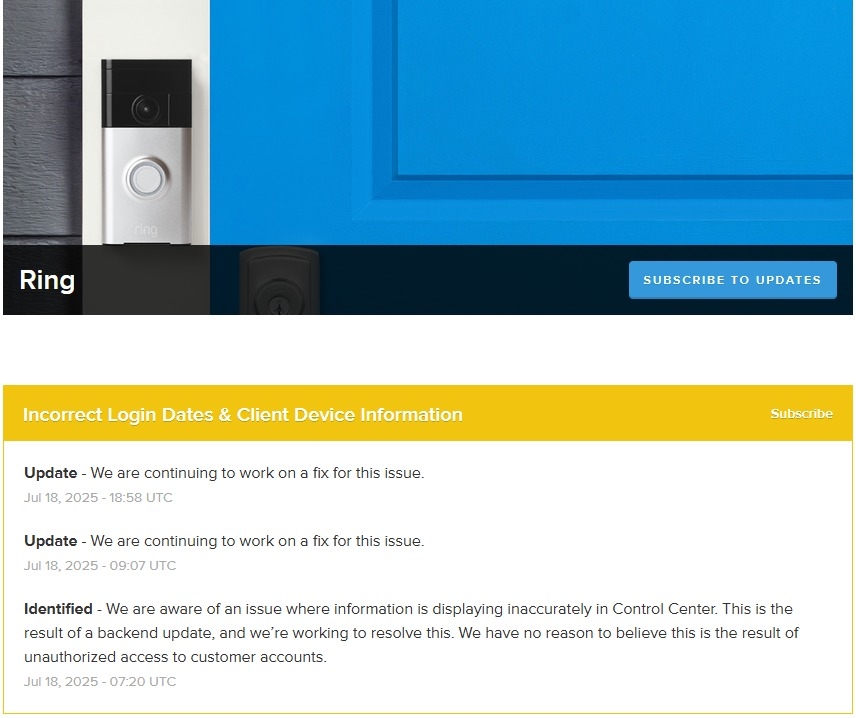

Devant cette déferlante de panique et le flot d'accusations, Ring a réagi sans tarder. Dès le 18 juillet, un communiqué émanant de l'entreprise a été largement diffusé sur ses plateformes sociales et son site web. L'objectif ? Rétablir le calme. Leur explication se veut des plus claires : il ne s'agirait en aucun cas d'un piratage avéré, mais plutôt d'un simple bug d'affichage. "Nous sommes conscients d'un problème où les informations s'affichent de manière inexacte dans le Centre de contrôle", a tenu à préciser Ring. La source exacte de ce couac ? Une mise à jour de leur système "backend". C'est-à-dire la partie serveur, totalement transparente aux yeux des utilisateurs finaux. Cette opération aurait eu pour effet de faire apparaître de manière erronée des dates de connexion antérieures comme étant le 28 mai 2025. Et de substituer certains noms d'appareils par la mention déroutante "Nom de l'appareil introuvable".

Toutefois, malgré la présence évidente de noms d'appareils clairement identifiables sur de nombreuses captures d'écran devenues virales, Ring maintient fermement sa version des faits. L'entreprise assure n'avoir "aucune raison de croire qu'il s'agit d'un accès non autorisé à des comptes clients". Cette explication, bien que techniquement plausible pour les spécialistes de la cybersécurité (un piratage d'une telle envergure aurait été considérablement difficile à masquer sans laisser de traces plus graves), ne parvient pas à dissiper l'intégralité des inquiétudes chez les utilisateurs. Ces derniers demeurent très sensibles à la menace d'une intrusion dans leur sphère privée et, in fine, leur sécurité domestique.

Que faire si des préoccupations subsistent concernant la sécurité de son compte Ring ?

Même si Ring nie catégoriquement l'existence d'une brèche de sécurité massive, une certaine incertitude persiste pour un grand nombre de consommateurs. Dans ce type de situation, la prudence demeure la ligne de conduite la plus judicieuse. La première mesure qu'un utilisateur préoccupé peut prendre ? Consulter le Centre de contrôle de son application Ring. Il est fortement recommandé d'y examiner attentivement la liste des appareils autorisés à accéder à son compte.

Ensuite, il convient de supprimer toute connexion paraissant suspecte ou inconnue. L'étape suivante, constituant une précaution de sécurité universelle, est de procéder sans attendre à la modification de son mot de passe. Celui-ci se doit d'être robuste, absolument unique, et surtout, ne doit jamais être réutilisé sur d'autres services en ligne. L'activation de la vérification en deux étapes (ou authentification à double facteur) représente également une pratique essentielle. Elle devrait être adoptée de manière systématique afin de renforcer de manière significative la protection de tout compte numérique.

Par ailleurs, une vigilance accrue s'impose face aux tentatives d'escroquerie. Les campagnes de phishing peuvent malheureusement proliférer en période de rumeurs. Elles se manifestent par des messages se présentant frauduleusement comme émanant de Ring. Il est impératif de toujours vérifier la légitimité de l'expéditeur avant d'envisager de cliquer sur un lien ou de divulguer des informations personnelles. Il convient de rappeler que Ring a déjà eu des différends avec la FTC (Federal Trade Commission) par le passé concernant des questions de vie privée. Un historique qui ne contribue pas nécessairement à établir une confiance inébranlable dans la marque. L'incident du 28 mai, qu'il soit imputable à un simple bug ou à un autre facteur, vient malheureusement souligner l'importance capitale de la vigilance constante autour de nos appareils connectés et de la protection de nos données personnelles.

Foire Aux Questions (FAQ)

La sonnette Ring a-t-elle vraiment été piratée le 28 mai 2025 ?

Non, selon les affirmations de Ring et d'Amazon. L'entreprise a précisé que les connexions inhabituelles observées par les utilisateurs résultaient d'un bug d'affichage, provoqué par une mise à jour de son système backend, et non d'une faille de sécurité ou d'un acte de piratage.

Pourquoi les utilisateurs ont-ils constaté des connexions suspectes datées du 28 mai ?

Ring explique que ce dysfonctionnement technique a eu pour effet de faire apparaître de manière erronée les dates de connexions antérieures comme étant le 28 mai 2025. De surcroît, certains noms d'appareils pouvaient s'afficher sous la mention "Nom de l'appareil introuvable", ce qui a légitimement alerté de nombreux utilisateurs.

Que faire en cas d'inquiétude concernant la sécurité de son compte Ring ?

Bien que Ring démente une brèche, il reste fortement conseillé de prendre des mesures préventives. Les utilisateurs peuvent vérifier la liste des appareils autorisés via l'application Ring, supprimer toute entrée inconnue, changer leur mot de passe pour une version robuste et unique, et activer la vérification en deux étapes pour une sécurité accrue.